Professional Documents

Culture Documents

Keamanan Jaringan Komputer

Uploaded by

Ken Ubit Nurul S0 ratings0% found this document useful (0 votes)

7 views26 pageskeamanan jaringan komputer

Copyright

© © All Rights Reserved

Available Formats

PPTX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this Documentkeamanan jaringan komputer

Copyright:

© All Rights Reserved

Available Formats

Download as PPTX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

7 views26 pagesKeamanan Jaringan Komputer

Uploaded by

Ken Ubit Nurul Skeamanan jaringan komputer

Copyright:

© All Rights Reserved

Available Formats

Download as PPTX, PDF, TXT or read online from Scribd

You are on page 1of 26

Keamanan Jaringan Komputer

KOKO WAHYU PURNOMO

TEKNIK KOMPUTER DAN JARINGAN

SMK DWIJA BHAKTI 1 JOMBANG

2012

Pengertian Jaringan Komputer

Jaringan Komputer (computer networks). Adalah suatu

himpunan interkoneksi sejumlah komputer autonomous.

Contoh : hub, printer

Informasi berupa data akan mengalir dari satu komputer

ke komputer lainnya atau dari satu komputer ke

perangkat yang lain, sehingga masing-masing komputer

terhubung tersebut bisa saling bertukar data atau

berbagai perangkat keras.

1. Berdasarkan Area atau Skala

Local Area Network adalah jaringan lokal yang dibuat

pada area tertutup. Misalkan dalam satu gedung atau

dalam satu ruangan.

Metropolitan Area Network menggunakan metode yang

sama dengan LAN namun daerah cakupannya lebih luas.

Wide Area Network cakupannya lebih luas daripada

MAN. Cakupan WAN meliputi satu kawasan, satu

negara, satu pulau, bahkan, satu benua.

Internet adalah interkoneksi jaringan-jaringan komputer

yang ada di dunia.

2. Berdasarkan Media Penghantar

Wire Network adalah jaringan komputer yang

menggunakan kabel sebagai media penghantar.

Wireless Network adalah jaringan tanpa kabel yang

menggunakan media penghantar gelombang radio atau

cahaya infrared.

3. Berdasarkan Fungsi

Client Server adalah jaringan komputer yang salah satu

(boleh lebih) komputer difungsikan sebagai server atau

induk bagi komputer lain.

Peer To Peer adalah jaringan komputer di mana setiap

komputer bisa menjadi server sekaligus client.

Pendahuluan Security (Security)

Aspek privacy berhubungan dengna kerahasiaan informasi.

Inti utama aspek privacy adalah bagaimana menjaga informasi

dari orang yang tidak berhak mengaksesnya.

Aspek integrity berhubungan dengan keutuhan informasi. Inti

utama aspek integrity adalah bagaimana menjaga informasi

agar tidak diubah tanpa izin pemilik informasi.

Aspek authentication berhubungan dengan indentitas atau jati

diri atau kepemilikan yang sah.

aspek availability berhubungan dengan ketersediaan informasi.

Contoh serangan terhadap aspek ini yaitu “denial of service

attack”, dimana server dikrimi permintaan palsu yang bertubi-

tubi sehingga tidak dapat melayani permintaan lain.

Pendahuluan Security (Serangan)

Interruption; Serangan jenis ini ditujukan terhadap

ketersediaan (aspek abailability) informasi. Sistem dapat

dirusak, baik software maupun hardware, sedemikian rupa

sehingga informasi tidak dapat diakses.

Interception; Serangan jenis ini ditujukan terhadap aspek

privacy dan authentication. Pihak yang tidak berwenang dapat

mengakses informasi. Contoh dari serangan ini adalah

“wiretapping”.

Modification; Serangan jenis ini ditujukan aspek privacy,

authentication dan integrity. Pihak yang tidak berwenang

dapat mengakses dan mengubah informasi.

Fabrication; Serangan jenis ini ditjukan terhadap aspek privacy,

authentication dan integrity. Pihak yang tidak berwenang

dapat menyisipkan objek palsu ke dalam sistem seperti

jaringan komputer.

Firewall

Sebuah firewall digunakan untuk melindung jaringan

komputer, khususnya LAN dari berbagai serangan

(intrusions) yang dapat menyebabkan data corrupt atau

service menjadi macet. Sebuah firewall dapat berupa

komputer biasa yang telah dikonfigurasi menggunakan

software tertentu, bisa juga hardware atau device

khusus. Sekurang-kurangnya firewall memiliki dua buah

interface. Salah satu interface dihubungkan dengan

jaringan private (yang akan dilindungi, biasanya LAN),

sedangkan interface yang lain dihubungkan dengan

jaringan public (biasanya Internet).

Beberapa Metode Proses Kontrol Akses

Packet Filtering, paket-paket dianalisis dan disaring menggunakan

sekumpulan aturan. Setiap paket yang disaring akan dilihat

headernya. Karena informasi IP address asal atau tujuan, port, ada

pada header ini. Paket-paket yang sesuai dengan aturan akan

diteruskan ke tujuannya, sedangkan yang tidak sesuai akan

dimusnakan.

Proxy Service, proxy tidak melakukan penyaringan paket-paket. Proxy

bekerja pada tingkat aplikasi, sehingga proxy dapat menyaring isi

paket-paket yang melalui firewall. Informasi yang berasal dari

Internet akan ditampung sementara disuatu tempat tertentu yang

disebut proxy server. Kemudian host-host pada LAN akan

mengaksesnya dari proxy server, demikian pula sebaliknya.

Stateful Inspection, merupakan metode terbaru yang bekerja bukan

dengan menyeleksi isi setiap paket, melainkan membanding key yang

menjadi bagian paket ke suatu database yang berisi informasi

terpercaya.

Keamanan Server WWW

Keamanan server WWW biasanya merupakan masalah

dari seorang administrator. Dengan memasang server

WWW di sistem anda, anda membuka akses (meskipun

secara terbatas) pada orang lain. Apabila server anda

terhubung ke Internet dan memang server WWW anda

disiapkan untuk publik, anda harus berhati-hati sebab

anda membuka pintu akses ke seluruh dunia. Server

WWW menyediakan fasilitas agar client dari tempat lain

dapat mengambil informasi dalam bentuk berkas (file)

atau mengeksekusi perintah (menjalankan program) di

server.

Klasifikasi Kejahatan Komputer

Keamanan yang bersifat fisik (physical security): termasuk

akses orang ke gedung, peralatan, dan media yang digunakan.

Keamanan yang berhubungan dengan orang (personal):

termasuk indentifikasi, dan profil resiko orang yang

mempunyai akses (pekerja).

Keamanan dari data dan media serta teknik

komunikasi (communications): yang termasuk di dalam kelas

ini adalah kelemahan dalam software yang digunakan untuk

mengelola data.

Keamanan dalam operasi : termasuk prosedur yang

digunakan untuk mengatur dan mengelola sistem keamanan,

dan juga termasuk prosedur setelah serangan (post attack

recovery).

Mengenali Ancaman Terhadap Network

Security

Akses tidak sah, oleh orang yang tidak mempunyai

wewenang.

Kesalahan informasi, segala masalah yang dapat

menyebabkan diberikannya informasi yang penting atau

sensitif kepada orang yang salah, yang seharusnya tidak

boleh mendapatkan informasi tersebut.

Penolakan terhadap service, segala masalah mengenai

security yang menyebabkan sistem mengganggu

pekerjaan-pekerjaan yang produktif.

Metode-Metode Network Security

(Pembatasan Akses Pada Network)

◦ Internal Password Authentification (password

pada login system)

Password yang baik menjadi bagian yang paling penting

namun sederhana dalam keamanan jaringan. Sebagian

besar dari masalah network security disebabkan

password yang buruk.

◦ Server-Based Password Authentification

Termasuk dalam metoda ini misalnya sistem Kerberos

server, TCP-wrapper, dimana setiap service yang

disediakan oleh server tertentu dibatasi dengan suatu

daftar host dan user yang boleh dan tidak boleh

menggunakan service tersebut.

◦ Server-Based Token Authentification

Metoda ini menggunakan authentification system yang

lebih ketat, yaitu dengan penggunaan token / smart card,

sehingga untuk akses tertentu hanya bisa dilakukan oleh

login tertentu dengan menggunakan token khusus.

◦ Firewall dan Routing Control

Komputer dengan firewall menyediakan kontrol

akses ketat antara sistem dengan sistem lain.

Konsepnya, firewall mengganti IP router dengan

sistem host multi-home, sehingga IP forwarding

tidak terjadi antara sistem dengan sistem lain yang

dihubungkan melalui firewall tsb. Agar jaringan internal

dapat berhubungan dengan jaringan diluarnya dalam

tingkat konektifitas tertentu, firewall menyediakan fingsi-

fungsi tertentu. IP Forwarding: lihat di Configuring

routing.

Dengan adanya firewall, semua paket ke sistem di

belakang firewall dari jaringan luar tidak dapat dilakukan

langsung. Semua hubungan harus dilakukan dengan

mesin firewall. Karena itu sistem keamanan di mesin

firewall harus sangat ketat. Dengan demikian lebih

mudah untuk membuat sistem keamanan yang sangat

ketat untuk satu mesin firewall, daripada harus membuat

sistem keamanan yang ketat untuk semua mesin di

jaringan lokal (internal).

Metode Enkripsi

Salah satu cara pembatasan akses adalah dengan

enkripsi. Proses enkripsi meng-encode data dalam

bentuk yang hanya dapat dibaca oleh sistem yang

mempunyai kunci untuk membaca data. Proses enkripsi

dapat dengan menggunakan software atau hardware.

Hasil enkripsi disebut cipher. Cipher kemudian didekripsi

dengan device dan kunci yang sama tipenya (sama

hardware/softwarenya, sama kuncinya).

Data Encryption Standard, des

Diperlukan satu kunci untuk meng-encode dan men-

decode data.

RSA Public/Private Key Concept

Pengirim data memerlukan satu Public key untuk meng-

encode data, si penerima data akan men-decode data

dengan satu kunci khusus Private key yang hanya dimiliki

olehnya saja. Sistem ini lebih baik keamanannya daripada

des, namun kurang cepat. Misal : PGP

Digital Envelope

Merupakan gabungan des dengan Public/Private key

concept. Data dikirimkan dengan ter-enkripsi des, dengan

kunci tertentu. Kunci des tersebut kemudian dienkripsi

dengan Public key milik si penerima, dan digabungkan

dengan data yang sudah ter-enkripsi.

Digital Signature

Digunakan untuk data yang terbuka untuk umum (public

accessible) namun dijaga kebenarannya (seperti

penggunaan checksum pada sistem kompresi file, sistem

transmisi data). Untuk itu pada data tersebut

ditambahkan ‘signature’. Signature ini dibuat dari data

yang akan dikirimkan, yang diproses dengan algoritme

tertentu (hashing algorithm) menjadi ‘message digest’, lalu

message digest tersebut di-encode dengan Private key si

pengirim, menjadi digital signature untuk data tersebut.

You might also like

- Mulok Titl Pendingin - 15Document7 pagesMulok Titl Pendingin - 15Ken Ubit Nurul SNo ratings yet

- Aturan RedoksDocument3 pagesAturan Redokskenubit nurulNo ratings yet

- CP Teknik Kimia IndustriDocument5 pagesCP Teknik Kimia IndustriKen Ubit Nurul SNo ratings yet

- Tabel Toleransi Poros & LubangDocument3 pagesTabel Toleransi Poros & Lubang-Syakhru Yoe-Yoe Ramadhan-50% (2)

- Machining - Perhitungan Roda Gigi Helik MetrikDocument7 pagesMachining - Perhitungan Roda Gigi Helik MetrikKen Ubit Nurul SNo ratings yet

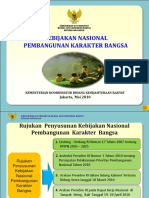

- Pembangunan Karakter Bangsa Menko Kesra-Kesra 26 Mei 2010 Jam 16Document22 pagesPembangunan Karakter Bangsa Menko Kesra-Kesra 26 Mei 2010 Jam 16Ken Ubit Nurul SNo ratings yet

- Gambar Tata Ruang LaboratoriumDocument1 pageGambar Tata Ruang LaboratoriumKen Ubit Nurul SNo ratings yet

- Laporan KomDatDocument39 pagesLaporan KomDatKen Ubit Nurul SNo ratings yet

- Cara Memeriksa Tegangan Power Supply CPUDocument17 pagesCara Memeriksa Tegangan Power Supply CPUKen Ubit Nurul SNo ratings yet

- Latihan Soal MK 3Document7 pagesLatihan Soal MK 3Ken Ubit Nurul SNo ratings yet

- Artikel Talak3Document34 pagesArtikel Talak3Ken Ubit Nurul SNo ratings yet

- Permen 12 Tahun 2007 Tentang Standar Pengawasan Sekolah MadrasahDocument3 pagesPermen 12 Tahun 2007 Tentang Standar Pengawasan Sekolah MadrasahMaz PugNo ratings yet

- Talak Tiga Sekaligus Dan Tanpa SaksiDocument4 pagesTalak Tiga Sekaligus Dan Tanpa SaksiKen Ubit Nurul SNo ratings yet

- Latihan Soal MK 2Document9 pagesLatihan Soal MK 2Ken Ubit Nurul SNo ratings yet

- Permendiknas NOMOR 18 TAHUN 2007 Tentang Sertifikasi GuruDocument4 pagesPermendiknas NOMOR 18 TAHUN 2007 Tentang Sertifikasi Gurusmpn1sumurNo ratings yet

- Silabus MulokDocument27 pagesSilabus MulokKen Ubit Nurul SNo ratings yet

- Format Pengamatan Keterampilan SosialDocument1 pageFormat Pengamatan Keterampilan SosialKen Ubit Nurul SNo ratings yet

- NTP Server PDFDocument2 pagesNTP Server PDFaldy182No ratings yet

- 97 Jepang Prog Bahasa Sma MaDocument8 pages97 Jepang Prog Bahasa Sma MasusandigeriNo ratings yet

- Soalkimia PDFDocument10 pagesSoalkimia PDFAch JubaidiNo ratings yet

- Ulang Sistem PCDocument2 pagesUlang Sistem PCKen Ubit Nurul SNo ratings yet

- Keamanan Jaringan KomputerDocument24 pagesKeamanan Jaringan KomputerKen Ubit Nurul SNo ratings yet

- Percobaan II Hukum Kekelan MassaDocument10 pagesPercobaan II Hukum Kekelan MassaKen Ubit Nurul SNo ratings yet

- Baterai Mobil ListrikDocument10 pagesBaterai Mobil ListrikKen Ubit Nurul SNo ratings yet

- Instal Aplikasi DebDocument1 pageInstal Aplikasi DebKen Ubit Nurul SNo ratings yet

- Lks Ikatan KimiaDocument7 pagesLks Ikatan KimiaVerry Yusuf van As-samawiey100% (1)

- Nilai-Nilai PancasilaDocument4 pagesNilai-Nilai PancasilataufikgantengbangetNo ratings yet

- Sel Volta Dalam Kehidupan SehariDocument9 pagesSel Volta Dalam Kehidupan Seharifhytuyt67% (3)

- Tips Mendapatkan Pekerjaan Untuk Yang Prestasi Akademisnya PasDocument3 pagesTips Mendapatkan Pekerjaan Untuk Yang Prestasi Akademisnya PasKen Ubit Nurul SNo ratings yet