Professional Documents

Culture Documents

Mod Securité

Uploaded by

Amine MohamadeOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Mod Securité

Uploaded by

Amine MohamadeCopyright:

Available Formats

2Politique de scurit

1.1. Dfinition

La politique de scurit est le document de rfrence dfinissant les objectifs poursuivis en matire de scurit et les moyens mis en uvre pour les assurer. La politique de scurit dfinit un certain nombre de rgles, de procdures et de bonnes pratiques permettant d'assurer un niveau de scurit conforme aux besoins de l'organisation.

3- Qu'est-ce qu'un hacker ?

Le terme hacker est souvent utilis pour dsigner un pirate informatique. Les victimes de piratage sur des rseaux informatiques aiment penser qu'ils ont t attaqus par des pirates chevronns ayant soigneusement tudi leur systme et ayant dvelopp des outils spcifiquement pour en exploiter les failles. Le terme hacker a eu plus d'une signification depuis son apparition la fin des annes 50. A l'origine ce nom dsignait d'une faon mliorative les programmeurs mrites, puis il servit au cours des annes 70 dcrire les rvolutionnaires de l'informatique, qui pour la plupart sont devenus les fondateurs des plus grandes entreprises informatiques. C'est au cours des annes 80 que ce mot a t utilis pour catgoriser les personnes impliques dans le piratage de jeux vidos, en dsamorant les protections de ces derniers, puis en en revendant des copies. Aujourd'hui ce mot est souvent utilis tort pour dsigner les personnes s'introduisant dans les systmes informatiques

mevace

Une menace dcrit un danger ou une vulnrabilit. Les menaces peuvent Survenir partir de sources diverses, par exemple des attaques ou une application mal configure.

les hackers Les black hat hackers , plus couramment appels

pirates, c'est--dire des personnes s'introduisant dans les systmes informatiques dans un but nuisible

Les phreakers

sont des pirates s'intressant au rseau tlphonique commut (RTC) afin de tlphoner gratuitement grce des circuits lectroniques (qualifies de box, comme la blue box, la violet box, ...) connects la ligne tlphonique dans le but d'en falsifier le fonctionnement. On appelle ainsi phreaking le piratage de ligne tlphonique

Les carders

s'attaquent principalement aux systmes de cartes puces (en particulier les cartes bancaires) pour en comprendre le

fonctionnement et en exploiter les failles. Le terme carding dsigne le piratage de cartes puce

1.1.1. Man in the middle

Enfin, lorsque le pirate est situ sur le mme brin rseau que les deux interlocuteurs, il lui est possible d'couter le rseau et de faire taire l'un des participants en faisant planter sa machine ou bien en saturant le rseau afin de prendre sa place.

1.2.

Attaque du ping de la mort

L' attaque du ping de la mort (en anglais ping of death ) est une des plus anciennes attaque rseau. Le principe du ping de la mort consiste tout simplement crer un datagramme IP dont la taille totale excde la taille maximum autorise (65536 octets). Un tel paquet envoy un systme possdant une pile TCP/IP vulnrable, provoquera un plantage. Plus aucun systme rcent n'est vulnrable ce type d'attaque.

L'usurpation d'adresse IP

L' usurpation d'adresse IP (galement appel mystification ou en anglais spoofing IP) est une technique consistant remplacer l'adresse IP de l'expditeur d'un paquet IP par l'adresse IP d'une autre machine. Cette technique permet ainsi un pirate d'envoyer des paquets anonymement. Il ne s'agit pas pour autant d'un changement d'adresse IP, mais d'une mascarade de l'adresse IP au niveau des paquets mis. Ainsi, certains tendent assimiler l'utilisation d'un proxy (permettant de masquer d'une certaine faon l'adresse IP) avec du spoofing IP. Toutefois, le proxy ne fait que relayer les paquets. Ainsi mme si l'adresse est apparemment masque, un pirate peut facilement tre retrouv grce au fichier journal (logs) du proxy. Tout ordinateur connect un rseau informatique est potentiellement vulnrable une attaque. Une attaque est l'exploitation d'une faille d'un systme informatique (systme d'exploitation, logiciel ou bien mme de l'utilisateur) des fins non connues par l'exploitant du systmes et gnralement prjudiciables. Sur internet des attaques ont lieu en permanence, raison de plusieurs attaques par minute sur chaque machine connecte. Ces attaques sont pour la plupart lances automatiquement partir de machines infectes (par des virus, chevaux de Troie, vers, etc.), l'insu de leur propritaire. Plus rarement il s'agit de l'action de pirates informatiques. Afin de contrer ces attaques il est indispensable de connatre les principaux types d'attaques afin de mettre en oeuvre des dispositions prventives. Les motivations des attaques peuvent tre de diffrentes sortes : obtenir un accs au systme ; voler des informations, tels que des secrets industriels ou des proprits intellectuelles ;

glner des informations personnelles sur un utilisateur ; rcuprer des donnes bancaires ; s'informer sur l'organisation (entreprise de l'utilisateur, etc.) ; troubler le bon fonctionnement d'un service ; utiliser le systme de l'utilisateur comme rebond pour une attaque ; utiliser les ressources du systme de l'utilisateur, notamment lorsque le rseau sur lequel il est situ possde une bande passante leve

1.3. La qualit vulnrabilits

d'une

solution

d'audits

de

La qualit d'une solution d'audits de vulnrabilits rside dans plusieurs facteurs: La taille et la frquence de mise jour de la base de connaissances. La prcision de la dtection des vulnrabilits notamment face aux problmatique des faux positifs ou faux ngatifs. La capacit de la solution extraire des rapports dtaills et exploitables pour des techniciens ou une direction informatique. La capacit de la solution s'adapter l'entreprise notamment face aux problmatiques de centralisation de la gestion de la solution et aux problmatiques d'entreprises multi-sites.

Utilit d'un scanner les role

Les scanners de scurit sont des outils trs utiles pour les administrateurs systme et rseau afin de surveiller la scurit du parc informatique dont ils ont la charge. A contrario, cet outil est parfois utilis par des pirates informatiques afin de dterminer les brches d'un systme.

1.3.1. Fonctionnement d'un scanner

Un scanner de vulnrabilit est capable de dterminer les ports ouverts sur un systme en envoyant des requtes successives sur les diffrents ports et analyse les rponses afin de dterminer lesquels sont actifs. En analysant trs finement la structure des paquets TCP/IP reus, les scanners de scurit volus sont parfois capables de dterminer le systme d'exploitation de la machine distante ainsi que les versions des applications associes aux ports et, le cas chant, de conseiller les mises jour ncessaires, on parle ainsi de caractrisation de version. On distingue habituellement deux mthodes : L'acquisition active d'informations consistant envoyer un grand nombre de paquets possdant des en-ttes caractristiques et la plupart du temps non conformes aux recommandations et analyser les rponses afin de dterminer la version de l'application utilise. En effet, chaque application implmente les protocoles d'une faon lgrement diffrente, ce qui permet de les distinguer.

L'acquisition passive d'informations (parfois balayage passif ou scan non intrusif) est beaucoup moins intrusive et risque donc moins d'tre dtect par un systme de dtection d'intrusions. Son principe de fonctionnement est proche, si ce n'est qu'il consiste analyser les champs des datagrammes IP circulant sur un rseau, l'aide d'un sniffer. La caractrisation de version passive analyse l'volution des valeurs des champs sur des sries de fragments, ce qui implique un temps d'analyse beaucoup plus long. Ce type d'analyse est ainsi trs difficile voire impossible dtecter.

1.3.2. Quelques outils de vulnrabilit

Nessus Nmap ("Network Mapper") - Utilitaire libre d'audits de scurit et d'exploration des rseaux The Art of Port Scanning par Fyodor

Approche proactive

Plutt que d'attendre que les problmes se prsentent avant d'y rpondre, le principe de cette approche est de minimiser la possibilit qu'ils se produisent ds le dpart. Pour protger les ressources importantes de votre entreprise, vous devez mettre en place des contrles visant rduire les risques d'exploitation des vulnrabilits par des programmes ou des personnes malveillants ou par un usage accidentel

1.3.3. Cryptanalyse du chiffrement par substitution

Dans le cas de l'utilisation d'un code par substitution, la cryptanalyse ou dchiffrement se fait par l'utilisation de donnes statistiques : En anglais, les caractres les plus frquemment utiliss sont : e, t, o, a, n, i Les combinaisons de deux lettres (digrammes) les plus frquentes sont : th, in, er, re, et an. Les combinaisons de trois lettres (trigrammes) : the, ing, and et ion.

1.3.4. Attaque rseau par rflexion (Smurf)

La technique dite attaque par rflexion (en anglais smurf ) est base sur l'utilisation de serveurs de diffusion (broadcast) pour paralyser un rseau. Un serveur broadcast est un serveur capable de dupliquer un message et de l'envoyer toutes les machines prsentes sur le mme rseau.

2.

-ce qu'un pare-feu?.

Un pare-feu (appel aussi coupe-feu, garde-barrire ou firewall en anglais), est un systme permettant de protger un ordinateur ou un rseau d'ordinateurs des intrusions provenant d'un rseau tiers (notamment internet). Le pare-feu est un systme permettant de filtrer les paquets de donnes changs avec le rseau, il s'agit ainsi d'une passerelle filtrante comportant au minimum les interfaces rseau suivante : une interface pour le rseau protger (rseau interne) ; une interface pour le rseau externe. exercice4 La figure reprsente un serveur proxy avec des serveurs Web internes. En rgle gnrale, les htes client d'un rseau local scuris demandent une page Web un serveur qui excute des services proxy. Le serveur proxy accde alors Internet pour rcuprer la page Web. La page Web est copie sur le serveur proxy. Ce processus est appel caching. Enfin, le serveur proxy transmet la page Web au client

mehrer

MEHARI a t initialement conu et est en constant dveloppement pour aider les RSSI1 dans leur tche de management de la scurit de linformation et des systmes dinformation. Cette prsentation gnrale leur est ainsi principalement destine, mais elle sadresse galement aux auditeurs ou aux Risk Managers qui partagent, dans une large mesure, les mmes proccupations

You might also like

- Entrepreneuriat Cours CompletDocument54 pagesEntrepreneuriat Cours CompletAmine Mohamade85% (13)

- Attaques Et MalwaresDocument40 pagesAttaques Et Malwarestest maestroNo ratings yet

- CHAPITRE III - Les Attaques Et Mécanismes de Défense 2Document44 pagesCHAPITRE III - Les Attaques Et Mécanismes de Défense 2Hamed Traore100% (1)

- Etude de Cas Sujet 1Document91 pagesEtude de Cas Sujet 1Salma GamNo ratings yet

- NFE107 - Cours U ARSI 5 - Vision Informatique Logique - Architecture Logicielle - V1.0Document32 pagesNFE107 - Cours U ARSI 5 - Vision Informatique Logique - Architecture Logicielle - V1.0doctechNo ratings yet

- Revison SSI ISILDocument6 pagesRevison SSI ISILFadel WissalNo ratings yet

- VlanDocument60 pagesVlanNanou NanouNo ratings yet

- Cours Langage CDocument41 pagesCours Langage CMohammed TiziNo ratings yet

- ITC314 - TP3 - Configuration de ServeursDocument3 pagesITC314 - TP3 - Configuration de Serveursamine.besrour5214No ratings yet

- 3.1.2.7 Packet Tracer - Investigating A VLAN Implementation InstructionsDocument5 pages3.1.2.7 Packet Tracer - Investigating A VLAN Implementation InstructionsAuguste fdrNo ratings yet

- Examen Pratique Building A Switch and Router Network Hazmi Hamdi1Document7 pagesExamen Pratique Building A Switch and Router Network Hazmi Hamdi1Hamdi HazmiNo ratings yet

- TP 5Document19 pagesTP 5Lę Grãnd MãøūløūdNo ratings yet

- Traduction D'archimate en FrançaisDocument6 pagesTraduction D'archimate en FrançaistomdoualaNo ratings yet

- TP3 CorrectionDocument5 pagesTP3 Correctionzakariae harimeNo ratings yet

- Initiation PROCESSDocument12 pagesInitiation PROCESSMerry M100% (1)

- Gestion Des ProcessusDocument159 pagesGestion Des ProcessusSafae Belkhyr100% (1)

- Feuilletage 144Document24 pagesFeuilletage 144Saad TigerNo ratings yet

- Attaques Menaces Et Vulnérabilités A Mettre A JourDocument23 pagesAttaques Menaces Et Vulnérabilités A Mettre A JourRachid Houssam LegsayerNo ratings yet

- Etude de Cas 1Document6 pagesEtude de Cas 1radouaneNo ratings yet

- Guide de Configuration D'unserveur Apache Et FTP Sécurisé Sous Ubuntu 18.04Document9 pagesGuide de Configuration D'unserveur Apache Et FTP Sécurisé Sous Ubuntu 18.04jeanNo ratings yet

- Attaques PolycopesDocument71 pagesAttaques PolycopesamalouNo ratings yet

- 1Document79 pages1Amine ZekriNo ratings yet

- Analyse Des Couches OSI Et TCPDocument6 pagesAnalyse Des Couches OSI Et TCPZîî NebNo ratings yet

- Chapitre 3 Les ProcessusDocument37 pagesChapitre 3 Les ProcessusAl Hassane bahNo ratings yet

- Examen Ccna1v4 - Chap2Document5 pagesExamen Ccna1v4 - Chap2noishaft100% (2)

- LE TEST DE CATTELL Ou CULTURE FAIR INTELLIGENCE TEST - CFIT (4 Pages - 115 Ko) .Document4 pagesLE TEST DE CATTELL Ou CULTURE FAIR INTELLIGENCE TEST - CFIT (4 Pages - 115 Ko) .jo100% (1)

- Prog CDocument166 pagesProg CJamal JamNo ratings yet

- TP DebianDocument26 pagesTP DebianPrestaNo ratings yet

- Resume Theorique m206 v1!0!630dcd4c22d1dDocument37 pagesResume Theorique m206 v1!0!630dcd4c22d1dHoudaifa DrahmNo ratings yet

- Dns LinuxDocument24 pagesDns LinuxMouna ChanNo ratings yet

- Simulation D'un Commutateur CiscoDocument7 pagesSimulation D'un Commutateur CiscoSimo Morafik100% (1)

- 3.3.2.2 Lab - Implementing VLAN SecurityDocument7 pages3.3.2.2 Lab - Implementing VLAN SecurityAyman BahloulNo ratings yet

- Examen Final SI - Corrigé TypeDocument2 pagesExamen Final SI - Corrigé TypeLE RIRE DZNo ratings yet

- RSX103 Dias10aDocument51 pagesRSX103 Dias10aapi-3824470100% (1)

- Polycopie TP Réseaux Locaux 2022Document52 pagesPolycopie TP Réseaux Locaux 2022mohamed100% (1)

- Exam Ccna 4Document23 pagesExam Ccna 4mazrouiNo ratings yet

- 5132270Document6 pages5132270Jean Roland AngohNo ratings yet

- Chap1 ProgrammationConcurentePOSIX PDFDocument43 pagesChap1 ProgrammationConcurentePOSIX PDFmehdi sneneNo ratings yet

- 3280Document7 pages3280Nidhal JebaliNo ratings yet

- NFP107 Annale Correction - 2007-2008 - S2 - FOD IDFDocument5 pagesNFP107 Annale Correction - 2007-2008 - S2 - FOD IDFFaty FatyNo ratings yet

- Simulation de Réseau TestDocument7 pagesSimulation de Réseau TestGhribi WafaNo ratings yet

- Modules 16 - 17 - Examen Sur La Création Et La Sécurisation D'unDocument19 pagesModules 16 - 17 - Examen Sur La Création Et La Sécurisation D'unChabi Honorat100% (1)

- CCNA 2 Module Final A v4Document30 pagesCCNA 2 Module Final A v4kajolittaNo ratings yet

- tp6 Compte Rendu Se Les Processus Systeme DexploitationDocument19 pagestp6 Compte Rendu Se Les Processus Systeme DexploitationAmina Khandoudi100% (1)

- ProgrammerDocument351 pagesProgrammerChristelle Borrego100% (2)

- NFE107 - Cours U ARSI - Etude de Cas Enoncee - v1.0Document33 pagesNFE107 - Cours U ARSI - Etude de Cas Enoncee - v1.0hsoufiane100% (1)

- Support Cours TNT 1master RTDocument151 pagesSupport Cours TNT 1master RTTiki RistoNo ratings yet

- TD 1 CybersécuritéDocument1 pageTD 1 CybersécuritéKalifia BillalNo ratings yet

- Introduction A La Securite Des ReseauxDocument10 pagesIntroduction A La Securite Des ReseauxMohamed Ali Hadj MbarekNo ratings yet

- Sécurité TD 2Document3 pagesSécurité TD 2Erin Myriam Johanna Ali-KhodjaNo ratings yet

- Tpkalilinux MetasploitDocument2 pagesTpkalilinux MetasploitImelda IllanNo ratings yet

- TD N°4 Synchronisation Des Processus: Exercice 1Document4 pagesTD N°4 Synchronisation Des Processus: Exercice 1ifaoui shathaNo ratings yet

- Cours 3Document34 pagesCours 3killianoviczNo ratings yet

- Back TrackDocument12 pagesBack Trackanon_801469681No ratings yet

- Les Types D'attaques InformatiquesDocument52 pagesLes Types D'attaques InformatiquesLe MarinNo ratings yet

- Mecanisme de Securité de SystémeDocument40 pagesMecanisme de Securité de SystémerahmaNo ratings yet

- Module 4: Protéger L'entreprise: 4.1 Équipements Et Technologies de CybersécuritéDocument7 pagesModule 4: Protéger L'entreprise: 4.1 Équipements Et Technologies de CybersécuritéMouhamadou DiabyNo ratings yet

- Mémo PFsenseDocument36 pagesMémo PFsensejuchanaNo ratings yet

- Notions de Sécurité D'un Réseau Informatique PDFDocument4 pagesNotions de Sécurité D'un Réseau Informatique PDFMOZART FFNo ratings yet

- QuotaDocument6 pagesQuotaAmine MohamadeNo ratings yet

- APACHEDocument1 pageAPACHEAmine MohamadeNo ratings yet

- Les Droits StandardsDocument6 pagesLes Droits StandardsAmine MohamadeNo ratings yet

- Dba 1Document177 pagesDba 1Amine MohamadeNo ratings yet

- Avant Le Chantier - Planete TPDocument1 pageAvant Le Chantier - Planete TPndongmo aldoNo ratings yet

- Caslaru L Interlangue Des Apprenants Roumains de FleDocument262 pagesCaslaru L Interlangue Des Apprenants Roumains de FlerevedepierreNo ratings yet

- Scenario Didactique ArticleDocument2 pagesScenario Didactique ArticleNicole's DiamondNo ratings yet

- Serie 2-1Document5 pagesSerie 2-1bsalsabil592No ratings yet

- HDR LissorguesDocument216 pagesHDR Lissorguesruda64No ratings yet

- Present TorsionDocument9 pagesPresent TorsionKhalid TamiNo ratings yet

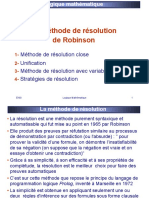

- Principe de Resolution de Robinson-CH4Document71 pagesPrincipe de Resolution de Robinson-CH4youssef ghaouiNo ratings yet

- Éthique, Morale, Déontologie: René AuclairDocument6 pagesÉthique, Morale, Déontologie: René Auclairسيدامحمد خطري تام0% (1)

- Mecanique de FluideDocument15 pagesMecanique de FluideJoshua Carpenter100% (1)

- DEVOIR DE MATHS N°1 GSA11Nov23Document2 pagesDEVOIR DE MATHS N°1 GSA11Nov23dianechibidouxNo ratings yet

- Le Désir de Participation, David BerlinerDocument20 pagesLe Désir de Participation, David BerlinerIoana Miruna VoiculescuNo ratings yet

- Serie 1Document1 pageSerie 1zizikokoNo ratings yet

- Grammaire Negation InterrogationDocument3 pagesGrammaire Negation InterrogationZomba RinkNo ratings yet

- 2017 Nassori DouniaDocument159 pages2017 Nassori DouniaLilia LinaNo ratings yet

- FourierDocument8 pagesFourierhenryNo ratings yet

- Du Datamining À L'apprentissage StatistiqueDocument11 pagesDu Datamining À L'apprentissage StatistiqueGomiri AnonymeNo ratings yet