Professional Documents

Culture Documents

Paketa1 Print

Uploaded by

Muhammad Arif SunaryoCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Paketa1 Print

Uploaded by

Muhammad Arif SunaryoCopyright:

Available Formats

B

a.

b.

c.

d. A

e.

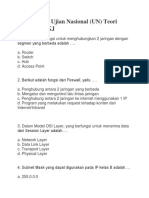

PAKET SOAL 1

1. Converse yang benar pada bilangan octal 32456, menjadi hexa

FA34

365B

352E

345F

345A

2. Perhatikan gambar rangkaian di bawah ini, bagai mana kondisi yang benar jika

menggunakan logika AND .

a.

b.

c.

d.

e.

Jika saklar A terbuka lampu akan menyala

Jika saklar B tertutup lampu akan menyala

Jika saklar B dan A tertutup lampu kan mati

Jika saklar A dan B terbuka akan menyala

Jika saklar B dan A tertutup akan menyala

a.

b.

c.

d.

e.

3. Komponen elektronika yang berfungsi untuk memnyimpan arus listrik sementara adalah

Transistor

Kapasitor

Resistor

Trafo

Batre

a.

b.

c.

d.

e.

4. Berikut ini adalah menu-menu utama yang terdapat pada BIOS, kecuali

Create partition harddisk

Standart CMOS Setup

Chipset Features Setup

Power Management Setup

BIOS Features Setup

5. Jenis printer yang menggunakan teknologi yang sama seperti mesin fotocopy, yaitu panas

dan tekanan untuk mengikat toner ke permukaan halaman kertas adalah

a. Inkjet

b. Dot Matrik

c. Laser Jet

d. Faximile

e. Printer Infus

6. Sebuah software yang perlu diinstall, yang akan berfungsi sebagai jembatan komunikasi

antara komputer dengan device tertentu sehingga kerja sistem menjadi maksimal disebut

a. Serial Number

b. Peripheral

c. Program Aplikasi

d. System Operasi

e. Driver

7. Aplikasi yang digunakan untuk membuat FTP

a. FTP Server

b. BIND9

c. Postfix

d. Proftpd

e. Squid

8. Fungsi dari DHCP adalah

a. Mendiagnosis fungsi jaringan

b. Memberikan IP secara manual

Try Out I UKK Teknik Komputer dan Jaringan

MGMD TKJ - SMK Muhammadiyah Bligo

Halaman 1

PAKET SOAL 1

c. Mengubah IP server

d. Pengamanan pada server

e. Memberikan IP secara otomatis

a.

b.

c.

d.

e.

9. Jika anda diberikan nomor IP 198.168.1.100/24, maka yang merupakan alamat networknya

adalah

198.168.1.96

198.168.0.0

198.168.1.0

198.168.1.64

198.168.1.127

10. Alat yang digunakan untuk menghitung kehilangan energi yang didapat dari serat optik

adalah

a. Loss Power Meter

b. Good Power Meter

c. Multi Meter

d. Standart Power Meter

e. Spectrum Analyzer

11. Jumlah partisi minimal yang diperlukan agar sistem operasi linux bisa berjalan adalah..

a. 1

b. 2

c. 3

d. 4

e. 5

a.

b.

c.

d.

e.

12. Perintah untuk konfigurasi proxy server pada Debian Server adalah

nano /etc/proxy/squid

nano /etc/squid/proxy.conf

nano /etc/squid/squid.conf

nano /etc/proxy/squid.conf

nano /etc/proxy/squid start

13. Alat yang berfungsi mengatur rute koneksi di dalam sebuah jaringan komputer dikenal

dengan nama

a. Switch

b. Hub

c. Bridge

d. Router

e. Server

14. Proxy server yang populer saat ini adalah

a. Samba

b. Apache

c. Squid

d. Squirrelmail

e. Proxylite

15. Penghalang pengiriman sinyal pada Wi-Fi antara lain sebagai berikut, kecuali

a. Pepohonan yang rindang

b. Gedung

c. Frekuensi Wireless

d. Tembok

e. Air Hujan

16. IP address 10.208.15.240 dalam bentuk binari ditulis sebagai berikut

a. 00001010.11010000.00001111.11111000

b. 00001010.11010000.01001111.11110000

c. 00001010.11010000.00001111.11110000

d. 00001010.11010000.00001111.11010000

e. 00001010.11010000.00001111.10110000

Try Out I UKK Teknik Komputer dan Jaringan

MGMD TKJ - SMK Muhammadiyah Bligo

Halaman 2

PAKET SOAL 1

17. Generasi processor Corel i7 yang terbaru menggunakan soket CPU

a. LGA 1066

b. LGA 1155

c. LGA 1266

d. LGA 775

e. AM6

a.

b.

c.

d.

e.

18. Dibawah ini yang merupakan peralatan yang digunakan untuk membersihkan Optical Drive

adalah

Penyedot debu mini

Kain kering/tisue

Tang crimping

Cairan pembersih

CD cleaner

a.

b.

c.

d.

e.

19. Berapakah jumlah subnet untuk IP address 175.175.175.175/29

8

16

32

64

62

20. Cara membaca IP address kelas B, misalnya 177.46.5.6 adalah

a. Network ID = 177Host ID = 46.5.6

b. Network ID = 177.46 Host ID = 5.6

c. Network ID = 177.46.5 Host ID =6

d. Network ID = 177.46.5.6 Host ID = 0

e. Network ID = 177.0.0.0 Host ID = 46.5.6

21. Protokol yang digunakan untuk mengirim email dari client ke server atau dari server ke

server yang lain

a. SNMP

b. FTP

c. POP3

d. SMTP

e. HTTPS

a.

b.

c.

d.

e.

22. Tempat untuk mengisikan nama sinyal dari access point yang akan disetting adalah

Domain Name System

Service Set Identifier

Name dan Password Setting

IP address

User name salah

a.

b.

c.

d.

e.

23. Kabel cross digunakan untuk

Menghubungkan router dengan modem

Menghubungkan antara host dengan switch

Menghubungkan switch ke router

Menghubungkan antara host dengan router

Menghubungkan antar router

a.

b.

c.

d.

e.

24. Konektor yang digunakan untuk menghubungkan coaxial cable adalah

RJ 11

Vampire Tap

RJ 45

Serat Optik

BNC

25. Penggunaan alamat email palsu dan grafik untuk menyesatkan pengguna internet

sehingga pengguna internet terpancing menerima keabsahan email atau website,

seringkali memanfaatkan logo atau merk dagang milik lembaga resmi, seperti bank dan

lembaga kartu kredit dengan tujuan memancing korban menyerahkan data pribadi

seperti password, PIN, maupun kartu kredit. Ini adalah salah satu teknik umum dari

Try Out I UKK Teknik Komputer dan Jaringan

MGMD TKJ - SMK Muhammadiyah Bligo

Halaman 3

PAKET SOAL 1

a.

b.

c.

d.

e.

Phising

SQL Injection

Cloning

Web Defacing

XSS bug attack

26. Langkah-langkah untuk mengubah pengaturan resolusi pada monitor adalah

a. Display properties > Appearance

b. Display properties > Screen saver

c. Display properties > Setting

d. Display properties > Resolution

e. Display properties > Themes

a.

b.

c.

d.

e.

27. IP versi 4 menggunakan format 32 bit, dan IP versi 6 menggunakan format

64 bit

96 bit

128 bit

256 bit

512 bit

a.

b.

c.

d.

e.

28. Physical Address dari Network Interface Card disebut

DHCP Address

IP Address

Mac Address

SSID

TCP/IP

a.

b.

c.

d.

e.

29. Tool yang digunakan untuk mengetahui alamat IP dari sebuah domain di internet adalah

nslookup

ipconfig

nestat

route

tracert

a.

b.

c.

d.

e.

30. Berapa jumlah host yang disediakan dari 10.0.0.1/13?

1024

2048

8192

520200

524286

a.

b.

c.

d.

e.

31. Port yang digunakan untuk halaman web server?

21

53

80

443

3306

a.

b.

c.

d.

e.

32. Untuk memberikan izin baca, tulis dan mengeksekusi ukk kepada user, dan baca dan tulis

saja kepada group dan baca pada other , perintahnya adalah

Chmod 700 ukk

Chmod 764 ukk

Chmod 644 ukk

Chmod 777 ukk

Chmod 421 ukk

a.

b.

c.

d.

e.

33. Teknik konfigurasi wireless sederh ana yang bertujuan untuk menyembunyik an jaringan

dari user yang tidak dikehendaki adalah ...

Merubah default password pada WAP

Menonaktifkan koneksi wireless

Memfilter akses jaringan dengan MAC address

Menonaktifkan SSID broadcasing

Melakukan traffic filtering

34. File sistem yang digunakan pada sistem operasi linux adalah..

Try Out I UKK Teknik Komputer dan Jaringan

MGMD TKJ - SMK Muhammadiyah Bligo

Halaman 4

PAKET SOAL 1

a.

b.

c.

d.

e.

NTFS

FAT32

FAT16

ext2

swap

35. Suatu serangan dalam jaringan komputer yang dapat menghambat kinerja atau bahkan

dapat melumpuhkan service sehingga dapat menyebabkan pengguna sah sistem

tersebut tidak dapat menggunakan layanan, disebut...

a. Denial of Service

b. Java/ Active X

c. Trojan Horse

d. DNS Spoofing

e. Social Engineering

36. Sebuah tempat penyimpanan data atau kumpulan data yang berhubungan dengan suatu

objek dan topik, disebut

a. Tabel

b. Record

c. Field

d. Database

e. Primary key

37. Serangan sniffing pada arsitektur jaringan yang menggunakan perangkat switch adalah

active sniffing. Salah satu metode active sniffing dengan memenuhi atau membanjiri

memori CAM dengan MAC Address disebut...

a. MAC Address Sniffing

b. MAC Address Flooding

c. IP Spoofing

d. SYN Attack

e. Ping of Death

38. A network administrator has enabled RIP on routers B and C in the network diagram. Which

of the following commands will prevent RIP updates from being sent to Router A?

a. A(config)# router rip

A(config-router)# passive-interface S0/0

b. B(config)# router rip

B(config-router)# network 192.168.25.48

B(config-router)# network 192.168.25.64

c. A(config)# router rip

A(config-router)# no network 192.168.25.32

d. B(config)# router rip

B(config-router)# passive-interface S0/0

e. A(config)# no router rip

39. Jika suatu jaringan komputer lokal hanya terdapat 10 komputer atau host, maka Subnet

Mask yang paling baik adalah

255.255.255.0

255.255.255.248

255.255.255.240

255.255.255.192

255.255.255.254

a.

b.

c.

d.

e.

40. Refer to the exhibit. Pings are failing between HostA and HostB. The network administrator

discovers that Router1 does not have a route to the 172.16.0.0 network. Assuming Router2

is configured correctly, which two static routes could be configured on Router1 to enable

Host A to reach network 172.16.0.0? (Choose two.)

ip route 172.16.0.0 255.255.0.0 S0/0

ip route 172.16.0.0 255.255.0.0 S0/1

ip route 172.16.0.0 255.255.0.0 192.168.0.1

ip route 192.168.0.1 172.16.0.0 255.255.0.0 S0/0

ip route 192.168.0.1 172.16.0.0 255.255.0.0 S0/1

Try Out I UKK Teknik Komputer dan Jaringan

MGMD TKJ - SMK Muhammadiyah Bligo

Halaman 5

PAKET SOAL 1

Essay :

1. Jelaskan langkah-langkah setting proxy pada sistem operasi debian 5!

2. Didalam proses melakukan instalasi sistem operasi windows xp terdapat 5

tahapan, sebutkan!

3. Sebut dan jelaskan secara singkat fungsi 7 lapisan OSI layer!

4. Sebut dan jelaskan beberapa serangan terhadap keamanan jaringan komputer!

5. Carilah : NetID dan HostID; Jumlah Subnet, Subnet, Jumlah Host, Host yang

Valid, dan alamat Broadcast dari IP 200.100.4.65/27!

Try Out I UKK Teknik Komputer dan Jaringan

MGMD TKJ - SMK Muhammadiyah Bligo

Halaman 6

You might also like

- Panduan Menginstall Windows Vista Sp2 Edisi Bahasa InggrisFrom EverandPanduan Menginstall Windows Vista Sp2 Edisi Bahasa InggrisRating: 5 out of 5 stars5/5 (1)

- KkpiDocument11 pagesKkpiAchmad MujahidNo ratings yet

- Kumpulan Soal Dan Jawaban Latihan Ujian Nasional SMKNDocument39 pagesKumpulan Soal Dan Jawaban Latihan Ujian Nasional SMKNErna YunitaNo ratings yet

- Latihan Soal Produktif TKJDocument6 pagesLatihan Soal Produktif TKJSigit ArifiyantoNo ratings yet

- DsdsDocument7 pagesDsdssetio mulyoNo ratings yet

- Soal RouterDocument7 pagesSoal Routergogons100% (1)

- P4 TKJDocument8 pagesP4 TKJsmk nu bandarNo ratings yet

- Soal PAS Tekwan Kelas XIDocument12 pagesSoal PAS Tekwan Kelas XIIkbalNo ratings yet

- SOAL PILIHAN GANDA KELAS XIIcDocument7 pagesSOAL PILIHAN GANDA KELAS XIIcMuhammad JafarNo ratings yet

- KKTJKT Xi STS GenapDocument9 pagesKKTJKT Xi STS Genapdiki alfariziNo ratings yet

- Soal AIJDocument7 pagesSoal AIJSMK ICBNo ratings yet

- Latihan SOAL ASJ 2019Document8 pagesLatihan SOAL ASJ 2019Leirza EdlanorNo ratings yet

- P4 TKJDocument8 pagesP4 TKJDJ ALIF CHRIZTO100% (1)

- Soal Latihan TKJ IXDocument6 pagesSoal Latihan TKJ IXmvideaNo ratings yet

- 2 Latihan Soal Administrasi Server Kelas XiiDocument5 pages2 Latihan Soal Administrasi Server Kelas Xiiara putri0% (1)

- Soal Try Out UKK Teori TKJ 2Document8 pagesSoal Try Out UKK Teori TKJ 2Agus SiswantoNo ratings yet

- Contoh Soal TKJDocument8 pagesContoh Soal TKJTidore KompNo ratings yet

- SoalDocument5 pagesSoalIswantoNo ratings yet

- Soal Teori Kejuruan TKJDocument11 pagesSoal Teori Kejuruan TKJNano NynoNo ratings yet

- Soal USBN Dasar2x TKI 2018-2019Document8 pagesSoal USBN Dasar2x TKI 2018-2019Andy PrayogaNo ratings yet

- SOAL TKK TKJ KELAS XI UAS GENAP 2022 B OkDocument6 pagesSOAL TKK TKJ KELAS XI UAS GENAP 2022 B OkSISWANTONo ratings yet

- Network ID Dari Alamat IP RouterDocument6 pagesNetwork ID Dari Alamat IP Routernurus ahmadNo ratings yet

- Soal Aij Pas KLS 12Document13 pagesSoal Aij Pas KLS 12Ahmad RosadiNo ratings yet

- Merancangbangun Wide Area NetworkDocument5 pagesMerancangbangun Wide Area NetworkayudaysNo ratings yet

- Soal LANDocument12 pagesSoal LANichsanies9996No ratings yet

- Soal Produktif TKJ Kelas XiiDocument8 pagesSoal Produktif TKJ Kelas Xiianon_448149517100% (1)

- PAT 2019 Kelas XiDocument15 pagesPAT 2019 Kelas XiMiftakhudinNo ratings yet

- Soal PAT GenapDocument8 pagesSoal PAT GenapUcup MainMainNo ratings yet

- Soal UsekDocument9 pagesSoal UsekArie IrawanNo ratings yet

- Bank Soal Komjardas Semester IIDocument10 pagesBank Soal Komjardas Semester IIFile ArsipNo ratings yet

- Latian Soal2Document6 pagesLatian Soal2Fajar DarussalamNo ratings yet

- Soal Pendalaman 1Document5 pagesSoal Pendalaman 1herdian dianNo ratings yet

- Latihan Soal Uas Gasal 2019-2020Document8 pagesLatihan Soal Uas Gasal 2019-2020Dani TriosaNo ratings yet

- AdmDocument15 pagesAdmerliwidiyaNo ratings yet

- TKJ-B PembahasanDocument7 pagesTKJ-B PembahasanAri Haidari100% (2)

- Soal Imj Kelas Xi Packet TracerDocument5 pagesSoal Imj Kelas Xi Packet TracerJuniartiNo ratings yet

- PAS ASJ Ganjil 2021-2022Document11 pagesPAS ASJ Ganjil 2021-2022Hanif AbdurrahmanNo ratings yet

- Soal Administrasi Sistem - Sistem JaringanDocument10 pagesSoal Administrasi Sistem - Sistem JaringanZulmi KusnantoNo ratings yet

- Soal Pengganti USBN TKJDocument9 pagesSoal Pengganti USBN TKJMelkiNo ratings yet

- Soal Kompetensi Kejuruan TKJ 2018Document9 pagesSoal Kompetensi Kejuruan TKJ 2018Antoni KasimNo ratings yet

- Contoh Soal TKJDocument6 pagesContoh Soal TKJLaras KeziaNo ratings yet

- Soal XiiDocument6 pagesSoal XiiAinur RofiqNo ratings yet

- Soal USPBK AIJ CBT 20-21Document6 pagesSoal USPBK AIJ CBT 20-21SMK AL-FUDLOLA' PORONGNo ratings yet

- Soal Pat Xi TKJ Administrasi Sistem JaringanDocument7 pagesSoal Pat Xi TKJ Administrasi Sistem JaringanRidwan Doris100% (1)

- Soal Aij Xii (Andri) Pts Fix1Document4 pagesSoal Aij Xii (Andri) Pts Fix1Andri KarismanNo ratings yet

- Soal TKJDocument24 pagesSoal TKJSuryadi SarkasiNo ratings yet

- Soal Dan Jawaban Ujian Mid Semester LanDocument12 pagesSoal Dan Jawaban Ujian Mid Semester LanWisma Miftahur RoziNo ratings yet

- Soal STS - Aij Xii - Pak RohmanDocument6 pagesSoal STS - Aij Xii - Pak Rohmanindarti25No ratings yet

- SOAL MikrotikDocument36 pagesSOAL MikrotikAndiBayuNo ratings yet

- Administrasi Infrastruktur Jaringan Xi TKJDocument6 pagesAdministrasi Infrastruktur Jaringan Xi TKJeko ardhiyantoNo ratings yet

- Soal Administrasi Infrastruktur Jaringan (Aij)Document8 pagesSoal Administrasi Infrastruktur Jaringan (Aij)devieNo ratings yet

- Latihan Soal Ujian NasionalDocument35 pagesLatihan Soal Ujian NasionalPutri Isti ArifahNo ratings yet

- Soal TKJ Kls2Document8 pagesSoal TKJ Kls2Johan RamadhanNo ratings yet

- Denah Tempat Duduk WisudaDocument3 pagesDenah Tempat Duduk WisudaMuhammad Arif SunaryoNo ratings yet

- Brosur TKJDocument1 pageBrosur TKJMuhammad Arif SunaryoNo ratings yet

- Denah Tempat Duduk WisudaDocument3 pagesDenah Tempat Duduk WisudaMuhammad Arif SunaryoNo ratings yet

- Daftar SMPDocument1 pageDaftar SMPMuhammad Arif SunaryoNo ratings yet

- Action Plan TKJ Di Semester 2Document2 pagesAction Plan TKJ Di Semester 2Muhammad Arif SunaryoNo ratings yet

- Soal UtsDocument1 pageSoal UtsMuhammad Arif SunaryoNo ratings yet

- Tes Siswa Baru TKJDocument6 pagesTes Siswa Baru TKJMuhammad Arif SunaryoNo ratings yet

- Daftar Hadir EkskulDocument6 pagesDaftar Hadir EkskulMuhammad Arif SunaryoNo ratings yet

- Detektor TepiDocument5 pagesDetektor TepiMuhammad Arif SunaryoNo ratings yet

- Amplop TKJDocument1 pageAmplop TKJMuhammad Arif SunaryoNo ratings yet

- Proposal Pengajuan Praktik Kerja Industri (Prakerin) SMK Muhammadiyah Bligo PekalonganDocument5 pagesProposal Pengajuan Praktik Kerja Industri (Prakerin) SMK Muhammadiyah Bligo PekalonganMuhammad Arif SunaryoNo ratings yet

- Peneriman Siswa SMP Muhammadiyah Bligo 2012-2013Document46 pagesPeneriman Siswa SMP Muhammadiyah Bligo 2012-2013Muhammad Arif SunaryoNo ratings yet

- Romi TC 01 Introduction Mar2016Document38 pagesRomi TC 01 Introduction Mar2016Muhammad Arif SunaryoNo ratings yet

- Surat Ijin Prakerin AxiooDocument1 pageSurat Ijin Prakerin AxiooMuhammad Arif SunaryoNo ratings yet

- 10 Tips Merawat NotebookDocument1 page10 Tips Merawat NotebookMuhammad Rofiqul A'laNo ratings yet

- Daftar Mapel Produktif TKJ Dan Kkpi Yang Keluar Di Khs Ganjil 2016Document1 pageDaftar Mapel Produktif TKJ Dan Kkpi Yang Keluar Di Khs Ganjil 2016Muhammad Arif SunaryoNo ratings yet

- Daftar Mapel UtsDocument2 pagesDaftar Mapel UtsMuhammad Arif SunaryoNo ratings yet

- Paketa1 PrintDocument6 pagesPaketa1 PrintMuhammad Arif SunaryoNo ratings yet

- Daftar Mapel UtsDocument2 pagesDaftar Mapel UtsMuhammad Arif SunaryoNo ratings yet

- Amplop TKJDocument1 pageAmplop TKJMuhammad Arif SunaryoNo ratings yet

- Rapot X TKJDocument2 pagesRapot X TKJMuhammad Arif SunaryoNo ratings yet

- Alamat Prakerin TKJDocument1 pageAlamat Prakerin TKJMuhammad Arif SunaryoNo ratings yet

- Makalah HackingDocument8 pagesMakalah HackingMuhammad Arif SunaryoNo ratings yet

- Proposal Pekan Ilmiah Stmik 2014Document4 pagesProposal Pekan Ilmiah Stmik 2014fizkuraNo ratings yet

- Up 2 KkpiDocument8 pagesUp 2 KkpiMuhammad Arif SunaryoNo ratings yet

- Proposal Pengajuan Praktik Kerja Industri (Prakerin) SMK Muhammadiyah Bligo PekalonganDocument5 pagesProposal Pengajuan Praktik Kerja Industri (Prakerin) SMK Muhammadiyah Bligo PekalonganMuhammad Arif SunaryoNo ratings yet

- Soal TKJDocument8 pagesSoal TKJchairul saleh nasutionNo ratings yet

- Jadwal Lab Semester 2Document5 pagesJadwal Lab Semester 2Muhammad Arif SunaryoNo ratings yet

- Soal Konversi BilanganDocument2 pagesSoal Konversi BilanganMuhammad Arif SunaryoNo ratings yet