Professional Documents

Culture Documents

Criptoanálisis Más Utilizados en La Actualidaduniversidad Francisco Vitoria

Uploaded by

Julio Hernán CórdobaOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Criptoanálisis Más Utilizados en La Actualidaduniversidad Francisco Vitoria

Uploaded by

Julio Hernán CórdobaCopyright:

Available Formats

Estudio de los criptoanlisis ms utilizados en la actualidad

Universidad

Francisco

Vitoria

CRIPTOANLISIS MS UTILIZADOS EN

LA ACTUALIDAD

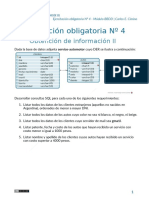

CONTROL DOCUMENTAL

TTULO

SUBTTULO

ENTIDAD DE DESTINO

PGINAS

PALABRAS

VERSIN

FECHA DE CREACIN

ULTIMA MODIFICACIN

NOMBRE DEL ARCHIVO

TAMAO DEL ARCHIVO

HERRAMIENTA DE EDICION

AUTOR/ES

RESUMEN DEL DOCUMENTO

Criptoanlisis ms utilizados en la actualidad

Criptografa y teora de cdigos

Universidad Francisco Vitoria

24 pginas

5327 palabras

1.0

martes, 27 de diciembre de 2011

domingo, 23 de septiembre de 2012

CRIPTO-UFV-1_0.DOCX

1263859 bytes

Microsoft Word

Enrique Snchez Acosta

Estudio de los criptoanlisis ms utilizados en la actualidad

Criptografa y teora de cdigos | Enrique Snchez Acosta

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

RESUMEN

Trataremos en este trabajo de analizar el criptoanlisis, en que se basa y como ha ido siempre

ligado a la criptologa aunque nada tenga que ver con ella, todas sus tcnicas y su lgica son

diferentes.

Veremos en este texto tanto una pequea introduccin como los mtodos ms utilizados hoy

en da, hasta llegar a las mas recientes investigaciones en criptoanlisis contra algoritmos de

seguridad avanzada como WPA y RSA. Estos utilizados masivamente en transacciones bancarias y

seguridad Wireless, as como en los accesos a los sistemas gubernamentales mas seguros.

No pretendemos en este documento mostrar la forma en que se descifran las claves, ni los

programas que utilizaramos, sino que sirva como base de una introduccin a este mundo del

criptoanlisis, para posteriormente aumentar los conocimientos con otras publicaciones o con el

ejercicio practico de las pocas cosas que aqu se muestran.

Enrique Snchez Acosta

Pgina 2 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

NDICE

Contenido

1. Introduccin Al Criptoanlisis........................................................................ 4

1.

Clsico .......................................................................................................................... 4

a.

El anlisis de frecuencias o de sustitucin: .................................................................. 5

b.

Mtodo KASISKI ......................................................................................................... 8

c. Otros................................................................................................................................. 8

2.

Moderno ....................................................................................................................... 9

2. Tipos de Ataques .......................................................................................... 11

1.

Activos ....................................................................................................................... 11

3.

Pasivos ........................................................................................................................ 12

3. Criptoanlisis segn el tipo de criptografa .................................................. 13

1.

criptografa simtrica.................................................................................................. 13

a.

Criptoanlisis diferencial............................................................................................ 13

b.

Criptoanlisis Lineal .................................................................................................. 13

c. Ataque XSL ................................................................................................................... 13

d.

Ataque de deslizamiento ............................................................................................ 13

4.

criptografa asimtrica ................................................................................................ 14

4. criptoanlisis ms utilizados hoy en da ....................................................... 15

1.

criptoanlisis aplicados a RSA (Muy utilizado en SSL operaciones por internet) .... 15

a.

Ataque al secreto de N por cifrado cclico ................................................................. 16

b.

Ataque a la clave por paradoja cumpleaos ............................................................... 17

5.

criptoanlisis a algoritmos WEP y WPA ................................................................... 18

c. WEP ............................................................................................................................... 18

d.

WAP y WAP2 ............................................................................................................ 21

Enrique Snchez Acosta

Pgina 3 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

1. INTRODUCCIN AL CRIPTOANLISIS

No podemos comenzar a hablar del criptoanlisis sin tener en cuenta a la criptografa. Es

importante destacar que no son lo mismo, sino ciencias completamente opuestas, pero que no

podran haber avanzado en la historia ninguna sin la otra.

La criptografa no llego hasta nuestros das por si sola, sino que tuvo una ciencia aliada: El

Criptoanlisis. Pongo entre comillas la palabra aliada, por que, el criptoanlisis consiste en la

reconstruccin de un mensaje cifrado en texto simple utilizando distintos mtodos. Por lo tanto, por

lo que podramos decir que el criptoanlisis es el arma utilizada por el enemigo para descubrir

nuestro cdigo o clave. Cuando un mtodo de criptoanlisis permite descifrar un mensaje cifrado

mediante el uso de algn sistema o cripto-sistema, decimos que el algoritmo de cifrado ha sido

decodificado.

1. CLSICO

Trataremos de dar una pequea introduccin del criptoanlisis clsico, de sus comienzos y las

primeras tcnicas utilizadas para averiguar mensajes secretos. No es importante dentro del texto del

trabajo pero no podramos continuar sin poner en contexto el futuro del criptoanlisis que vamos a

explicar a continuacin.

Aproximadamente ya por el siglo IX, el matemtico rabe YusufYaqubibnIshaq al-Sabbah

Al-Kindi escribi un pequeo manuscrito para descifrar mensajes criptogrficos

As comienza una de las tcnicas clsicas del criptoanlisis:

Enrique Snchez Acosta

Pgina 4 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

a. EL ANLISIS DE FRECUENCIAS O DE SUSTITUCIN:

Se trata del estudio de las frecuencias de las letras o los grupos de letras en un texto cifrado.

Est basado en el hecho de que, dado un texto, ciertas letras o combinaciones de letras aparecen ms

a menudo que otras, existiendo distintas frecuencias para ellas. Es ms, existe una distribucin

caracterstica de las letras que es prcticamente la misma para la mayora de ejemplos de ese

lenguaje. Por ejemplo, en el espaol, las vocales son muy frecuentes, ocupando alrededor del 45%

del texto, siendo la E y la A las que aparecen en ms ocasiones, mientras que la frecuencia sumada

de F, Z, J, X, W y K no alcanza el 2%.

Ser ya en 1843 cuando Edgar Alan Poe escribir un relato llamado El escarabajo de oro

sobre un mensaje cifrado con la localizacin de un tesoro.

Poe era un gran aficionado al criptoanlisis y nos lleva a explicar esta tcnica de

criptoanlisis clsico en su libro. Vamos a ver un ejemplo de como utilizar esta tcnica:

Ejemplo:

Si un atacante intercepta el texto cifrado con un cifrado por sustitucin:

YIFQFMZRWQFYVECFMDZPCVMRZWNMDZVEJBTXCDDUMJNDIF

EFMDZCDMQZKCEYFCJMYRNCWJCSZREXCHZUNMXZZUCDRJXY

YSMRTMEYIFZWDYVZVYFZUMRZCRWNZDZJJZWGCHSMRNMDH

NCMFQCHZJMXJZWIEJYUCFWDJNZDIR

Calcula las frecuencias de las letras:

Enrique Snchez Acosta

Pgina 5 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Letra

Frecuencia Letra Frecuencia Letra Frecuencia

11

15

13

16

11

10

20

10

Sabiendo que el original est en ingls, planteamos la hiptesis:

1 hiptesis: dK (Z) = e

2 hiptesis: dK (C,D,F,J,M,R,Y,N) {t,a,o,i,n,s,h,r} ya que las letras C, D, F, J, M, R, Y, N

aparecen al menos 9 veces

3 hiptesis: A partir de los diagramas, especialmente de la forma Z o Z dada la suposicin

de que Z representa e, se tiene que los ms comunes son DZ & ZW (4); NZ & ZU (3); y

RZ,HZ,XZ,FZ,ZR,ZV,ZC,ZD,ZJ (2). Como ZW aparece 4 veces y WZ ninguna, y adems W tiene

baja frecuencia, se supone que dK (W)=d

4 hiptesis: Tambin de los diagramas, como DZ ocurre 4 veces y ZD ocurre dos,

sospechamos que dK (D) {r,s,t} ya que se corresponde con los diagramas ms simtricos

5 hiptesis: Notamos que ZRW y RZW ocurren ambos cerca del principio, y que RW se

repite luego. Como R tiene alta frecuencia, y nd es un diagrama comn en ingls, suponemos que

dK = n

6 hiptesis: dK(N) = h porque NZ es un diagrama comn y ZN no

Texto parcialmente descifrado:

- - - - - - e nd- - - - - - - - - e - - - - n e dh - - e - - - - - - - - - - -YIFQFMZRWQFYVECFMDZPCVMRZWNMDZVEJBTXCDDUMJ

h - - - - - - - e - - - - e - - - - - - - - - nh- d - - - en - - - - e- h- - e

NDIFEFMDZCDMQZKCEYFCJMYRNCWJCSZREXCHZUNMXZ

he - - - n - - - - - - n - - - -- - ed - - - e - - - e - - ne nd h e e - NZUCDRJXYYSMRTMEYIFZWDYVZVYFZUMRZCRWNZDZJJ

- e d - - - - - n h - - - h- - - - - - e - - -- ed - - - - - - - d- - he- - n

XZWGCHSMRNMDHNCMFQCHZJMXJZWIEJYUCFWDJNZDIR

7 hiptesis: A partir de ne-ndhe suponemos que dK=a

Enrique Snchez Acosta

Pgina 6 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

8 hiptesis: Considerando ahora la 2 letra ms frecuente, M, tenemos que RNM se descifra

como nh- lo que sugiere que empieza una palabra, por lo que suponemos que dK(M) debera

ser una vocal, luego dK(M) { i, o }. Como CM es bastante frecuente, y ai es un diagrama

ms frecuente que ao, suponemos que dK(M) = i

Texto parcialmente descifrado:

- - - - - i e nd- - - - - a i e a i n e d h i e - -- - - - a- - - i

YIFQFMZRWQFYVECFMDZPCVMRZWNMDZVEJBTXCDDUMJ

h - - - - - i e a i e a- - - a i n ha d- a- en - - a e- h i e

NDIFEFMDZCDMQZKCEYFCJMYRNCWJCSZREXCHZUNMX

he a n - -- - - in I - - - - ed - - - e - - - e I ne an dhe- e - NZUCDRJXYYSMRTMEYIFZWDYVZVYFZUMRZCRWNZDZJJ

-e d a - - I n h I - - h a i- - - a- e I - - ed- - - - - a- d- - he - - n

XZWGCHSMRNMDHNCMFQCHZJMXJZWIEJYUCFWDJNZDIR

9 hiptesis: Como o es una vocal frecuente, suponemos que ek(o) {F,J,Y}. As, como Y es

la ms frecuente, suponemos que dK(Y)=o

10 hiptesis: Como dK(D) {r,s,t} y el trigrama NMD ocurre 2 veces, se supone que dK(D)

=s, para que NMD se corresponda con his.

11 hiptesis: El segmento HNCMF podra ser chair, conduciendo a dK(F) = r, dK(H) = c,

dK(J) = t (el ltimo por eliminacin).

Texto parcialmente descifrado:

o r riend ro- - ari s e a i n e dhi s e - - t- - - a s s it

YIFQFMZRWQFYVECFMDZPCVMRZWNMDZVEJBTXCDDUMJ

h s r ri s e a s i e a- ora t i o n ha dta- en - -a c e- h i e

NDIFEFMDZCDMQZKCEYFCJMYRNCWJCSZREXCHZUNMXZ

he as n t oo I n I o- re d s o e ore I ne an dhe s e t t

NZUCDRJXYYSMRTMEYIFZWDYVZVYFZUMRZCRWNZDZJJ

- e d a c I n h I s c h a I r - ac e t I ted- - t o ard s t hes- n

XZWGCHSMRNMDHNCMFQCHZJMXJZWIEJYUCFWDJNZDIR

Ya resulta fcil imaginar lo que falta:

ourfriendfromparisexaminedhisemptyglasswit

YIFQFMZRWQFYVECFMDZPCVMRZWNMDZVEJBTXCDDUMJ

hsurpriseasifevaporationhadtakenplacewhile

NDIFEFMDZCDMQZKCEYFCJMYRNCWJCSZREXCHZUNMXZ

hewasntlookingipouredsomemorewineandhesett

NZUCDRJXYYSMRTMEYIFZWDYVZVYFZUMRZCRWNZDZJJ

ledbackinhischairfacetilteduptowardsthesun

XZWGCHSMRNMDHNCMFQCHZJMXJZWIEJYUCFWDJNZDIR

Enrique Snchez Acosta

Pgina 7 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Pueden hacerse diversos estudios de este tipo de criptoanlisis en la siguiente direccin:

http://scottbryce.com/cryptograms/

b. MTODO KASISKI

Ideado en 1863 para romper el sistema criptogrfico Vigenere. Se basa en que ciertas

secuencias de letras aparecen muchas veces en los textos originales, y consecuentemente los textos

cifrados con Vigenere tienen las correspondientes secuencias de letras cifradas tambin muy

repetidas.

Por tanto, la distancia entre las cadenas ms repetidas en el texto cifrado debe ser un mltiplo

de la longitud de la clave K, y un buen candidato a longitud ser el producto de los factores ms

repetidos en las distancias encontradas.

Por ejemplo:

Texto original: TOBEORNOTTOBE

Clave: NOWNOWNOWNOWN

Texto cifrado: GCXRCNACPGCXR

Los pasos de este tipo de criptoanlisis son:

Se buscan los poligramas ms repetidos y las distancias desde sus puntos de inicio

para cada uno.

Se sabe que la longitud de la clave divide a todas esas distancias, por lo que tambin

dividir a su mcd

Se calculan los factores de cada distancia y se descubren los factores ms repetidos

(candidatos a longitud de clave).

Se divide el criptograma en filas segn cada longitud candidata (empezando por la

mayor) y se compara la distribucin de frecuencias de cada columna con la del idioma

usado.

c. OTROS

Existen otros mtodos clsicos de criptoanlisis en la historia pero nos veremos con

profundidad, solo saber algunos de ellos como:

ndice de coincidencia

ndice mutuo de coincidencia

Playfair

Telegrama Zimmermann (Primera guerra mundial)

Mquina Enigma (Segunda guerra mundial: Un simulador de esta famosa mquina en

http://www.amenigma.com/)Podriamos considerarlo el paso en tre el sistema clsico

al moderno

Enrique Snchez Acosta

Pgina 8 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

2. MODERNO

El criptoanlisis moderno comienza por los dispositivos Bombe: era un dispositivo

electromecnico usado por los criptlogos britnicos para ayudar a descifrar las seales cifradas por

la mquina alemana Enigma durante la Segunda Guerra Mundial. La Armada y el Ejrcito de los

Estados Unidos produjeron mquinas con la misma especificacin funcional, pero diseadas de una

manera diferente

La funcin del Bombe era descubrir algunos de los ajustes diarios de las mquinas Enigma en

las varias redes militares alemanas: especficamente, el conjunto de rotores en uso y sus posiciones

en la mquina; los ajustes de los anillos del alfabeto.

Tomada como un todo, la criptografa moderna se ha vuelto mucho ms impenetrable al

criptoanalista que los mtodos de pluma y papel del pasado, y parece que en la actualidad llevan

ventaja sobre los mtodos del puro criptoanlisis. La nica forma que nos queda al criptoanlisis

segn David Kahn (Colaborador de la NSA) se basa en 4 puntos fundamentales:

La intercepcin

La colocacin de dispositivos grabadores

Los ataques de canal lateral

El criptoanlisis cuntico

Enrique Snchez Acosta

Pgina 9 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Sin embargo creo que aun no ha llegado ese momento tan crtico y aun podemos tener

algunos sistemas modernos de criptoanlisis como son:

Ataque con slo texto cifrado disponible: el criptoanalista slo tiene acceso a una

coleccin de textos cifrados codificados.

Ataque con texto plano conocido: el atacante tiene un conjunto de

textos cifrados de los que conoce el correspondiente texto plano descifrado.

Ataque con texto plano escogido ("ataque con texto cifrado elegido"): el atacante puede

obtener los textos cifrados (planos) correspondientes a un conjunto arbitrario de textos

planos (cifrados) de su propia eleccin.

Ataque adaptativo de texto plano escogido: como un ataque de texto plano escogido, pero

el atacante puede elegir textos planos subsiguientes en base a la informacin obtenida de

los descifrados anteriormente. Similarmente, existe el ataque adaptativo de texto cifrado

escogido.

Ataque de clave relacionada: como un ataque de texto plano escogido, pero el atacante

puede obtener texto cifrado utilizando dos claves diferentes.Las claves son desconocidas,

pero la relacin entre ambas es conocida;por ejemplo, dos claves que difieren en un bit.

Enrique Snchez Acosta

Pgina 10 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

2. TIPOS DE ATAQUES

Para una primera clasificacin del criptoanlisis moderno podemos observar como se realiza

el ataque hacia el sistema cifrado. Es lgico pensar entonces que contamos con dos tipos de formas

de actuar del atacante, en este caso el criptoanalista.

Los ataques criptoanalticos varan en potencia y en su capacidad de amenaza para los

sistemas criptogrficos utilizados en el mundo real. Esencialmente, la importancia prctica del ataque

depende de las respuestas dadas a las siguientes preguntas:

Qu conocimiento y capacidades son necesarios como requisito?

Cunta informacin adicional secreta se deduce del ataque?

Cunto esfuerzo se requiere? (es decir, cul es el grado de complejidad

computacional?)

1. ACTIVOS

El atacante modifica el flujo de datos o crea flujos falsos. Hay muchas tcnicas que se usan

en este tipo de ataques.

Ejemplos:

Suplantacin: El atacante trata de suplantar la identidad de la persona que tiene la

autorizacin, para que el sistema piense que es el y le alguna informacin sobre la clave

aunque esta este cifrada y poder despus descifrarla mediante algn sistema

criptoanaltico.

Modificacin de mensajes: Capturar paquetes para luego ser borrados (droppingattacks),

manipulados, modificados (taggingattack) o reordenados. En muchos sistemas

criptogrficos parte de la clave se enva en estos paquetes de forma cifrada. Solamente

tendremos que encontrar estos paquetes y comenzar a trabajar sobre ellos.

Reactivacin: Captura de paquetes y retransmisiones

Degradacin: Tcnicas para que el servicio se degrade.

Enrique Snchez Acosta

Pgina 11 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Se trata de uno de los ataques mas utilizados en la actualidad, como veremos mas adelante

con respecto al criptoanlisis utilizado para algoritmos WEP.

3. PASIVOS

Aqu el atacante no altera la comunicacin, slo la escucha o monitoriza, para obtener

informacin. Por tanto este tipo de ataques suelen usar tcnicas de escucha de paquetes (sniffing) y

de anlisis de trfico. Son difciles de detectar ya que no implican alteracin de los datos. Se pueden

prevenir mediante el cifrado de la informacin.

Enrique Snchez Acosta

Pgina 12 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

3. CRIPTOANLISIS SEGN EL TIPO DE CRIPTOGRAFA

1.

CRIPTOGRAFA SIMTRICA

Un cifrado simtrico no es ms que un algoritmo de cifrado basado en una funcin invertible,

tal que tanto el algoritmo como su inverso dependen de un parmetro igual para ambos llamado clave

secreta.

Tambin recibe este nombre aquel algoritmo de cifra que depende de un parmetro diferente

del de su inverso, pero tal que el conocimiento de uno permite, en un tiempo razonable y con unos

recursos limitados, el conocimiento del otro.

Existen diversos tipos de criptoanlisis contra los sistemas criptogrficos simticos:

Criptoanlisis diferencial

Criptoanlisis lineal

Criptoanlisis integral

Ataque XSL (eXtended Sparse Linearisation)

Ataque de deslizamiento

a. CRIPTOANLISIS DIFERENCIAL

Tcnica critoanaltica de tipo estadstico, consistente en cifrar parejas de texto en claro

escogidas con la condicin de que su producto o-exclusivo obedezca a un patrn definido

previamente. Los patrones de los correspondientes textos cifrados suministran informacin con la

que conjeturar la clave criptogrfica.

Se aplica en los cifrados de tipo DES, aunque es de destacar que precisamente ste es

relativamente inmune al citado ataque.

b. CRIPTOANLISIS LINEAL

Tcnica criptoanaltica de tipo estadstico, consistente en operar o-exclusivo dos bits del texto

en claro, hacer lo mismo con otros dos del texto cifrado y volver a operar o-exclusivo los dos bits

obtenidos. Se obtiene un bit que es el resultado de componer con la misma operacin dos bits de la

clave. Si se usan textos en claro recopilados y los correspondientes textos cifrados, se pueden

conjeturar los bits de la clave. Cuantos ms datos se tengan ms fiable ser el resultado.

Se aplica a los cifrados tipo DES.

c. ATAQUE XSL

Es un sistema criptoanaltico que utiliza un mtodo por bloques cifrados. Se utiliza

generalmente contra algoritmos de tipo AES.

d. ATAQUE DE DESLIZAMIENTO

Enrique Snchez Acosta

Pgina 13 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Ataque a algoritmos de cifra que utilizan varios ciclos similares de cifrado elemental. El

ataque busca debilidades en la generacin de sub-claves para cada ciclo.

4.

CRIPTOGRAFA ASIMTRICA

La criptografa asimtrica (tambin llamada criptografa de clave pblica) es una criptografa

que se basa en utilizar dos claves: una privada y una pblica. Estas cifras invariablemente emplean

en problemas matemticos "duros" como base para su seguridad, as que un punto obvio de ataque es

desarrollar mtodos para resolver el problema. La seguridad de una criptografa de dos claves

depende de cuestiones matemticas de una manera que no se aplica a la criptografa de clave nica, y

recprocamente conectan el criptoanlisis con la investigacin matemtica en general de nuevas

maneras.

Otra caracterstica distintiva de los algoritmos asimtricos es que, a diferencia de los ataques

sobre criptosistemas simtricos, cualquier criptoanlisis tiene la oportunidad de usar el conocimiento

obtenido de la clave pblica.

Enrique Snchez Acosta

Pgina 14 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Contra este tipo de cifrado necesitaremos unas maquinas especiales para realizar el

criptoanlisis, estos son los ordenadores cunticos:

De construirse un ordenador cuntico, muchas cosas cambiaran. La computacin en paralelo

sera probablemente la norma, y varios aspectos de lacriptografacambiaran.

Algunos escritores han declarado que ningn cifrado permanecera seguro de estar

disponibles los ordenadores cunticos, pero seguramente la posibilidad mas real sea que el aumento

en capacidad computacional pueda hacer posibles otros ataques de bsqueda de claves, ms all de la

simple fuerza bruta, contra uno o varios de los algoritmos actualmente inexpugnables. En ausencia

de un mtodo para predecir estos avances, slo nos queda esperar.

4. CRIPTOANLISIS MS UTILIZADOS HOY EN DA

1.

CRIPTOANLISIS APLICADOS A RSA (MUY UTILIZADO EN SSL OPERACIONES

POR INTERNET)

Cifrado asimtrico ideado por Rivest, Shamir y Adelman y publicado en 1978. Se basa en

operaciones de potenciacin en aritmtica modular y su fortaleza radica en la dificultad de factorizar

nmeros extraordinariamente grandes. Es, con gran diferencia, la tcnica asimtrica de uso ms

generalizado.

Su longitud de clave (pblica y privada) es variable, siendo valores usuales: 512, 1024 o 2048

bits.

Frente a otras tcnicas asimtricas presenta la ventaja de poderse emplear tambin en la firma

digital.

Criptosistema de clave pblica, diseado en 1978 que basa su seguridad en la dificultad de

factorizar grandes nmeros. Puede ser usado, tanto para cifrar como para producir firmas digitales.

El algoritmo RSA es el siguiente y nos ayudar a entender el criptoanlisis que hay que

utilizar:

1.- Generacin del par de claves

Enrique Snchez Acosta

Pgina 15 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Para generar un par de claves (KP; Kp), en primer lugar se eligen aleatoriamente dos nmeros

primos grandes, p y q (de unas 200 cifras cada uno, por ejemplo). Despus se calcula el

producto n = p*q

Escogeremos ahora un nmero e primo relativo con (p-1) y con (q-1). Este par de nmeros

(e,n) pueden ser conocidos por cualquiera, y constituyen la llamada clave pblicae por tanto debe

tener un inverso mdulo (p-1)(q-1), al que llamamos d. Por supuesto se cumple que ed 1 mod((p1)(q-1)), que es lo mismo que decir que ed = 1+k (p-1)(q-1) para algn entero k. La clave

privada ser el par (d, n). Este nmero d debe mantenerse secreto y slo ser conocido por el

propietario del par de claves.

2.- Cifrado del mensaje con la clave pblica

Hay que hacer notar que con este algoritmo los mensajes que se cifran y descifran son

nmeros enteros de tamao menor que n, no letras sueltas como en el caso de los cifrados Csar o

Vignere.Para obtener el mensaje cifrado C a partir del mensaje en claro M, se realiza la siguiente

operacin:

C = Me (mod n)

3.- Descifrado del mensaje con la clave privada

Para recuperar el mensaje original a partir del cifrado se realiza la siguiente operacin:

M = Cd (mod n)

Para romper un cifrado RSA, podemos probar varias vas. Aparte de factorizar n, que ya

sabemos que es un problema computacionalmente intratable en un tiempo razonable, podramos

intentar calcular (n) directamente (Si recordamos, la funcin de Euler (n)= (p-1)(q-1), y que en

general, salvo azar improbable, se tendr que mcd(M,p) = mcd(M,q) = mcd(M,n) = 1. Y por tanto

segn el teorema de Euler-Fermat, M(n) 1 (mod n) (M(p-1)(q-1))k 1 (mod n) [ii]), o probar

por un ataque de fuerza bruta tratando de encontrar la clave privada d, probando sistemticamente

con cada uno de los nmeros posibles del espacio de claves. Ambos ataques son, para n grandes,

incluso an ms costosos computacionalmente que la propia factorizacin de n.

Necesitaremos actualmente unos 22.020.985.858.787.784.059 (2e64) aos para romper una

clave cifrada con 128 bits.

Sin embargo existen otros tipos de ataques al algoritmo RSA

a. ATAQUE AL SECRETO DE N POR CIFRADO CCLICO

Se puede encontrar el nmero en claro N sin necesidad de conocer d, la clave privada del

receptor.

Como C = Nemod n, realizaremos cifrados sucesivos de los criptogramas Ciresultantes con la

misma clave pblica hasta obtener nuevamente el cifrado C original.

Enrique Snchez Acosta

Pgina 16 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Ci= Cei-1mod n

(i = 1, 2, ...)con C0= C

Si en el cifrado i-simo se encuentra el criptograma C inicial, entonces es obvio que el

cifrado anterior (i-1) ser el nmero buscado. Esto se debe a que RSA es un grupo multiplicativo.

Para evitarlo hay que usar primos seguros de forma que los subgrupos de trabajo sean lo

suficientemente altos.

Un ejemplo significativo:

Sea p = 13, q = 19, n = 247, (n) = 216, e = 29 (d = 149, no conocido)

El nmero a cifrar ser M = 123 C = 12329mod 247 = 119

i

i=0

i=1

i=2

i=3

i=4

i=5

i=6

Ci

C0= 119

C1= 11929mod 247 = 6

C2 = 629mod 247 = 93

C3= 9329mod 247 = 175

C4= 17529mod 247 = 54

C5= 5429mod 247 = 123

C6= 12329mod 247 = 119

El ataque ha prosperado muy rpidamente: como hemos obtenido otra vez el criptograma C =

119, es obvio que el paso anterior con C = 123 se corresponda con el texto en claro. Si usamos

primos seguros, la cantidad de cifrados ser mayor y el sistema menos vulnerable.

b. ATAQUE A LA CLAVE POR PARADOJA CUMPLEAOS

Se trata del algoritmo propuesto por Merkle y Hellman en 1981:

El atacante elige dos nmeros aleatorios distintos i, j dentro del cuerpo de cifra n. Lo

interesante es que elige, adems, un mensaje o nmero N cualquiera.

Para i = i+1 y para j = j+1 calcula Nimod n y Njmod n.

Enrique Snchez Acosta

Pgina 17 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Cuando encuentra una coincidencia de igual resultado de cifra para una pareja (i, j), ser

capaz de encontrar d.

Un ejemplo para resolver en la siguiente diapositiva: sea p = 7; q = 13, n = pq = 91, e = 11,

d = 59. El atacante parte con el nmero N = 20 y elegir los valores i = 10 y j = 50. Slo conoce n =

91 y e = 11.

5.

CRIPTOANLISIS A ALGORITMOS WEP Y WPA

c. WEP

El protocolo WEP (Wired Equivalent Privacy) nace en 1999 comoparte del estndar IEEE

802.11[1]. Su misin es garantizar la privacidad dela informacin transmitida por los componentes

de una red WiFi. Encriptar la informacin que un ordenador enva por el aire a otro es esencial para

impedirque un vecino curioso encuentre interesante nuestro nmero de tarjeta decrdito, nuestra

contrasea de correo o simplemente decida que usar nuestraconexin a Internet es ms adecuado a

sus ocultos propsitos.

La base del WEP est en la operacin lgica XOR. El o-exclusivo es una operacin binaria

que genera el valor 1 si los dos operandos son diferentes, y 0 si son iguales. Presenta la propiedad

que si aplicamos dos veces el XOR a un valor obtendremos el valor original, es decir (A XOR B)

XOR B = A. P

Qu puntos dbiles presentaeste modelo aparentemente tan seguro?

Est demostrado matemticamente la existencia unboquete lgico en la fase KSA del

algoritmo RC4. Trataremos de evitar la complejidad de los clculos a la hora deexponer un resumen

que muestre losresultados ms interesantes, aunque tendremos que recurrir a La Cuenta de la Vieja

en algunos momentos. Sabemos que en cada frame se transmite parte de la semilla de

inicializacinde RC4 que corresponden con los tresbytes del vector de inicializacin (IV), adems

sabemos que la informacincodificada es generalmente un paqueteTCP/IP que poseen tres primeros

bytesconocidos (0xAA:0xAA:0x03). Basndose en esto se aplicalas debilidades encontradas en el

algoritmo RC4 paradeterminar qu vectores IV proporcionaninformacin sobre alguno de

estosprimeros bytes conocidos. Estos IVs pueden encontrarse fcilmente y son denominados Weaks

IV. En principio nos concentraremos solamente en el desordenamiento del vector S.

El crackeado de WEP puede ser demostrado con facilidad utilizando herramientas como

Aircrack (creado por el investigador francs en temas de seguridad, Christophe Devine). Aircrack

contiene tres utilidades principales, usadas en las tres fases del ataque necesario para recuperar la

clave:

airodump: herramienta de sniffing utilizada para descubrir las redes que tienen activado

WEP,

aireplay: herramienta de inyeccin para incrementar el trfico,

Enrique Snchez Acosta

Pgina 18 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

aircrack: crackeador de claves WEP que utiliza los IVs nicos recogidos.

En la actualidad, Aireplay slo soporta la inyeccin en algunos chipsets wireless, y el soporte

para la inyeccin en modo monitor requiere los ltimos drivers parcheados. El modo monitor es el

equivalente del modo promiscuo en las redes de cable, que previene el rechazo de paquetes no

destinados al host de monitorizacin (lo que se hace normalmente en la capa fsica del stack OSI),

permitiendo que todos los paquetes sean capturados. Con los drivers parcheados, slo se necesita una

tarjeta wireless para capturar e inyectar trfico simultneamente.

La meta principal del ataque es generar trfico para capturar IVs nicos utilizados entre un

cliente legtimo y el punto de acceso. Algunos datos encriptados son fcilmente reconocibles porque

tienen una longitud fija, una direccin de destino fija, etc.

Una vez se haya localizado la red objetivo, deberamos empezar a capturar en el canal

correcto para evitar la prdida de paquetes mientras escaneamos otros canales. Esto produce la

misma respuesta que el comando previo:

# airodump wlan0 WEP000 1

Enrique Snchez Acosta

Pgina 19 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Despus, podremos usar la informacin recogida para inyectar trfico utilizando aireplay. La

inyeccin empezar cuando una peticin ARP capturada, asociada con el BSSID objetivo aparezca

en la red inalmbrica:

# aireplay -3 -b 00:13:10:1F:9A:72 -h 00:0C:F1:19:77:5C -x 600 wlan0 (...)

Finalmente, aircrack se utiliza para recuperar la clave WEP. Utilizando el fichero pcap se

hace posible lanzar este paso final mientras airodump sigue capturando datos

# aircrack -x -0 WEP000.cap

Este paquete informtico tan extendido hoy en da hace posible otros diversos ataques como

son:

Deautenficacin: Este ataque puede ser usado para recuperar un SSID oculto (por

ejemplo, uno que no sea broadcast),

Desencriptacin de paquetes de datos WEP arbitrarios sin conocer la clave: Este

ataque est basado en la herramienta representativa de KoreK, llamada chopchop, que

puede desencriptar paquetes encriptados con WEP sin conocer la clave. El chequeo de

integridad implementado en el protocolo WEP permite que el atacante pueda

modificar tanto un paquete encriptado como su correspondiente CRC.

Autenticacin falsa: Se requiere un cliente legtimo (real o virtual, aunque real sera

mejor), asociado con el punto de acceso para asegurarse de que el punto de acceso no

rechace los paquetes por una direccin de destino no asociada.

Enrique Snchez Acosta

Pgina 20 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Podemos observar por lo tanto que la obtencin de la clave WEP no tiene ya ningn misterio,

incluso para alguien no versado en sistemas de criptoanlisis. Por este motivo no tardaron en salir al

mercado dos protocolos nuevos WAP y WPA2.

d. WAP Y WAP2

A continuacin explicamos las caractersticas de Wi-Fi Protected Access (WPA) versin 1

que fue creado por la Wi-Fi Alliance provisionalmente para ocupar el lugar de WEP, mientras

802.11i era finalizado.

Este protocolo fue implementado para corregir las deficiencias del sistema previo WEP y no

requera un cambio de hardware. En cambio, como veremos ms adelante esto no ocurre con WPA

versin 2.

Los datos utilizan el algoritmo RC4 con una clave de 128 bits y un vector de inicializacin de

48 bits. Una de las mejoras ms sobresalientes sobre su predecesor, WEP, es TKIP (Temporal Key

Integrity Protocol, o Protocolo de integridad de clave temporal).

WPA hace ms difcil vulnerar las redes inalmbricas al incrementar los tamaos de las

claves e IVs, reduciendo el nmero de paquetes enviados con claves relacionadas y aadiendo un

sistema de verificacin de mensajes.

La Wi-Fi Alliance lanz en septiembre de 2004, WPA2, que es la versin certificada de la

especificacin completa del estndar IEEE 802.11i, que fue certificado en junio de 2004.

Las principales diferencias entre las dos versiones de WPA las veremos en la tabla mostrada

a continuacin:

MODO

PERSONAL

AUTENTICACIN

CIFRADO

MODO

EMPRESARIAL

AUTENTICACIN

CIFRADO

WPAv1

PSK

WPAv2

PSK

TKIP(RC4) /

MIC

802.1x / EAP

CCMP(AES) /

CBC-MAC

802.1x / EAP

TKIP (RC4) /

MIC

CCMP(AES) /

CBC-MAC

Una de las diferencias ms destacables entre WPAv1 y WPAv2, es que esta ltima substituye

el cifrado RC4 por CCMP (Counter Mode with Cipher Block Chaining Message Authentication

Code Protocol ) que utiliza AES (Advanced Encryption Standard).

As como en el protocolo WEP hemos analizado los posibles caminos por los cuales

vulnerarlo, WPA se considera computacionalmente irrompible .De hecho slo es vulnerable la

versin WPA-PSK (Pre-Shared Key), que se basa en una clave compartida entre usuario y Access

Point.

Si conseguimos capturar dicho handshake, a partir de las MACs (AP y cliente), del SSID y

de los nmeros aleatorios intercambiados, podemos conseguir el secreto compartido.

Enrique Snchez Acosta

Pgina 21 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

Una vez capturado todo lo necesario y slo a falta de saber la PSK, utilizaremos la fuerza

bruta o el uso de un diccionario para sacar la clave utilizada en el cifrado. La suite aircrack-ng

tambin nos proporciona la posibilidad de utilizar un diccionario para este fin y poder encontrar las

claves PSK.

Sin embargo aunque hasta ahora pensbamos que solo este tipo PSK poda ser roto aparece

en los ltimos aos un nuevo sistema de ataque a las WPA creado por Toshihiro Ohigashi y

Masakatu Morii y basado en el ataque de criptoanlisis Man in the middle que utiliza unos

mensajes de falsificacin para engaar al protocolo, obteniendo la clave en apenas un minuto.

Enrique Snchez Acosta

Pgina 22 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

La idea del ataque es utilizar un mensaje de falsificacin prctico para cualquier

implementacin de WPA. Exista un ataque Beck-Tews (un mtodo chopchop que aunque se puede

usar con WEP, tambin puede trabajar con WPA) para PSK pero este ataque modificado con el

ataque MITM (Man-In-the-Middle) puede trabajar en cualquier WPA.

El documento completo de la Universidad de Hiroshima se encuentra en:

http://jwis2009.nsysu.edu.tw/location/paper/A%20Practical%20Message%20Falsification%2

0Attack%20on%20WPA.pdf

Solo nos queda que algn da tambin se consiga hacer el sistema de criptoanlisis para las

WPA2. y por qu no?

Tres podran guardar un secreto

si dos de ellos hubieran muerto.

Benjamin Franklin

Enrique Snchez Acosta

Pgina 23 de 24

Criptoanlisis ms utilizados en la actualidad

Universidad Francisco Vitoria

BIBLIOGRAFA

A Practical Message Falsication Attackon WPA por Toshihiro Ohigashi y Masakatu Morii

Criptoanlisis Wep con Zaurus por Alberto Planas

Seguridad Wi-Fi por Guillaume Lehembre

http://www.seguridadwireless.net/

Vulnerabilidades y Ataques al Sistema de Cifra RSA por Jorge Ramiro Aguirre

GUA DE SEGURIDAD DE LAS TIC(CCN-STIC-401) (Centro Criptolgico Nacional)

https://www.ccn-cert.cni.es/publico/serieCCN-STIC401/index.html

Enrique Snchez Acosta

Pgina 24 de 24

You might also like

- Actividad 3 2 BD Julio CordobaDocument2 pagesActividad 3 2 BD Julio CordobaJulio Hernán Córdoba0% (1)

- PDF Unidad2 PDFDocument31 pagesPDF Unidad2 PDFJulio Hernán CórdobaNo ratings yet

- Unidad3 PDFDocument74 pagesUnidad3 PDFJulio Hernán CórdobaNo ratings yet

- Teoria de Codigos y CriptografiaDocument74 pagesTeoria de Codigos y CriptografiaEnrique MidenceNo ratings yet

- 1.5. Qué Es El AudioDocument1 page1.5. Qué Es El AudioJuan Chira OcampoNo ratings yet

- Material Complementario - Unidad 7 - Parte 1 de 2Document4 pagesMaterial Complementario - Unidad 7 - Parte 1 de 2Julio Hernán CórdobaNo ratings yet

- 1.3. Qué Es El SonidoDocument2 pages1.3. Qué Es El SonidoJuan Chira OcampoNo ratings yet

- Propuesta de Trabajo CTEP Cordoba para Jornadas de Tierra y Vivienda 6 de Marzo 2015Document2 pagesPropuesta de Trabajo CTEP Cordoba para Jornadas de Tierra y Vivienda 6 de Marzo 2015Julio Hernán CórdobaNo ratings yet

- Simulador de VueloDocument3 pagesSimulador de VueloJulio Hernán CórdobaNo ratings yet

- Encontrar La Última Fila Con UsedRangeDocument6 pagesEncontrar La Última Fila Con UsedRangeJulio Hernán CórdobaNo ratings yet

- Ordenamiento ArreglosDocument13 pagesOrdenamiento ArreglosJulio Hernán CórdobaNo ratings yet

- Encuentro Movimientos PopularesDocument2 pagesEncuentro Movimientos PopularesJulio Hernán CórdobaNo ratings yet

- 5 Tips para Diseñar Un Flyer Eficaz y CreativoDocument46 pages5 Tips para Diseñar Un Flyer Eficaz y CreativoJulio Hernán CórdobaNo ratings yet

- Apunte Base de Datos V1.1Document97 pagesApunte Base de Datos V1.1Marcos HerediaNo ratings yet

- Protocolo de InternetDocument32 pagesProtocolo de InternetJulio Hernán CórdobaNo ratings yet

- Convenio Colaboracion CNTHS - CTEP v1 PDFDocument4 pagesConvenio Colaboracion CNTHS - CTEP v1 PDFJulio Hernán CórdobaNo ratings yet

- Convenio Colaboracion CNTHS - CTEP v1 PDFDocument4 pagesConvenio Colaboracion CNTHS - CTEP v1 PDFJulio Hernán CórdobaNo ratings yet

- VectoresDocument11 pagesVectoresMalw Dark100% (39)

- Clase 6 - Algoritmos de Ordenamiento Seleccion + Merge + QuickDocument12 pagesClase 6 - Algoritmos de Ordenamiento Seleccion + Merge + QuickJulio Hernán CórdobaNo ratings yet

- Ley de Medios Casi CompletaDocument57 pagesLey de Medios Casi CompletaJulio Hernán CórdobaNo ratings yet

- Bus CarvDocument13 pagesBus CarvJulio Hernán CórdobaNo ratings yet

- CriptografiaDocument7 pagesCriptografiaVictor OrtizNo ratings yet

- Los Medios Como Fines Políticos en El Proceso Democrático de América LatinaDocument4 pagesLos Medios Como Fines Políticos en El Proceso Democrático de América LatinaJulio Hernán CórdobaNo ratings yet

- Diccionario de FilosofíaDocument2 pagesDiccionario de FilosofíaJulio Hernán CórdobaNo ratings yet

- CONTRAINFORMACIONDocument228 pagesCONTRAINFORMACIONJulio Hernán Córdoba100% (1)

- Ley de Medios Casi CompletaDocument57 pagesLey de Medios Casi CompletaJulio Hernán CórdobaNo ratings yet

- Diccionario MarxismoDocument8 pagesDiccionario MarxismoKandy CoronadoNo ratings yet

- Michel FoucaultDocument8 pagesMichel FoucaultJulio Hernán Córdoba100% (1)

- La Industria Mediatica y Alienacion en America Latina (REGALO de AMADORDocument85 pagesLa Industria Mediatica y Alienacion en America Latina (REGALO de AMADORheinrichfluckNo ratings yet

- Informe Mejora de Productos y Procesos Con La Incorporación de TIC. GA1-220501046-AA3-EV01.Document6 pagesInforme Mejora de Productos y Procesos Con La Incorporación de TIC. GA1-220501046-AA3-EV01.Yesneider Rios100% (2)

- 10.1.5 Packet Tracer - Use CDP To Map A Network - ILMDocument12 pages10.1.5 Packet Tracer - Use CDP To Map A Network - ILMjaider perea100% (1)

- Parcial Unidad 1 Modelo Osi..Document7 pagesParcial Unidad 1 Modelo Osi..Jose PerezNo ratings yet

- Informe de Proyecto Telefonia IPDocument11 pagesInforme de Proyecto Telefonia IPKatterine MartinezNo ratings yet

- Taller Introduccion A Protocolo IPv6Document4 pagesTaller Introduccion A Protocolo IPv6Gerson CastilloNo ratings yet

- Procedimiento ProfiNET CP1604 R30iBPlus Device V2Document22 pagesProcedimiento ProfiNET CP1604 R30iBPlus Device V2Mikel Nuñez Ibañez100% (1)

- Elementos de Una RedDocument3 pagesElementos de Una RedEDER GONZALEZ SEGUNDONo ratings yet

- Partes Del Computador.Document12 pagesPartes Del Computador.Ana Suárez ValNo ratings yet

- Capítulo 4 Hilos, SMP y MicronúcleosDocument53 pagesCapítulo 4 Hilos, SMP y MicronúcleosJUAN CARLOS JUAREZNo ratings yet

- Lab01a Gestion de La Continuidad Del Negocio - Nicoll CayetanoDocument20 pagesLab01a Gestion de La Continuidad Del Negocio - Nicoll CayetanoGrace CayetanoNo ratings yet

- Introduccion ServidoresDocument27 pagesIntroduccion ServidoresL Robert BraveNo ratings yet

- Trabajo Final Programación IIDocument14 pagesTrabajo Final Programación IIGilberto UreñaNo ratings yet

- Bloque2 Informática1Document33 pagesBloque2 Informática1Loli PotNo ratings yet

- Los Virus TecnologicosDocument16 pagesLos Virus TecnologicosgisellNo ratings yet

- Actividad 1 T1 - Mercadotecnia ElectrónicaDocument5 pagesActividad 1 T1 - Mercadotecnia ElectrónicaJuan AguilarNo ratings yet

- KSG2 U2 A2 AlgaDocument8 pagesKSG2 U2 A2 AlgaAntonio ArandaNo ratings yet

- Reglamento Interno de Centros de ComputoDocument1 pageReglamento Interno de Centros de ComputoThania OlveraNo ratings yet

- Fase4 ColaborativoDocument11 pagesFase4 ColaborativoAlvaro SantacruzNo ratings yet

- Aws - Guia Desarrollador JavaDocument543 pagesAws - Guia Desarrollador JavaElvis CardenasNo ratings yet

- Poster - Sistema de Reconocimiento FacialDocument1 pagePoster - Sistema de Reconocimiento FacialJhamis J CastilloNo ratings yet

- Seguridad de Aplicaciones 1Document33 pagesSeguridad de Aplicaciones 1Randol E. Medina CuevasNo ratings yet

- A04 Mun-GuiDocument6 pagesA04 Mun-GuiMARLON URIEL MUNGUIA GUIZARNo ratings yet

- Manual de Usuario Edmodo EstudianteDocument9 pagesManual de Usuario Edmodo EstudianteRatzar Perez0% (1)

- Product Overview WD Elements DesktopDocument2 pagesProduct Overview WD Elements Desktopncmail2No ratings yet

- Pregunta de Autoevaluacion Taller de Sistemas OperativosDocument15 pagesPregunta de Autoevaluacion Taller de Sistemas OperativosAlejandro Torres FarfánNo ratings yet

- Choise Internet-WordDocument3 pagesChoise Internet-WordLuciano LeonelNo ratings yet

- DIFERENCIA ENTRE RED CABLEADA Y RED INALAMBRICA MaxDocument10 pagesDIFERENCIA ENTRE RED CABLEADA Y RED INALAMBRICA MaxMax Rogger Montero MendozaNo ratings yet

- Ramas Auxiliares de La InformáticaDocument6 pagesRamas Auxiliares de La InformáticaJOSUE CRUZ PEREZNo ratings yet

- Curso de ReprogramacionDocument3 pagesCurso de ReprogramacionJuan Karlos Montoya NoriegaNo ratings yet