Professional Documents

Culture Documents

Devoir Concepts Fondamentaux de La Sécurité Du SS

Uploaded by

Dankov2100%(1)100% found this document useful (1 vote)

249 views4 pagesCopyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

100%(1)100% found this document useful (1 vote)

249 views4 pagesDevoir Concepts Fondamentaux de La Sécurité Du SS

Uploaded by

Dankov2Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 4

1

Devoir Concepts Fondamentaux de la Scurit du SS( SSI )

Section I I ntroduction

Q1: En vous inspirant de cette introduction, dgager les grandes lignes du cours

concepts fondamentaux de la Scurit du Systme d'Information (SSI).

Q2: Dgager les objectifs recherchs dans le cadre de ce cours.

Q3: Proposer un plan pouvant vous aider atteindre les objectifs que vous avez

dgag

Section I I Ch I

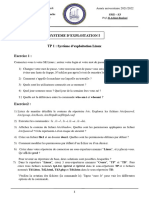

Exercice 1:

Soit un rseau Ethernet en bus de 8bits. La distance moyenne entre stations est

de 15 m. La vitesse de propagation est de 250m/s. quelle est la dure de la

priode de vulnrabilit ?

Exercice 2:

1.Qu'est-ce qu'un cookie ?

2.Que contient-il ?

3.Peut-on refuser les cookies ?

4.Les cookies sont-ils utiliss une fin malveillante ?

5.Les cookies sont-ils lgaux ?

Exercice 3:

1. Qu'est-ce qu'un virus informatique ?

2.Qu'est-ce qu'un ver ?

3.Qu'est-ce qu'un hoax ?

4.Qu'est-ce qu'un cheval de Troie ( trojan horse ou trojan ) ?

5.Quelles prcautions prendre contre les espiogiciels ou chevaux de Troie ?

6.Qu'est-ce qu'une porte drobe ou backdoor ?

2

7.Qu'est-ce que le phishing ?

8.Qu'est-ce qu'un hacker ?

9.Qu'est-ce qu'un cracker ?

10.Qu'est-ce que le mail bombing ?

Section I I I Ch 2

Exercice 1:

Soit un rseau Ethernet en bus de 8bits. La distance moyenne entre stations est

de 15 m. La vitesse de propagation est de 250m/s. quelle est la dure de la

priode de vulnrabilit ?

Exercice 2:

Pourquoi est-ce important de garder les accs sous contrle?

Exercice 3:

Quels sont les moyens de contrle de scurit disponibles?

Exercice 4:

Quels sont les avantages apports par la convergence des accs physiques et

logiques?

Exercice 5:

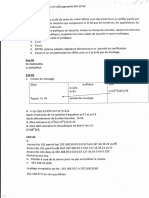

On considre un systme dans lequel on a quatre utilisateurs, U={a,b,c,d} et

trois fichiers , F={x,y,z}. Les actions possibles sont la lecture et lcriture dun

fichier par un utilisateur, ainsi que la cration, et les droits daccs sont

o(possession), r et w.

Supposons que :

a possde le fichier x, que b et c peuvent lire,

b possde le fichier y que c peut lire et crire, et a peut seulement lire,

c possde le fichier z, quelle peut lire ou crire et qui nest accessible par

personne dautre.

1. Donner la matrice de contrle daccs correspondante.

3

2. Ecrivez une commande permettant c de donner a le droit de lecture sur z,

et une autre commande permettant b denlever a le droit de lecture sur y.

3. Est-ce que les commandes prcdentes peuvent tre appliques pour dautres

combinaisons de sujets/objets ?

Section I V Ch 3

Exercice 1:

Complter la description, vue en cours, du cas du systme hirarchique.

Exercice 2:

On considre un systme dans lequel on a quatre utilisateurs, U={a,b,c,d} et

trois fichiers , F={x,y,z}. Les actions possibles sont la lecture et lcriture dun

fichier par un utilisateur, ainsi que la cration, et les droits daccs sont

o(possession), r et w.

Supposons que :

a possde le fichier x, que b et c peuvent lire,

b possde le fichier y que c peut lire et crire, et a peut seulement lire,

c possde le fichier z, quelle peut lire ou crire et qui nest accessible par

personne dautre.

1. Donner la matrice de contrle daccs correspondante.

2. Ecrivez une commande permettant c de donner a le droit de lecture sur z,

et une autre commande permettant b denlever a le droit de lecture sur y.

3. Est-ce que les commandes prcdentes peuvent tre appliques pour dautres

combinaisons de sujets/objets ?

Section V Ch 4

Exercice 1:

Dcrire la mthodologie de scurit d'un systme windows.

4

Exercice 2:

Lister et dcrire les menaces et parades de la scurit des rseaux.

Exercice 3:

a) dfinir systme distribu;

b) Expliquer les paradigmes des systmes distribus en prenant pour exemple

deux machines distantes A et B.

Section VI Ch 5

Exercice 1:

Dcrire les tapes de mise en oeuvre de la politique de scurit d'un systme

d'information.

Exercice 2:

Dcrire les standards de scurit et les standards techniques pour la gouvernance

des politiques de scurit globales d'un systme d'information.

Cours : Concepts fondamentaux de la scurit du systme dinformation

(SSI)

Titre :

Monitoring du Systme dInformation dun tablissement de micro-finance

Objectifs

Le but de ce travail est de vous aider diagnostiquer les failles et proposer

les mesures de scurit mettre en place dans un tablissement de micro-

finance faisant dans le transfert dargent et des services.

You might also like

- Deesirs - Juin 2018 - CorrigéDocument19 pagesDeesirs - Juin 2018 - CorrigéNatacha OzanneNo ratings yet

- Fiche1 de TD, correction classe PCD leçon 1,2,3(sécurité informatique)Document10 pagesFiche1 de TD, correction classe PCD leçon 1,2,3(sécurité informatique)Émile lejuste Songmo nguimfackNo ratings yet

- EXAMEN BLOC 3 - CorrectionDocument2 pagesEXAMEN BLOC 3 - CorrectionkryroussetNo ratings yet

- Cours D'administration Et Sécurité Réseaux Chaiptre0 2020-2021 - CopieDocument10 pagesCours D'administration Et Sécurité Réseaux Chaiptre0 2020-2021 - CopieMorel FokamNo ratings yet

- MAINTENANCEDocument9 pagesMAINTENANCEHervé Ayissi EssombaNo ratings yet

- Système D'exploitation - TD 01-02Document24 pagesSystème D'exploitation - TD 01-02LOUNDOU orthegaNo ratings yet

- Ict204 TP Examen 2023Document1 pageIct204 TP Examen 2023Donald TientcheuNo ratings yet

- 3 Chapitre3 Partie1Document40 pages3 Chapitre3 Partie1IbtissamNo ratings yet

- SIEC7MAI-SISR-BLOC3Document44 pagesSIEC7MAI-SISR-BLOC3BéniNo ratings yet

- Descriptif Du Module& SéquenceDocument4 pagesDescriptif Du Module& SéquenceZANDRYNo ratings yet

- Chapitre 3 Sécurité InformatiqueDocument15 pagesChapitre 3 Sécurité Informatiqueblancos lorenzoNo ratings yet

- 1-TP 1Document2 pages1-TP 1Ayman HouriNo ratings yet

- Manuel Cours Algo 0909Document104 pagesManuel Cours Algo 0909hiba_cherif100% (2)

- Chapitre 1Document28 pagesChapitre 1Goran Person DongmoNo ratings yet

- Sec 2022 - 2023 - 091812 - 095944Document68 pagesSec 2022 - 2023 - 091812 - 095944Neema LengeNo ratings yet

- COURS A3 Industriel 2017Document48 pagesCOURS A3 Industriel 2017BAMALJoseph FirminNo ratings yet

- OS Security 2Document23 pagesOS Security 2Yao jean lucNo ratings yet

- Introduction Generale 1. Presentation Du SujetDocument77 pagesIntroduction Generale 1. Presentation Du SujetMUTOMBO AMISI GUELLORD92% (13)

- Pca 2012 2013Document2 pagesPca 2012 2013fouad hbNo ratings yet

- Activite Domaine D4Document3 pagesActivite Domaine D4Salma Ben SalemNo ratings yet

- Examen Final SI - Corrigé TypeDocument2 pagesExamen Final SI - Corrigé TypeLE RIRE DZNo ratings yet

- 07 Analyse Traces Reseau Enonce PDFDocument2 pages07 Analyse Traces Reseau Enonce PDFjunior gbedoNo ratings yet

- D31 - Bachelor IRS - Juin 2019 - SujetDocument7 pagesD31 - Bachelor IRS - Juin 2019 - SujetmessieNo ratings yet

- Leçon 1 SecuritéDocument12 pagesLeçon 1 SecuritéDJIGUIBA MAGASSANo ratings yet

- TD1 PDFDocument2 pagesTD1 PDFChaima Bensaci100% (1)

- Fiche de Travaux Diriges D'informatique Première Cde - CamerounDocument4 pagesFiche de Travaux Diriges D'informatique Première Cde - CamerounCladore ShadoNo ratings yet

- TP 4Document2 pagesTP 4moadNo ratings yet

- Examen Blanc de Fin de Formation Tri 2015 PDFDocument2 pagesExamen Blanc de Fin de Formation Tri 2015 PDFHarido HaridoNo ratings yet

- TFC Acacia Ap2d Suite VraiDocument40 pagesTFC Acacia Ap2d Suite VraiGelicya nzunduNo ratings yet

- Memoir de YohanDocument14 pagesMemoir de Yohanyohan koffiNo ratings yet

- INF3600 Systèmes D'exploitationDocument461 pagesINF3600 Systèmes D'exploitationBoris Meva'aNo ratings yet

- Modèle de SécuritéDocument20 pagesModèle de SécuritéabNo ratings yet

- CHAPITRE VI-Admin-Accès-aux-donnéesDocument14 pagesCHAPITRE VI-Admin-Accès-aux-donnéesDésormais Lãćãstä0% (1)

- 011 ch09 CorrigeDocument13 pages011 ch09 Corrigejean100% (1)

- Cyberedu Syllabus 02 2017Document8 pagesCyberedu Syllabus 02 2017Ict labNo ratings yet

- 2sitw CryptoDocument3 pages2sitw Cryptobarry allenNo ratings yet

- Sujet VISION Darknet ROBIA 2023 P3Document8 pagesSujet VISION Darknet ROBIA 2023 P3alexis.thomasNo ratings yet

- Examen de Gestion de Droit AccesDocument3 pagesExamen de Gestion de Droit Accesradia ganaNo ratings yet

- 2015 04 25 Supports de CoursDocument48 pages2015 04 25 Supports de CoursMohãmed Charâbi100% (1)

- TD 3 GLDocument5 pagesTD 3 GLsafaalantir12No ratings yet

- TD1&2 Adm Systeme L3 Informatique&Document8 pagesTD1&2 Adm Systeme L3 Informatique&Anonymous AliNo ratings yet

- Mini ProjetDocument10 pagesMini Projetsmifpn1No ratings yet

- Mutombo Projet 1234 OkDocument38 pagesMutombo Projet 1234 OkKhalifa KakokoNo ratings yet

- Books 1791 0Document167 pagesBooks 1791 0armel tchongouangNo ratings yet

- Chapitre 2Document45 pagesChapitre 2Aïcha BOUCHRAÂNo ratings yet

- Cours de CryptoDocument5 pagesCours de Cryptodaniel SEKAYANo ratings yet

- Chap1-Sécurité InformatiqueDocument27 pagesChap1-Sécurité InformatiqueOumaima SlimNo ratings yet

- Activite Domaine D5Document3 pagesActivite Domaine D5Amineessyahoo.com Amine100% (1)

- Chapitre 1 Et 2Document29 pagesChapitre 1 Et 2BopeNo ratings yet

- Chap 3 Cours - Reseaux - S5Document50 pagesChap 3 Cours - Reseaux - S5OMAR RACHOUKNo ratings yet

- Le Réseau Du CollègeDocument3 pagesLe Réseau Du Collègegjgyk50% (2)

- Chap15 1Document62 pagesChap15 1seddikNo ratings yet

- Introduction GeneraleDocument27 pagesIntroduction GeneralejoNo ratings yet

- DEESIRS - Juin 2016 - SujetDocument19 pagesDEESIRS - Juin 2016 - SujetNatacha OzanneNo ratings yet

- 1.introduction A La POODocument5 pages1.introduction A La POOJacqueline OngueneNo ratings yet

- TD N°1 CorDocument27 pagesTD N°1 CorEmmanuel TCHUMMOGNINo ratings yet

- MI204-TPCNNDocument3 pagesMI204-TPCNNDoente PedroNo ratings yet

- TP LinuxDocument7 pagesTP Linuxahmed.hamadi3218No ratings yet

- Conception de SIDocument3 pagesConception de SItassnimhamouda59No ratings yet

- Metasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.From EverandMetasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.No ratings yet

- Sécurité Des SI Et Des RéseauxDocument4 pagesSécurité Des SI Et Des RéseauxDankov2No ratings yet

- Commande CiscoDocument35 pagesCommande CiscoFAKHTAOUI MouhssineNo ratings yet

- Sauvegarder, Sécuriser, Archiver en Local Et en RéseauDocument83 pagesSauvegarder, Sécuriser, Archiver en Local Et en RéseausaidaggounNo ratings yet

- Pratique de Réseau CellulaireDocument260 pagesPratique de Réseau CellulaireDankov250% (2)

- Sécurité Des SI Et Des RéseauxDocument4 pagesSécurité Des SI Et Des RéseauxDankov2No ratings yet

- Commande CiscoDocument35 pagesCommande CiscoFAKHTAOUI MouhssineNo ratings yet

- Commande CiscoDocument35 pagesCommande CiscoFAKHTAOUI MouhssineNo ratings yet

- DPType - Oct 2011 - Révisé Jan 2014Document159 pagesDPType - Oct 2011 - Révisé Jan 2014Dankov2No ratings yet

- Code MP Djibouti Ed. 2009Document21 pagesCode MP Djibouti Ed. 2009Dankov2No ratings yet

- Rapport Eval°Consult. 1999Document31 pagesRapport Eval°Consult. 1999Dankov2No ratings yet

- Pertes Et Attenuation Dans La Fibre OptiqueDocument8 pagesPertes Et Attenuation Dans La Fibre OptiqueMoezNo ratings yet

- Code MP Gabon Ed. 2002Document18 pagesCode MP Gabon Ed. 2002Dankov2No ratings yet

- Master MPDocument2 pagesMaster MPDankov2No ratings yet

- DMI Type - Octobre 2011Document3 pagesDMI Type - Octobre 2011Dankov2No ratings yet

- Code MP Madagascar Ed 2004Document23 pagesCode MP Madagascar Ed 2004Dankov2No ratings yet

- Pages de Transmission - Satellite (BonDocument6 pagesPages de Transmission - Satellite (BonDankov2No ratings yet

- Code MP Guinée Ed. 1988Document17 pagesCode MP Guinée Ed. 1988Dankov2No ratings yet

- Nouveau Code Des Marché 2010Document94 pagesNouveau Code Des Marché 2010perico1962No ratings yet

- UEMathematiques 2Document16 pagesUEMathematiques 2Dankov2No ratings yet

- Code MP Congo Ed. 2009Document53 pagesCode MP Congo Ed. 2009Dankov2No ratings yet

- Code MP Centrafrique Édition 2008Document42 pagesCode MP Centrafrique Édition 2008Dankov2No ratings yet

- 1250-946 WWW Mes-Cours FRDocument9 pages1250-946 WWW Mes-Cours FRDankov2No ratings yet

- Evaluation Partie2Document7 pagesEvaluation Partie2Dankov2No ratings yet

- Burkina Achats PublicsDocument33 pagesBurkina Achats Publicsjumeau1No ratings yet

- Cours Transmission Par SatelliteDocument23 pagesCours Transmission Par SatelliteDankov2100% (2)

- R2i 7 PabxDocument1 pageR2i 7 PabxDankov2No ratings yet

- AMS1500Document15 pagesAMS1500Dankov2No ratings yet

- Le Programme de Maths en STGDocument27 pagesLe Programme de Maths en STGDankov2No ratings yet

- H04v2Document6 pagesH04v2Dankov2No ratings yet

- Statistiques d'IUT, BERNABOTTODocument33 pagesStatistiques d'IUT, BERNABOTTOelmorabitNo ratings yet

- Linux Commandes de BaseDocument19 pagesLinux Commandes de BaseGN MASholicsNo ratings yet

- Cours CovadisDocument242 pagesCours CovadisAbdelkader SafaNo ratings yet

- Partie 2 Apprendre A Formuler Un Traitement 6156f3e48bbbcDocument65 pagesPartie 2 Apprendre A Formuler Un Traitement 6156f3e48bbbcThe UniqueNo ratings yet

- Analyse de DonneesDocument482 pagesAnalyse de DonneesChecourish BabyNo ratings yet

- TEXT23Document36 pagesTEXT23pcnNo ratings yet

- LISPDocument58 pagesLISPHugo ChavezNo ratings yet

- Comment Debuter en Topographie Avec AutocadDocument57 pagesComment Debuter en Topographie Avec AutocadHabibMoussaMohamed100% (1)

- Techniques - de - secretariatTER TSB Bac OfpptDocument88 pagesTechniques - de - secretariatTER TSB Bac OfpptAlberto GeorgeNo ratings yet

- SFT2801 FR DDocument31 pagesSFT2801 FR Dsmail jacobNo ratings yet

- Framabook: Tout Ce Que Vous Avez Toujours Voulu Savoir Sur LATEXDocument328 pagesFramabook: Tout Ce Que Vous Avez Toujours Voulu Savoir Sur LATEXfsolomonNo ratings yet

- TP JavaDocument16 pagesTP JavaSalma Gharssouan100% (1)

- TP1 Gestion Des Utilisateurs Et Des GroupesDocument2 pagesTP1 Gestion Des Utilisateurs Et Des GroupesNajoua Moumni100% (1)

- Network Storage Ebook FR A4Document26 pagesNetwork Storage Ebook FR A4Aristo85No ratings yet

- Introduction Aux Systèmes D'informationsDocument33 pagesIntroduction Aux Systèmes D'informationsANIS ZEGHLOUCHENo ratings yet

- Bw-Bi - BoDocument18 pagesBw-Bi - BoBilinskiNNo ratings yet

- Corrections Des Exercices Du TP N°3: Tssri-Reseaux@Document9 pagesCorrections Des Exercices Du TP N°3: Tssri-Reseaux@radouaneNo ratings yet

- PARTIE GENERALITE Système de Fichiers LINUXDocument9 pagesPARTIE GENERALITE Système de Fichiers LINUXsamvipNo ratings yet

- La VendettaDocument405 pagesLa VendettaHermès MessengerNo ratings yet

- Gestion Des PartitionsDocument17 pagesGestion Des PartitionsSaoudi EiaaNo ratings yet

- TP1: Virtualbox Et Marionnet, Logiciels: 1 Installation D'un Système LinuxDocument5 pagesTP1: Virtualbox Et Marionnet, Logiciels: 1 Installation D'un Système LinuxSlimani AzzeddineNo ratings yet

- Joel Green - Je Me Perfectionne Avec Windows 10Document157 pagesJoel Green - Je Me Perfectionne Avec Windows 10stefan_44661868No ratings yet

- Prise en Main Rapide Du Logiciel WINFLUIDDocument18 pagesPrise en Main Rapide Du Logiciel WINFLUIDDriftingClipNo ratings yet

- Systeme de Gestion Des FichiersDocument27 pagesSysteme de Gestion Des FichierspenkablessingNo ratings yet

- "Theatre Des Cruautés Des Hérétiques de Notre Temps", Par Richard VerstegenDocument175 pages"Theatre Des Cruautés Des Hérétiques de Notre Temps", Par Richard VerstegenvbeziauNo ratings yet

- Emdl Catalogue Scolaire 2019-WebDocument68 pagesEmdl Catalogue Scolaire 2019-WebAnne BeauvoirNo ratings yet

- TP Powershell 01Document17 pagesTP Powershell 01Pile PoilNo ratings yet

- TD1 1Document6 pagesTD1 1Jihane ZrNo ratings yet

- GAC - Integration TechDocument7 pagesGAC - Integration Techسهى خضيرةNo ratings yet

- Commande Pour Ouvrir Un PDF Sous LinuxDocument2 pagesCommande Pour Ouvrir Un PDF Sous LinuxSharonNo ratings yet

- Essai Sur Le Feu Sacré Et Sur Les VestaDocument123 pagesEssai Sur Le Feu Sacré Et Sur Les VestaHelenatheBielNo ratings yet