Professional Documents

Culture Documents

Adware

Uploaded by

Felipe ZantozOriginal Description:

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Adware

Uploaded by

Felipe ZantozCopyright:

Available Formats

Adware Adware es software que presenta anuncios de banner o en las ventanas pop-up a travs de una barra que aparece

en una pantalla de ordenador. Los anuncios de publicidad por lo general no se puede quitar y por tanto son siempre visibles. Los datos de conexin permiten muchas conclusiones sobre el comportamiento de uso y son problemticas en trminos de seguridad de datos. Backdoors (Puertas traseras) Una puerta trasera puede tener acceso a una computadora a travs de los mecanismos de seguridad informtica de acceso. Es un programa que se ejecuta en segundo plano,, permite que el atacante tenga derechos de acceso casi ilimitados. datos personales del Usuario puede ser espiado con la ayuda de un backdoor, pero se utilizan principalmente para instalar ms virus o gusanos informticos sobre el sistema de referencia. Boot viruses (Virus de arranque) El arranque o sector de arranque maestro de los discos duros es principalmente infectado por los virus de sector de arranque. Ellos sobrescriben informacin importante y necesaria para la ejecucin del sistema. Una de las desagradables consecuencias: el sistema informtico no se puede cargar. Bot-Net Un Bot-Net es una coleccin de robots de software, los cuales pueden funcionar de forma autnoma. Un Bot-Net puede comprender una coleccin de mquinas esclavisadas para la ejecucin de programas (que suelen denominarse como gusanos, troyanos) bajo un mando comn y una infraestructura de control. BootNets server sirven con fines distintos, incluidos los ataques de denegacin de servicio, etc, en parte, sin conocimiento del usuario del PC afectado. El principal potencial de Bot-Nets es que las redes pueden alcanzar dimensiones en miles de computadoras y la suma de ancho de banda de accesos a Internet, pueden saturar al (servidor) atacado. Dialer (Marcador) Un marcador es un excelente programa de ordenador que establece una conexin a Internet o a otra red informtica a travs de la lnea telefnica o la red digital RDSI. Los estafadores utilizan dialers para cargarle a los usuarios, las altas tasas de marcacin a Internet sin su conocimiento. Distributed Denial of Service (DDoS) Denegacin de servicio distribuida (DDoS) Botnet drones, normalmente son capaces de atacar a los servidores, tambin: mediante el envo de numerosas peticiones a un servidor de muchos clientes

infectados a la vez, frenar la cada de servidor. El servidor ya no pueden responder a las solicitudes regulares con los usuarios. Archivo de prueba EICAR El archivo de prueba EICAR es un patrn de prueba que se desarroll en el Instituto Europeo de Investigacin Antivirus para PC con el fin de probar las funciones de los programas anti-virus. Se trata de un archivo de texto que es de 68 caracteres de longitud y su extensin de archivo es ". COM" todos los escneres de virus debe reconocer como virus. Exploit (Explotar) Un exploit (vulnerabilidad) es un programa de ordenador o secuencias de comandos que se aprovecha de un error, fallo o vulnerabilidad que lleva a una escalada de privilegios o de negacin de servicio en un sistema informtico. Una forma de exploit, por ejemplo, son los ataques desde Internet con la ayuda de manipular los paquetes de datos. Los programas pueden ser infiltrado con el fin de obtener mayor acceso. Grayware Grayware opera de manera similar a la de malware, pero no se transmite a perjudicar a los usuarios directamente. No afecta la funcionalidad del sistema como tal. Sobre todo, la informacin sobre los patrones de uso se recopilan con el fin de vender cualquiera de estos datos o para hacer anuncios de forma sistemtica. Hoaxes (Bromas) Los usuarios han obtenido alertas de virus de Internet durante algunos aos y alertas contra virus en redes de otros que se supone que se propagan a travs del correo electrnico. Estas alertas se propagan por correo electrnico con la solicitud de que se deben enviar a la mayor cantidad posible de colegas y otros usuarios, a fin de advertir a todos contra el "peligro". Honeypot Un honeypot es un servicio (programa o servidor), que se instala en una red. Tiene la funcin de controlar una red y los ataques de protocolo. Este servicio es desconocido para el usuario legtimo por esta razn nunca se dirige a el. Si un atacante examina una red de puntos dbiles y utiliza los servicios que son ofrecidos por un Honeypot, es protocolizada y el alerta se anula. Keystroke logging (Keylogger)

Keylogger es una herramienta de diagnstico utilizados en el desarrollo de software que captura las pulsaciones de teclado del usuario. Puede ser til para determinar las fuentes de error en los sistemas informticos y a veces se utiliza para medir la productividad de los empleados en ciertas tareas de oficina. De esta manera, los datos confidenciales y personales, como contraseas o PIN, puede ser espiado y enviado a otros equipos a travs de Internet. Macro viruses (Macro virus) Los virus de macro son pequeos programas que estn escritos en el lenguaje de macros de una aplicacin (por ejemplo, en virtud de WordBasic WinWord 6,0) y que normalmente slo puede propagarse en los documentos de esta solicitud. Debido a esto, tambin se les llama virus documento. Para estar activo, es necesario que las solicitudes correspondientes se activen y que una de las macros infectadas haya sido ejecutada. A diferencia de "los virus normales ", los virus de macro no atacan tanto a los archivos ejecutables, sino que se atacan los documentos de la aplicacin host correspondiente. Polymorph viruses (Polimorfia virus) Polimorfia virus son los verdaderos amos del disfraz. Cambian sus cdigos de programacin propio y por lo tanto muy difcil de detectar. Programa de virus Un virus informtico es un programa que es capaz de unirse a otros programas despus de haber sido ejecutados y causar una infeccin. Los virus se multiplican a diferencia de las bombas lgicas y troyanos. A diferencia de un gusano, un virus siempre necesita un programa como anfitrin, donde depositar el cdigo del virus virulento. La funcin de ejecucin del programa anfitrin (PORTADOR), no se cambia como una regla. Scareware El scareware trmino se refiere a software que ha sido diseado con la intencin de causar ansiedad o pnico. La vctima podra ser engaados y amenazados por lo general se siente y acepta una oferta de pago y han eliminado la amenaza inexistente. En algunos casos es seducido a la vctima a causa del ataque a s mismo al hacerle creer que esta intervencin con xito eliminar la amenaza. Script viruses and worms (Script virus y gusanos) Estos virus son muy fciles de programar y se pueden propagar si la tecnologa necesaria est a mano, en unas pocas horas a travs de todo el correo electrnico del mundo. Script virus y gusanos utilizan un lenguaje de script como JavaScript, VBScript, etc para infiltrarse en otros nuevos "scripts" o difundir por medio de la activacin de las funciones del sistema operativo. Esto sucede con frecuencia a travs de correo

electrnico o mediante el intercambio de archivos (documentos). Un gusano es un programa que se multiplica a si mismo, pero eso no infecta al husped. Los gusanos no pueden por consiguiente, formar parte de las secuencias de otro programa. Los gusanos son a menudo la nica posibilidad de infiltrar cualquier tipo de programas dainos en los sistemas con las medidas de seguridad restrictivas. Security Privacy Risk (SPR) (Riesgos de seguridad y de Privacidad (SPR)) El trmino "SPR /" ("Seguridad o riesgo para la privacidad") se refiere a un programa que puede daar la seguridad de su sistema, desencadenar las actividades del programa que no desea o lastimar a su entorno privado. Spyware Spyware son los llamados programas espa que interceptar o tomar control parcial de la ejecucin de un ordenador sin el consentimiento informado del usuario. El spyware es diseado para Explotar ordenadores infectados con fines comerciales. tcticas tpicas prosecucin de este objetivo son la entrega de los no solicitados anuncios pop-up. El Antivirus es capaz de detectar este tipo de software con la categora "ADSPY" o "adware-spyware. Trojan horses (short Trojans) Caballos de Troya (troyanos) Los troyanos son muy comunes hoy en da. Estamos hablando de programas que pretenden tener una funcin en particular, sino que muestran su imagen real despus de su ejecucin y llevar a cabo una funcin diferente que en la mayora de los casos, es destructiva. Caballos de Troya no puede multiplicarse, lo que les diferencia de virus y gusanos. La mayora de ellos tienen un nombre interesante (o SEX.EXE STARTME.EXE) con la intencin de inducir al usuario a iniciar el troyano. Inmediatamente despus de su ejecucin se activan y pueden, por ejemplo, formatear el disco duro. Un dropper (cuentagotas) es una forma especial de virus troyano que gotea virus", es decir, incrusta los virus en el sistema informtico. Zombie (Zombi) Un Zombie-PC es un equipo que est infectado con programas malware, y permite que los hackers usen a las computadoras a travs de control remoto con fines delictivos. El PC afectado, por ejemplo, puede comenzar por denegacin de servicio (DoS) a las rdenes o enviar spam y phishing.

You might also like

- Presentación Con Diapositivas..Document14 pagesPresentación Con Diapositivas..Lenis HernandezNo ratings yet

- 2.4 Dominio Frecuencia - TiempoDocument5 pages2.4 Dominio Frecuencia - TiempoSariNo ratings yet

- Teorema de MuestreoDocument4 pagesTeorema de MuestreoEduardo Hatake100% (1)

- Que Es Power PointDocument3 pagesQue Es Power PointSevastian DazaNo ratings yet

- Navegadores y BuscadoresDocument11 pagesNavegadores y BuscadorescarmelounoNo ratings yet

- Tipos de SoftwareDocument10 pagesTipos de SoftwareMonicaNo ratings yet

- Codigos de Linea-Laura SarmientoDocument12 pagesCodigos de Linea-Laura Sarmientolaura-7767% (3)

- Denegación de ServicioDocument11 pagesDenegación de ServicioRamon DatoNo ratings yet

- Codigos LineaDocument72 pagesCodigos LineacarmenNo ratings yet

- Seguridad Informática 11 - 14Document2 pagesSeguridad Informática 11 - 14Asuncion PmNo ratings yet

- Teorema de MuestreoDocument8 pagesTeorema de MuestreojdeloyolaNo ratings yet

- Modulación Por Amplitud de Pulso (Pam)Document8 pagesModulación Por Amplitud de Pulso (Pam)Joaquin Ayarde GutiérrezNo ratings yet

- 61 - 3 Capi 2 PDFDocument26 pages61 - 3 Capi 2 PDFMarcelo CamiñoNo ratings yet

- Ataque de Seguridad A La RedDocument5 pagesAtaque de Seguridad A La RedJavier Stenches RepulsiveNo ratings yet

- Codigos de Linea IntroDocument32 pagesCodigos de Linea IntroFabian Segura100% (1)

- Qué Es El Análisis de EspectroDocument14 pagesQué Es El Análisis de EspectroManuel José Cano AlzateNo ratings yet

- Espectro de FrecuenciasDocument8 pagesEspectro de FrecuenciasVeronica EspinozaNo ratings yet

- Teorema Del Muestreo de ShannonDocument17 pagesTeorema Del Muestreo de ShannonDeivyEsromSilvaAlarcónNo ratings yet

- Modulación Por Amplitud de PulsosDocument17 pagesModulación Por Amplitud de PulsosCarlos Sanchez ChalaNo ratings yet

- La Informatica en La ActualidadDocument6 pagesLa Informatica en La ActualidadAleskaAndrades50% (2)

- INFORME Modulador PamDocument11 pagesINFORME Modulador PamFabricioBorjaReinosoNo ratings yet

- Que Es La InformáticaDocument11 pagesQue Es La InformáticaSergio JaimesNo ratings yet

- 15 Funciones HashDocument34 pages15 Funciones Hashjfg8721No ratings yet

- Activida - Robos InformaticosDocument4 pagesActivida - Robos InformaticosHerlinda AlfonsoNo ratings yet

- Generacion de SeñalDocument100 pagesGeneracion de SeñalRaul Raul Perez PerezNo ratings yet

- Charlas InformaticaDocument6 pagesCharlas InformaticaAileen Allen100% (1)

- Introducción A La InformáticaDocument2 pagesIntroducción A La InformáticaFlor De Liz OrtegaNo ratings yet

- WindowsDocument24 pagesWindowsenriqueramoscNo ratings yet

- Comunicacion DigitalDocument16 pagesComunicacion DigitalBryan Andres SalgueroNo ratings yet

- Antispyware EnsayoDocument9 pagesAntispyware Ensayoapi-242516114No ratings yet

- Modulación PAM y PPMDocument3 pagesModulación PAM y PPMJosue MarcialNo ratings yet

- Introducción A La Informática 1Document15 pagesIntroducción A La Informática 1Kristina RivasNo ratings yet

- CI-P2.2020: Presentación - Large-Scale Path LossDocument73 pagesCI-P2.2020: Presentación - Large-Scale Path LossFrancisco SandovalNo ratings yet

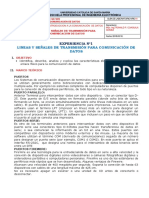

- Comunicacion de Datos 2018 Guia 1Document8 pagesComunicacion de Datos 2018 Guia 1Denzel RaulNo ratings yet

- Actividad 0Document7 pagesActividad 0DAILA MENCO LOPEZNo ratings yet

- Clasificación de Los HackersDocument2 pagesClasificación de Los HackersCristian AragonNo ratings yet

- Resumen IDTDocument9 pagesResumen IDTjesalva1331No ratings yet

- Arquitectura de Computadores - Cuestionario ResueltoDocument3 pagesArquitectura de Computadores - Cuestionario ResueltoJuanPabloValdiviesoMosqueraNo ratings yet

- Proyecto de VirusDocument22 pagesProyecto de VirusYoel Ccari DelgadoNo ratings yet

- Instalacion Del Sistema Operativo Windows 10 Completo PDFDocument4 pagesInstalacion Del Sistema Operativo Windows 10 Completo PDFAnibal Salvador HuancasNo ratings yet

- Fundamentos de CiberseguridadDocument65 pagesFundamentos de CiberseguridadGloria ColqueNo ratings yet

- Cuadro ComparativoDocument11 pagesCuadro ComparativoJonathan SerranoNo ratings yet

- Historia de Las Redes de ComunicaciónDocument6 pagesHistoria de Las Redes de ComunicaciónCrhis Aguedo100% (1)

- Caracteristicas Principales de InternetDocument53 pagesCaracteristicas Principales de InternetYupu Rulu100% (1)

- Gaceta Oficial N°42.187Document24 pagesGaceta Oficial N°42.187Finanzas DigitalNo ratings yet

- Introducción Satelite, TiposDocument16 pagesIntroducción Satelite, TiposchristiamNo ratings yet

- Inteligencia ArtificialDocument17 pagesInteligencia ArtificialReymontax CastilloNo ratings yet

- ArraysDocument12 pagesArraysRaúl M. Vásquez Pacheco100% (1)

- Control Examen 2do ParcialDocument4 pagesControl Examen 2do ParcialJorge ManobandaNo ratings yet

- Manual de Programacion #1Document21 pagesManual de Programacion #1Laura MirandaNo ratings yet

- 10 Ataques InformáticosDocument15 pages10 Ataques InformáticosgrajedaangeNo ratings yet

- Fundamentos de Higiene IndustrialDocument32 pagesFundamentos de Higiene IndustrialElizabeth GuzmanNo ratings yet

- La Coherencia y AdecuaciónDocument7 pagesLa Coherencia y AdecuaciónsergiojaeNo ratings yet

- Qué Es Power PointDocument3 pagesQué Es Power PointAnibal ReyNo ratings yet

- Sistemas ExpertosDocument51 pagesSistemas ExpertosL YonatanNo ratings yet

- Conversion Analogico DigitalDocument15 pagesConversion Analogico DigitalFernando PérezNo ratings yet

- Tipos de Código Malicioso OkDocument50 pagesTipos de Código Malicioso OkPARMENIONo ratings yet

- Tipos de Código MaliciosoDocument54 pagesTipos de Código MaliciosoFernanda Moncada EscobarNo ratings yet

- Seguridad de La InformaciónDocument13 pagesSeguridad de La InformaciónenriqueNo ratings yet

- S04 - S05 - Seguridad InformaticaDocument47 pagesS04 - S05 - Seguridad InformaticaSandy YessyNo ratings yet

- XincaDocument1 pageXincaFelipe ZantozNo ratings yet

- Señor EsquipulasDocument4 pagesSeñor EsquipulasFelipe ZantozNo ratings yet

- Día Mundial de La PoblaciónDocument2 pagesDía Mundial de La PoblaciónFelipe ZantozNo ratings yet

- IsotoposDocument3 pagesIsotoposFelipe ZantozNo ratings yet

- Trabajo InfantilDocument2 pagesTrabajo InfantilFelipe ZantozNo ratings yet

- Estados Del AguaDocument2 pagesEstados Del AguaFelipe ZantozNo ratings yet

- Adición de PolinomiosDocument8 pagesAdición de PolinomiosFelipe Zantoz100% (2)

- EuropaDocument14 pagesEuropaFelipe ZantozNo ratings yet

- Gabinete de Gobierno de Guatemala 2014Document9 pagesGabinete de Gobierno de Guatemala 2014Felipe ZantozNo ratings yet

- José MojicaDocument3 pagesJosé MojicaFelipe ZantozNo ratings yet

- BarrocoDocument4 pagesBarrocoFelipe ZantozNo ratings yet

- Nomenclatura QuímicaDocument2 pagesNomenclatura QuímicaFelipe ZantozNo ratings yet

- EMETRADocument1 pageEMETRAFelipe ZantozNo ratings yet

- DiptongoDocument3 pagesDiptongoFelipe ZantozNo ratings yet

- La Reforma EducativaDocument6 pagesLa Reforma EducativaFelipe ZantozNo ratings yet

- Valor Expresivo de La Line2Document4 pagesValor Expresivo de La Line2Felipe ZantozNo ratings yet

- Independencia LatinoamericanaDocument7 pagesIndependencia LatinoamericanaFelipe ZantozNo ratings yet

- Salsa 1Document3 pagesSalsa 1Felipe ZantozNo ratings yet

- ArmoníaDocument1 pageArmoníaFelipe ZantozNo ratings yet

- Ventajas de La Leche MaternaDocument1 pageVentajas de La Leche MaternaFelipe ZantozNo ratings yet

- BachataDocument3 pagesBachataFelipe ZantozNo ratings yet

- REGGAETO1Document2 pagesREGGAETO1Felipe ZantozNo ratings yet

- HistologíaDocument8 pagesHistologíaFelipe ZantozNo ratings yet

- Magni TudDocument4 pagesMagni TudFelipe ZantozNo ratings yet

- SalsaDocument6 pagesSalsaFelipe ZantozNo ratings yet

- EstadoDocument10 pagesEstadoFelipe ZantozNo ratings yet

- Metales RepresentativosDocument3 pagesMetales RepresentativosFelipe Zantoz0% (1)

- Himno Nacional ArgentinoDocument7 pagesHimno Nacional ArgentinoFelipe ZantozNo ratings yet

- SustantivosDocument2 pagesSustantivosFelipe ZantozNo ratings yet

- FutbolDocument5 pagesFutbolFelipe ZantozNo ratings yet

- Seccion 3 Jose FloresDocument3 pagesSeccion 3 Jose Floresjose velasquez floresNo ratings yet

- NFPA 101 Codigo de Seguridad HumanaDocument12 pagesNFPA 101 Codigo de Seguridad HumanaEverst Trujillo100% (3)

- 1 OrtografíaDocument6 pages1 OrtografíaSebastian Andres CardenasNo ratings yet

- TrabajoDocument6 pagesTrabajomabelNo ratings yet

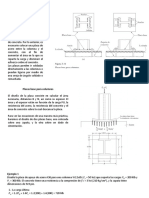

- Peso Volumetrico de AgregadosDocument10 pagesPeso Volumetrico de AgregadosMarvin Burga100% (1)

- Jur-For-016 Compromconfidcolaborad Syav.012021Document1 pageJur-For-016 Compromconfidcolaborad Syav.012021camargooxNo ratings yet

- Fundamentos de Programcion en JavaDocument64 pagesFundamentos de Programcion en JavaKevin Yael Barron ArceNo ratings yet

- Manual Magneto TerapiaDocument15 pagesManual Magneto TerapiaAlejandro BorraNo ratings yet

- Trabajo Final Del Curso Lenguaje de Programacion IIDocument8 pagesTrabajo Final Del Curso Lenguaje de Programacion IIdavis llontopNo ratings yet

- 2 - Dominio de Desempeño de Los InteresadosDocument14 pages2 - Dominio de Desempeño de Los InteresadosJuan GomezNo ratings yet

- Amplificadores TransistorizadosDocument7 pagesAmplificadores TransistorizadosJesus SanchezNo ratings yet

- Actividad Laboratorio N-13Document16 pagesActividad Laboratorio N-13paolaNo ratings yet

- Practica Ley de KirchoffDocument14 pagesPractica Ley de KirchoffGabo M. Rivera100% (1)

- Encendido y Apagado Del ComputadorDocument16 pagesEncendido y Apagado Del ComputadorManain CortezNo ratings yet

- 2 - Manual para El Diseño Del Servicio de Consulta Externa - Ajustada Abril 14 de 2010 UvDocument42 pages2 - Manual para El Diseño Del Servicio de Consulta Externa - Ajustada Abril 14 de 2010 UvMatthew PhillipsNo ratings yet

- Cajas Automaticas Allison (Mack)Document36 pagesCajas Automaticas Allison (Mack)GUILLERMONo ratings yet

- Trabajo Nº1 Caso Symantec Corp.Document2 pagesTrabajo Nº1 Caso Symantec Corp.Edicson Perez PerezNo ratings yet

- Manual Media System Seat Leon 2017Document108 pagesManual Media System Seat Leon 2017elsenderista.galicia100% (1)

- Manual de Buenas PracticasvfinalDocument65 pagesManual de Buenas PracticasvfinalCésar Vinces FoxNo ratings yet

- Aprueban Manual de Administración de Almacenes para El Sector Público NacionalDocument18 pagesAprueban Manual de Administración de Almacenes para El Sector Público NacionalalexjhoelNo ratings yet

- Ensayo Sobre La Importancia de La InformAtica HERNANDocument9 pagesEnsayo Sobre La Importancia de La InformAtica HERNANNet Armando100% (1)

- Manejo de FluidSim PDFDocument26 pagesManejo de FluidSim PDFRoni Dominguez100% (1)

- Manual UsuarioDocument15 pagesManual UsuarioQuiubosh PaNo ratings yet

- Beginning Oracle Database 11g Administration - From Novice To Professional-1.en - EsDocument20 pagesBeginning Oracle Database 11g Administration - From Novice To Professional-1.en - EsJoaris Angulo QuirozNo ratings yet

- TESISDocument93 pagesTESISErick Osuna CanoNo ratings yet

- Placas Base para Columnas PDFDocument8 pagesPlacas Base para Columnas PDFr moralesNo ratings yet

- Mother BoardsDocument8 pagesMother BoardsAlan XtNo ratings yet

- Escala para Evaluación de LibroDocument1 pageEscala para Evaluación de LibroGuadalupe HenriquezNo ratings yet

- Qué Es Scribd y Cómo FuncionaDocument1 pageQué Es Scribd y Cómo FuncionalisandroNo ratings yet

- Lenguaje de Programacion IV Power Builder IDocument71 pagesLenguaje de Programacion IV Power Builder IJeyson MendozaNo ratings yet