Professional Documents

Culture Documents

Seguridad en Los Routers

Uploaded by

Luis OmarOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Seguridad en Los Routers

Uploaded by

Luis OmarCopyright:

Available Formats

2 SEGURIDAD DE LOS ROUTERS 2.1 SEGURIDAD EN EL ROUTER - Router de Borde -> Primera y ultima linea de defensa en una red.

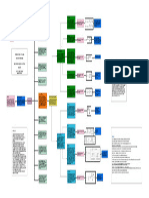

Es el responsable de implementar acciones que estan basadas en politicas de seguridad . 2.1.1 MODELOS DE DEFENSA - De un solo Router: * Un solo R separa la LAN interna de internet. * Todas las politicas de seguridad estan instaladas en ese R. * Generalmente se implemente en sucursales u organizaciones pequ eas. * Pueden sersoportadas por ISR sin comprometer el rendemiento de l R. - Defensa Profunda: * El R de borde actua como primera linea de defensa y se le cono ce como "screening router", como segunda linea hay un FW al que el router envia todo el trafico que se dirige a la LAN. * FW provee control de acceso adicional ya que monitoriza el est ado de las conexiones, actuando como dispositivo de control. * El R tiene reglas que especifican que trafico permitir y que t rafico denegar. * El FW por default deniega todo el trafico originado desde el e xterior con destino la red interna. * El FW permite realizar autenticacin de usuario (Proxy de autent icacin) de manera que tengan que estar autenticados si desean tener acceso a la r ed. - Zona Desmilitarizada: * Ofrece un area intermedia llamada "Zona Desmilitarizada o DMZ" que es utilizada por los servidores que necesitan ser accesibles desde internet . * DMZ puede ser establecida entre dos R, con un R interno conect ado a la red interna y un R externo conectado a internet, o simplemente puede se r un puerto adicional configurado en un R. * Se puede instalar un FW entre los R para permitir las conexion es requeridas (Ejm: HTTP). El FW sirve como proteccin primaria para todos los dis positivos de la DMZ. * En el enfoque DMZ, el R sirve como filtrado de trafico, pero d eja la mayoria de la proteccin en manos del FW. NOTA: Hardening: Hace referencia a la robustez en el proceso y los mecanismos para asegurar el R. Ejm: restricciones de puertos y servicios no utilizados, acc eso controlado y solo a personal autorizado, etc. 2.1.2 COMPLEMENTOS DE SEGURIDAD - LOs CPD solo deben ser accesibles a personal autorizado, debe estar li bre de interferencia electromagnetica o electroestatica, debe tener sistema cont ra incendios

y controles de temperatura y humedad. Tambien se deben instalar sistemas de UPS (Reduce la probabilidad de ataques DoS). - Capacitar el router con el maximo de memoria disponible (Reduce la pro babilidad de ataques DoS). - Intalar una versin actualizada y estable del IOS de cisco (no necesaria mente la ultima versin es la mas estable). - Mantener una copia actualizada de la imagen IOS y del archivo startupconfig. - Deshabilitar puertos, servicios e interfaces no utilizadas. 2.1.3 ACCESO ADIMINISTRATIVO SEGURO Se debe establecer: - Longitudes minimas de contraseas (10 caracteres o mas, preferiblemente combianada: mayusculas, minusculas, numeros, espacios, etc). - Deshabilitar conexiones no utilizadas (SSH, Telnet, Aux, etc). - Cifrar todas las passwords en el archivo de configuracin -> Service pas sword-encryption. - Asiganacin de niveles de privilegios (modo usuario y modo privilegiado) y de lineas de comandos (consola, auxiliar, etc). 2.2 CONFIGURACION DE CONTRASEAS - Debe mantenerse por medio de un servidor de autenticacin central TACACS + o RADIUS como el Cisco ACS (Control de Acceso Seguro). - Todos los R deben ser configurados con PWD de modo usuario y de modo e xec privilegiado. - Se recomienda usa una base de datos de nombres de usuario local como c opia de respaldo si el servidor AAA (Autenticacin, Autorizacin y Auditoria) se enc uentra comprometido. - Establecer una longitud minima de caracteres para las PWD, los valore s van de 0 a 16 -> R(Config)#security passwords min-length "nro de caracteres". - Por default la interfaz administrativa esta activa por 10min, se recom ienda limitar este tiempo -> R(Config-line)# exec-timeout "minutos". - Deshabilitar el proceso "exec" para una linea especifica, ejm: puerto auxiliar, con lo cual solo se permitiria conexiones saliente en esa linea R(Conf ig-line)#no exec. - Encriptar las PWD para que no se puedan visualizar en el archivo de co nfiguracin (startup-config) R(Config)# service password-encryption -> Algoritmo t ipo 7. - El comando enable secret, encripta el acceso al modo privilegiado con algoritmo MD5. - Configurar nombres de usuario y contreseas: * R(Config)# username "nombre" password "pwd" * R(Config)# username "nombre" secret "pwd" -> Algoritmo MD5. Es util cuando la PWD atraviesa la red o es almacenada en un servidor TFTP. NOTA: Se habilita la base de datos para la autenticacin con: "R(Config-li ne)#login local" dentro de la linea de conexin. 2.2.1 CONTRASEA ENABLE SECRET - R(Config)#enable secret "password" 2.2.2 CONTRASEA DE CONSOLA - R(Config)#line console 0 R(Config-line)#password "pwd" R(Config-line)#login

NOTA: Por default no requieren contrasea. 2.2.3 CONTRASEA DE TELNET - R(Config)#line vty 0 15 R(Config-line)#password "pwd" R(Config-line)#login 2.2.4 CONTRASEA AUXILIAR - R(Config)#line aux 0 R(Config-line)#password "pwd" R(Config-line)#login NOTA: Por default no requieren contrasea. 2.2.5 SEGURIDAD MEJORADA PARA CONEXIONES VIRTUALES Deben configurarse los siguientes parametros: - Retardos entre intentos de ingresos sucesivos. Ante repetidos intentos fallidos se rechazan las conexiones subsiguientes -> "login bloking". este bloq ueo puede ser configurado por un periodo de tiempo determinado llamado "perido silenci oso" -> "quiet period", durante este periodo se permiten las conexiones legitima s por medio de la configuracin de un ACL asociada a los Administradores del sistema. - Cierre de sesin si se sospecha de ataques DoS. - Generacin de mnjs de registros de sistema para deteccin de sesiones. Ejm: R#config t R(Config)#login block-for "seg de bloquear el sistema" attempts "nro de intentos" within "seg, en se realizaron los intentos" R(Config)#login quiet-mode access-class "nombre de ACL nro de ACL" R(Config)#login delay "segundos" R(Config)#login on-failure log "nro de intentos de ingreso" -> de 1 (def ault) a 65.535. R(Config)#login on-success log "nro de intentos de ingreso" -> de 1 (def ault) a 65.535. Donde: - login block-for: Habilita funciones de registro mejoradas. Los inicios de sesin se monitorizan y opera en dos modos: * Modo de vigilancia: Es el modo normal, se registran los intent os fallidos dentro de una cantidad de tiempo determinada. * Modo silencioso: se registran los intentos fallidos cuando sob repasan el umbral configurado. - login quiet-mode access-class: Proporciona acceso en todo momento a lo s host incluidos en la ACL (Generalmente los de Administracin). - login delay: con el comando "login block-for" se genera un retraso de 1seg entre intentos de ingreso (tanto fallidos como exitosos). Este comando lo m odifica. - El "auto secure" habilita el registro de mensajes para intentos fallid os (el registro de intento con exitos no esta habilitado por default). se aplica : * login on-failure log: Para registro de intento de ingreso fall idos. * login on-success log: Para registro de intento de ingreso exit osos. - security authentication failure rate "nro" log: Genera un mnj de regis tro cuando se excede la tasa de fallos de inicio de sesin.

Comando "Show": - Show login: Visualiza la configuracin del comando "login block-for". El R puede estar en estado "normal" o "silencioso" depende de los intentos fallido s. - Show login failures: Muestra mas informacin en relacin a los intentos fa llidos, como la IP de en la que se originaron dichos intentos. 2.2.6 BANNERS - Son muy importantes para la red desde la perspectiva legal. Debe ser r evisada por un ascesor legal antes de colocarse en los R de la red. - Nunca utilizar un mnj como "bienvenido" o similar, que pueda ser enten dido como una invitacin para utilizar la red. - Se habilita: * R(Config)#banner {exec | incoming | login | motd | slip-ppp} # "mensaje" #. Donde: + exec -> banner al ingresar al modo exec-privilegiado. + incoming -> banner cuando existe una conexin entrante. + login -> banner de saludo al iniciar conexin telnet. + motd -> banner de saludo diario. + slip-ppp -> banner cuando se unicia una conexin serial punto a punto. 2.2.7 CONFIGURACION DE SSH - Telnet: Puerto 23 TCP -> Datos en texto plano. - SSH: Puerto 22 TCP -> Datos cifrados. - Para configurar: * Los R de destino tienen que tener un nombre de host unico -> R (Config)#hostname "nombre" * Los R deden pertenecer al mismo dominio de la red -> R(Config) #domain-name "nombre" * Deben generarse claves asimetricas de una sola via para que el R cifre el trafico SSH, llamadas RSA (Rivest, Shamir and Adleman) -> R(Config) #crypto key generate rsa general-keys modulus "nro" (longitud de 360 a 2048 bits, recomendado min 1024) * Configurar una cuenta de usuario en la base de datos local -> R(Config)#username "name" password "pwd" * Habilitar sesiones SSH en el R de destino -> R(Config)#login l ocal y transport input ssh. Para prevenir sesiones telnet -> R(Config)#no trans port input telnet. * Opcionales: + Intervalo de tiempo que el R espera para que responda un cliente durante la fase de negociacin -> R(Config)#ip ssh timeout "seg" + Intentos para ingresar antes de ser desconectado -> R( Config)#ip ssh authentication-retries "nros" - Para conectarse a SSH (se habilita automaticamente al generar las clav es RSA) se usa de 2 formas: * Cliente: hace conexiones SSH. * Server: Acepta conexiones de clientes SSH. 2.2.8 CONFIGURACION DE SSH CON CCP - Cisco CCP (ConfiguratioN Profesional). - Para ver las configuracin actual selecciones -> configure/router access /ssh: tiene 2 opciones: * RSA key is not set on this router: Aparece si no hay clave de

cifrado configurada en el dispositivo. * RSA key is set on this router: Aparece si se ha generado una clave criptografica, en cuyo caso SSH esta habilitado en el R. 2.3 ASIGNACION DE ROLES - Configuraciones agregadas para permitir acceso a Administradores de di ferentes niveles y mantener segura la red. 2.3.1 CONFIGURACION DE NIVELES DE PRIVILEGIOS - Modos basicos: * Exec Usuario: Privilegios basicos, solo permite comandos de ni vel de usuario -> R> * Exec Privilegiado: nivel 15, comandos de nivel enable -> R(Con fig)# - Niveles de control: * Hay en total 16 niveles, los niveles 0, 1 y 15 tienen configur acin predeterminada. Los niveles superiores incluyen los privilegios de los nivel es inferiores. * Para configurar: + R(Config)#privilege "modo" level "nro de 0 a 15" + Deben configurarse niveles de privilegios para la aute nticacin. hay 2 formas: ^ R(Config)#enable secret "nivel" "pwd" ^ R(Config)#username "user" privilege "nivel" se cret "pwd" + Para visualizar el nivel de privilegio: R#show privile ge Nota: cuando aparece el siguiente mnj: % invalid input detected at ^ marker -> Sig nifica que el usuario no tiene suficiente nivel de acceso para el comando que qu iere ingresar. 2.3.2 CONFIGURACION DE ACCESO A LA CLI BASADO EN ROLES - Controla que comandos estan disponibles para roles epecificos. - Permite al administrador de red crear diferentes vistas de las configu raciones del R para diferentes usuarios. Cada vista define los comandos a los qu e el usuario tiene acceso. - Existen 3 tipos de vista: * Vista de Root: Tiene los mismos acceso que un usuario con nive l 15 de privilegios. Solo este usuario puede configurar una nueva vista y agrega r y remover comandos de las listas existentes. * ViSta CLI: No tiene jerarquias de comandos, por lo tanto no ha y vista superiores e inferiores. Deben asignarse todos los comandos asociados a cada vista, y las vistas no heredan comandos de otras vistas. * Supervista: Permite al administrador asignar a los grupos de u suarios multiples vistas de la CLI de una sola vez, en vez de tener que asignar usuario por usuario cada uno de los comandos asociados. - Las supervistas tienen las siguientes caracteristicas: * Una sola vista CLI puede ser compartida entre varias supervist as. * No pueden agregarse comandos para una supervista. El administr ador debe agregar comandos a la vista CLI y luego asignar dicha vista a la super vista.

* Los usuarios que estan autenticados en una supervista pueden a cceder a todos los comandos que estan configurados para cualquiera de las vistas CLI que son parte de la supervista. * Cada supervista tiene una contrasea que se usa para moverse ent re ellas o de una vista CLI a una supervista. * Eliminar una supervista no elimina las vistas CLI asociadas. L as vistas CLI permanecen disponibles para ser asignadas a otra supervista. - Configuracin y edicin de vistas: * Ingresar a la vista root-> R>enable view R>enable view root * Habilitar AAA -> R(Config)#aaa new-mode * Salir y volver ingresar a la vista root. * Crear una vista -> R(Config)#parser view "nombre". Esto crea u na vista, excluyendo la vista root, hay 15 en total. * Asignar una contrasea "secret" -> R(Config-view)#secret "nivel" "pwd" * Asignar comandos a la vista seleccionada -> R(Config-view)#com mand exec "include/exclude" "comando" - Configuracin y edicin de supervistas: * Ingresar a la configuracin de supervista root-> R(Config)#parse r view "nombre" superview * Asignar la contrasea secret-> R(Config-view)#secret "pwd" * Asignar una vista existente a la supervista-> R(Config-view)#v iew "nombre" NOTA: Puede asignarse mas de una vista a una supervista. Las vistas pueden ser compartidas entre varias supervistas. - Para verificar: * Acceder a las vistas existentes-> R>enable view "nombre" . Lue go es necesario ingresar la pwd de la vista. Se utiliza el mismo comando para mo verse de una vista a otra. * Para verificar una vista R#enable view. * Para visualizar un resumen de todas las vistas-> R#show parser view all 2.4 PROTECCION DE ARCHIVOS Y CONTRASEAS - Cuando se asegura una imagen IOS de cisco, se deniega las solicitudes para copiarla, modificarla o eliminarla. - Si alguien gana acceso fisico al R, puede tomar control del equipo med iante el procedimiento de recuperacin de contrasea. 2.4.1 RESGUARDO DE LA CONFIGURACION DE LA IMAGEN IOS DE CISCO - "Resilient Configuration" -> Permite una recuperacin rapida si alguien formatea la memoria flash o borra el archivo de configuracin de inicio de la NVRA M. - La copia de la configuracin de inicio se almacena en la flash junto a l a imagen IOS. A este conjunto se conoce como conjunto de arranque (bootset). - Alguna de sus caracteristicas: * El archivo de configuracin de respaldo es una copia de la confi guracin actual que estaba en el R cuando se habilito la funcin. * Asegura el grupo de archivos mas pequeo para preservar el espac io de almacenamiento. No se requiere espacio extra para asegurar el archivo prim ario de la imagen IOS. * Detecta automaticamente diferencia de versiones de imagen o de configuraciones. * Utiliza almacenamiento local para asegurar los archivos. * La funcin solo puede deshabilitarse desde una sesin de consola.

- Configuracin (hay 2 formas): * "Secure Boot-Image" -> Habilita la resistencia de la imagen de l IOS. Cuando se habilita por primera vez, asegura la imagen actual, al mismo ti empo crea una imagen en el registro. puede ser deshabilitada solo por una sesin de consola. -> R(Config)#secure boot-image. * "secure boot-config" -> Registra la configuracin actual del rou ter y la archiva de manera segura en el dispositivo de almacenamiento permanente . NOTA: Los archivos de configuracin actuales no son visibles a traves del comando "dir", para ver el archivo se utiliza -> R#show secure bootset. - El modo ROMmon si puede listar los archivos configurados. Hay 5 pasos para restaurar un conjunto de arranque primario de un archivo seguro: 1- Reiniciar el router -> R#reload. 2- Desde el modo ROMmon, ingrese el comando "dir" para listar el contenido del archivo de configuracin asegurado del conjunto de arranque. Desde la CLI utilizamos el comando -> R#show secure bootset. 3- Arracar el router con la imagen del conjunto de arranque aseg urado usando el comando "boot" con el nombre de archivo encontrado en el paso 2. Cuando el router comprometido arranque , cambiar al modo EXEC Privilegiado y rest aurar la configuracin. 4- Ingresar al modo de configuracin global y restaurar la configu racin segura al nombre del archivo proporcionado usando el comando "secure boot-c onfig restore" con el nombre de archivo correspondiente.

You might also like

- Cálculo Manual de Subredes EjerciciosDocument13 pagesCálculo Manual de Subredes Ejerciciossiuxx89% (19)

- GuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localFrom EverandGuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localRating: 4 out of 5 stars4/5 (4)

- VPN Site To Site CiscoDocument8 pagesVPN Site To Site CiscoJose Luis RodriguezNo ratings yet

- Practica 3 - Administración y Monitoreo de Una Red de DatosDocument10 pagesPractica 3 - Administración y Monitoreo de Una Red de DatosMOISÉS ARON100% (1)

- 16.4.6-Packet-Tracer - Configure-Secure-Passwords-And-Ssh - es-XLDocument5 pages16.4.6-Packet-Tracer - Configure-Secure-Passwords-And-Ssh - es-XLCYRCE DANAE SALINAS ROJASNo ratings yet

- Direccionamiento Ip y Subredes Ejercicios ResueltosDocument57 pagesDireccionamiento Ip y Subredes Ejercicios Resueltosmarioo321100% (1)

- Yo Yo Intermittent Recovery Test Level 11Document41 pagesYo Yo Intermittent Recovery Test Level 11javierNo ratings yet

- Ya Nadie Incendia & El MarDocument49 pagesYa Nadie Incendia & El MarInés HazbunNo ratings yet

- Configurar SSH en Router CiscoDocument6 pagesConfigurar SSH en Router CiscocamilorichNo ratings yet

- Buenas Practicas Switch CiscoDocument11 pagesBuenas Practicas Switch CiscoJean PxxNo ratings yet

- Comandos Cisco Ccna SecurityDocument4 pagesComandos Cisco Ccna Securityerickarroyo0% (1)

- Fundamentos Errutacion V.2Document10 pagesFundamentos Errutacion V.2alen zmNo ratings yet

- CCNS Tema 2 (Asir)Document5 pagesCCNS Tema 2 (Asir)calenduloNo ratings yet

- Configuraciones Basicas en Packer TracerDocument6 pagesConfiguraciones Basicas en Packer TracerEvaristo M. GonzalézNo ratings yet

- Reforzando La Seguridad de Los Router CiscoDocument7 pagesReforzando La Seguridad de Los Router CiscoKattán EsminNo ratings yet

- 11.2.4.8 Lab - Securing Network DevicesDocument8 pages11.2.4.8 Lab - Securing Network DevicesEddy MejiaNo ratings yet

- Semana 3 ENRUTAMIENTODocument18 pagesSemana 3 ENRUTAMIENTOKEVIN ALEXANDER MENDOZA ARIASNo ratings yet

- Packet Tracer - Configure Contraseñas Seguras y SSHDocument4 pagesPacket Tracer - Configure Contraseñas Seguras y SSHAndrés Islas BravoNo ratings yet

- Actividad 8 TerminadaDocument3 pagesActividad 8 TerminadayovaniNo ratings yet

- 11.2.4.6 Laboratorio: Protección de Dispositivos de RedDocument13 pages11.2.4.6 Laboratorio: Protección de Dispositivos de RedAndres David0% (1)

- Proteccion de Dispositivos de Red PDFDocument8 pagesProteccion de Dispositivos de Red PDFestiven gallego castañoNo ratings yet

- 16.4.6 Packet Tracer - Configure Secure Passwords and SSHDocument3 pages16.4.6 Packet Tracer - Configure Secure Passwords and SSHUnadista880No ratings yet

- 16.4.6 Packet Tracer - Configure Secure Passwords and SSH - ILMDocument3 pages16.4.6 Packet Tracer - Configure Secure Passwords and SSH - ILMJhonatan OlanoNo ratings yet

- 11.2.4.8 Lab - Securing Network Devices - ILMDocument13 pages11.2.4.8 Lab - Securing Network Devices - ILMfernandoNo ratings yet

- 11 2 4 6 Laboratorio Proteccion de Dispositivos de RedDocument13 pages11 2 4 6 Laboratorio Proteccion de Dispositivos de RedSebastian Montoya CastañoNo ratings yet

- 16.4.6 Packet Tracer - Configure Secure Passwords and SSHDocument9 pages16.4.6 Packet Tracer - Configure Secure Passwords and SSHliliosorio0% (1)

- ComandosSECURITY PDFDocument6 pagesComandosSECURITY PDFEl DemoledorNo ratings yet

- Laboratorio 12Document7 pagesLaboratorio 12Jhersson CruzNo ratings yet

- TRABAJ SecurityDocument6 pagesTRABAJ SecurityVictor LopezNo ratings yet

- Guia Configuración SSHDocument11 pagesGuia Configuración SSHCc-unssa Zometa100% (1)

- 16.4.6 - Configure Contraseñas Seguras y SSHDocument5 pages16.4.6 - Configure Contraseñas Seguras y SSHJazlin LozadaNo ratings yet

- 11.2.4.6 Lab - Securing Network DevicesDocument15 pages11.2.4.6 Lab - Securing Network DevicesymarintNo ratings yet

- Comandos de Seguridad Ccna 4Document22 pagesComandos de Seguridad Ccna 4Jesus Rodriguez ArguelleNo ratings yet

- S07 S14-MaterialDocument22 pagesS07 S14-MaterialB a oNo ratings yet

- Comandos Cisco Cnna 1Document5 pagesComandos Cisco Cnna 1bobbynormasNo ratings yet

- SO Herdening Taller3 PDFDocument17 pagesSO Herdening Taller3 PDFcristyan19No ratings yet

- Comandos CCNA SecurityDocument26 pagesComandos CCNA SecurityAarón Fonseca CandiaNo ratings yet

- 16.5.1 Packet Tracer - Secure Network Devices - ILMDocument3 pages16.5.1 Packet Tracer - Secure Network Devices - ILMJhonatan OlanoNo ratings yet

- 16.4.6-Packet-Tracer - Configure-Secure-Passwords-And-Ssh - es-XLDocument4 pages16.4.6-Packet-Tracer - Configure-Secure-Passwords-And-Ssh - es-XLOrtiz JulianaNo ratings yet

- Configuracion Basica de Seguridad de Equipos de CiscoDocument9 pagesConfiguracion Basica de Seguridad de Equipos de CiscoAbigarey ReyesNo ratings yet

- Seguridad en Servidores 0-8-6Document18 pagesSeguridad en Servidores 0-8-6rodrimartinNo ratings yet

- LogrosDocument9 pagesLogrosMiguel BautistaNo ratings yet

- Comandos XGDocument8 pagesComandos XGIndusseg IdgNo ratings yet

- 26.1.7 Lab - Snort and Firewall Rules .Document9 pages26.1.7 Lab - Snort and Firewall Rules .asdrubal tolosaNo ratings yet

- Ejemplos de Codigos Packet TracerDocument11 pagesEjemplos de Codigos Packet TracerRaquel Peña SilverioNo ratings yet

- En - CCNAS - v11 - Ch02 Español PDFDocument165 pagesEn - CCNAS - v11 - Ch02 Español PDFBrayan Davian Flórez GarcíaNo ratings yet

- Curso Avanzado de Administradores: Seguridad en Sistemas GNU/Linux: RedesDocument119 pagesCurso Avanzado de Administradores: Seguridad en Sistemas GNU/Linux: Redeswango12kNo ratings yet

- Codigos CcnaDocument5 pagesCodigos CcnaBrayanQuirozMaytaNo ratings yet

- Seguridad en Switch y RouterDocument3 pagesSeguridad en Switch y RouterRocío MVNo ratings yet

- Examen Seguridad CorporativaDocument8 pagesExamen Seguridad CorporativaRobtech opsNo ratings yet

- 16.4.7 Lab - Configure Network Devices With SSH - ILMDocument11 pages16.4.7 Lab - Configure Network Devices With SSH - ILMJhonatan OlanoNo ratings yet

- 16.5.2 Lab - Secure Network Devices - Es XLDocument6 pages16.5.2 Lab - Secure Network Devices - Es XLFrancisco JiménezNo ratings yet

- Packet Tracer - ComandosDocument15 pagesPacket Tracer - ComandosCRISTIAN DAVID VIASUS VEGANo ratings yet

- Comandos Básicos y Ejemplos PDFDocument10 pagesComandos Básicos y Ejemplos PDFCAMILO RODRIGUEZNo ratings yet

- Red en Packet Tracer 2018Document32 pagesRed en Packet Tracer 2018YIREH PROVEEDORNo ratings yet

- LABO5Document6 pagesLABO5Daniel SalcedoNo ratings yet

- Resumen Comandos Ccna SecurityDocument10 pagesResumen Comandos Ccna SecurityVictor LopezNo ratings yet

- SSHDocument7 pagesSSHWill PilaresNo ratings yet

- 1 - 1 - 2 - Acceso - Remoto - y - Verificacion - de - Conectividad 1Document27 pages1 - 1 - 2 - Acceso - Remoto - y - Verificacion - de - Conectividad 1gabomegacool [GD]No ratings yet

- Resumen Del Capítulo 10Document8 pagesResumen Del Capítulo 10Angel MartínezNo ratings yet

- 11.2.4.8 Lab - Securing Network DevicesDocument19 pages11.2.4.8 Lab - Securing Network DevicesJeison MercadoNo ratings yet

- PacketFence ConfigurationDocument33 pagesPacketFence ConfigurationAndrés Jonathan Enríquez JiménezNo ratings yet

- Taller 1 - Seg Switch Port Security SSHDocument10 pagesTaller 1 - Seg Switch Port Security SSHingrid urrutiaNo ratings yet

- Cronograma Instalaciòn RiverbedDocument1 pageCronograma Instalaciòn RiverbedLuis OmarNo ratings yet

- Cisco ACLDocument12 pagesCisco ACLAlejandro GutiérrezNo ratings yet

- ESwitching Lab 3 5 1 PDFDocument7 pagesESwitching Lab 3 5 1 PDFSury SierraNo ratings yet

- Examen de Cisco Ccna Capitulo 6 Frame Relay 2Document4 pagesExamen de Cisco Ccna Capitulo 6 Frame Relay 2Luis OmarNo ratings yet

- VRFDocument21 pagesVRFluis_omar07No ratings yet

- Ccna Security SEM 1Document3 pagesCcna Security SEM 1Lester Apreciado SoriaNo ratings yet

- p3 RipDocument5 pagesp3 RipLuis OmarNo ratings yet

- FirewallDocument30 pagesFirewallBrecia Cabrera HuamanñahuiNo ratings yet

- 7100 - CCNPM EIGRPDocument83 pages7100 - CCNPM EIGRPLuis OmarNo ratings yet

- Acl 10.10Document7 pagesAcl 10.10Luis OmarNo ratings yet

- Acl 10.10Document7 pagesAcl 10.10Luis OmarNo ratings yet

- AclsDocument4 pagesAclsLuis OmarNo ratings yet

- 1 RipDocument4 pages1 RipLuis OmarNo ratings yet

- RIP Packet TracerDocument8 pagesRIP Packet TracerRoel Rodas100% (1)

- 9.6.1 Práctica de Laboratorio de Configuración Básica de EIGRPDocument15 pages9.6.1 Práctica de Laboratorio de Configuración Básica de EIGRPpotamo123No ratings yet

- Redes InalambricasDocument1 pageRedes InalambricasLuis OmarNo ratings yet

- NB - Guia III - Config Del HardwareDocument4 pagesNB - Guia III - Config Del HardwareLuis OmarNo ratings yet

- NB - IV - Dispositivos, Sistemas de Ficheros y Sus EstandaresDocument6 pagesNB - IV - Dispositivos, Sistemas de Ficheros y Sus EstandaresLuis OmarNo ratings yet

- Acl 10.10Document7 pagesAcl 10.10Luis OmarNo ratings yet

- ACL SDocument3 pagesACL SLuis OmarNo ratings yet

- Redes de Area AmpliaDocument5 pagesRedes de Area AmpliaLuis OmarNo ratings yet

- 01 ConsolaDocument30 pages01 ConsolaLuis OmarNo ratings yet

- Config Inicial Del RouterDocument1 pageConfig Inicial Del RouterLuis OmarNo ratings yet

- Redes InalambricasDocument1 pageRedes InalambricasLuis OmarNo ratings yet

- Enrutamiento AvanzadoDocument2 pagesEnrutamiento AvanzadoLuis OmarNo ratings yet

- 5 Redes InternetDocument52 pages5 Redes InternetLuis OmarNo ratings yet

- OspfDocument2 pagesOspfLuis OmarNo ratings yet

- Modelo de Contrato de Adhesión para El Acceso Al Sistema Informativo de Garantías Mobiliarías - SIGMDocument9 pagesModelo de Contrato de Adhesión para El Acceso Al Sistema Informativo de Garantías Mobiliarías - SIGMJeshu HaNo ratings yet

- P 75159.htmlDocument6 pagesP 75159.htmlDaniela VargasNo ratings yet

- 3º Grado ACTTIVIDAD 27 de MarzoDocument3 pages3º Grado ACTTIVIDAD 27 de MarzoErika Zárate ChapoñánNo ratings yet

- Beatriz Andrea Rivera Paz HVPRTCLDocument26 pagesBeatriz Andrea Rivera Paz HVPRTCLdanimasueraNo ratings yet

- Programa Trazabilidad de La Madera Herramientas de Gestion y Comercio Responsable de La MaderaDocument2 pagesPrograma Trazabilidad de La Madera Herramientas de Gestion y Comercio Responsable de La MaderaGremer Quispe LobonNo ratings yet

- Anexo ADocument2 pagesAnexo AmelchorodriguezNo ratings yet

- Teoria de La Elaboración Del CurriculoDocument6 pagesTeoria de La Elaboración Del CurriculoSergio Aguilar CruzNo ratings yet

- Estructura de Proyecto de MejoraDocument6 pagesEstructura de Proyecto de MejoraEstherRubioNo ratings yet

- Levantamiento de Un Perfil Longitudinal y TransversalDocument33 pagesLevantamiento de Un Perfil Longitudinal y TransversalYanet Medina QuedoNo ratings yet

- Centros de Mesa MontecarloDocument34 pagesCentros de Mesa MontecarloKarla RodriguezNo ratings yet

- Investigacion de MercadosDocument17 pagesInvestigacion de MercadosNatalia CortésNo ratings yet

- Presentación 4Document16 pagesPresentación 4Mylene BanegasNo ratings yet

- Disertacion MetodologiaDocument8 pagesDisertacion Metodologiakatalina acuñaNo ratings yet

- Examen Resuelto Matemáticas 1ºESO - Números DecimalesDocument4 pagesExamen Resuelto Matemáticas 1ºESO - Números DecimalesQueti GutierrezNo ratings yet

- Desviación EstándarDocument11 pagesDesviación EstándarwilfredoNo ratings yet

- Aprendizaje Basado en Competencias Una Propuesta para La Evaluacion de Las Competencias GenericasDocument30 pagesAprendizaje Basado en Competencias Una Propuesta para La Evaluacion de Las Competencias GenericasAdriana Torres Romero100% (1)

- Patrón de Pantaleta N°1 para ImprimirDocument7 pagesPatrón de Pantaleta N°1 para ImprimirNathaly Marcano100% (1)

- En La Vida Diez, en La Escuela CeroDocument4 pagesEn La Vida Diez, en La Escuela CeroErika Lopez LaresNo ratings yet

- PepsicoDocument12 pagesPepsicoVictor Manuel Villafuerte Peña100% (1)

- Guía para Visitar Un Museo ECA Proyecto 5 Semana 3Document9 pagesGuía para Visitar Un Museo ECA Proyecto 5 Semana 3Henry VillamarNo ratings yet

- Caso4 - Make A Cup of Coffee EsDocument3 pagesCaso4 - Make A Cup of Coffee EsAna Gabriela Cloud RiveraNo ratings yet

- Triptico de La AnemiaDocument2 pagesTriptico de La AnemiaEckereltigre OrbegosoNo ratings yet

- Clase Patologías Renales y Complejos CongenitosDocument18 pagesClase Patologías Renales y Complejos Congenitosdany EsparzaNo ratings yet

- Modelo de Silabo Lemm 2014Document8 pagesModelo de Silabo Lemm 2014Paulino Humberto Jave ChicloteNo ratings yet

- Pennini, Gerardo.-Asesinato en El Cabare de La Manon - Mayo06 (Document24 pagesPennini, Gerardo.-Asesinato en El Cabare de La Manon - Mayo06 (Santiago MiniñoNo ratings yet

- Mapa Conceptual Pruebas Estadisticas-1Document1 pageMapa Conceptual Pruebas Estadisticas-1Ivan FarfanNo ratings yet

- Solucion Evidencia 2Document11 pagesSolucion Evidencia 2AdRiana GaleanoNo ratings yet

- Propiedades Del CarbonoDocument4 pagesPropiedades Del Carbono-Katherine-Libra-100% (1)