Professional Documents

Culture Documents

Implementación piloto de servidor RADIUS en UPB Laureles

Uploaded by

fabian_garOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Implementación piloto de servidor RADIUS en UPB Laureles

Uploaded by

fabian_garCopyright:

Available Formats

IMPLEMENTACIN DE UN SERVIDOR DE AUTENTICACIN RADIUS EN UN AMBIENTE DE PRUEBAS PARA LA RED INALMBRICA DE LA UPB SEDE LAURELES

Velsquez, S1; Castro, B1; Velandia, Andrs2. 1 Facultad de Ingeniera Informtica. 2 Coordinador de conectividad y seguridad del Centro de Tecnologas de la Informacin y las Comunicaciones. Universidad Pontificia Bolivariana. Medelln, Colombia. Email: {seanveca, bcastro, velandia.andres}@gmail.com

ABSTRACT This paper presents a pilot plan for the implementation of a RADIUS (Remote Access Dial In User Service) server for the purpose of providing authentication, authorization and accounting services in the wireless network of the Universidad Pontificia Bolivariana, at its Laureles branch. This server integrates with the universitys network infrastructure operating in a restricted test environment, offering these services to a limited group of users that belong to the CTIC (Centro de Tecnologas de la Informacin y las Telecomunicaciones), which is a subdivision of the university. Key words: RADIUS, authentication, authorization, accounting, wireless network. RESUMEN Este artculo presenta un plan piloto para la implementacin de un servidor RADIUS (Remote Access Dial In User Service) con el fin de proveer servicios de autenticacin, autorizacin y contabilidad en la red inalmbrica de la Universidad Pontificia Bolivariana- sede Laureles. Dicho servidor se integra con la infraestructura de red de la universidad operando en un ambiente de pruebas, ofreciendo esos servicios a un grupo limitado de usuarios, pertenecientes al Centro de Tecnologas de la Informacin y las Telecomunicaciones (CTIC), el cual es una dependencia de la universidad. Palabras claves: RADIUS; autenticacin; autorizacin; contabilidad; red inalmbrica.

INTRODUCCIN Actualmente, la Universidad Pontificia Bolivariana sede Laureles, ofrece el servicio de acceso a internet, no slo mediante una infraestructura de red cableada, sino tambin de forma inalmbrica. Sin embargo, no existe un control para el acceso a dicho recurso y los registros que se tienen sobre su uso, no son suficientes para tareas de administracin de red. Controlar quin accede a un recurso y la forma cmo se usa, son necesidades evidentes hoy en da para cualquier institucin, no slo por la importancia de la informacin que circula en la red, sino tambin para velar por la prestacin de un buen servicio de internet a los usuarios (personas vinculadas a la universidad y

23

visitantes autorizados), y garantizar la disponibilidad de las aplicaciones web universitarias, como el sistema de notas, el sistema de consultas a biblioteca, sistema de pagos, etc. Con el fin de suplir dichas necesidades en la red inalmbrica de la universidad, se presenta una solucin piloto que corresponde a la implementacin de un servidor RADIUS en un ambiente de pruebas. All se proveen los servicios de autenticacin, autorizacin y contabilidad en el acceso a la red universitaria para un grupo de usuarios pertenecientes al CTIC. A continuacin se presenta un marco terico relevante al proyecto, junto con el estado del arte y la mencin de algunas instituciones que cuentan con esta tecnologa en la ciudad de Medelln. Luego se expone el diagnstico de la red inalmbrica universitaria y las caractersticas de la solucin implantada en el escenario delimitado. Finalmente se presentan los resultados de las pruebas realizadas sobre el servidor configurado, y las conclusiones correspondientes al proyecto ejecutado. 1. MARCO TERICO 1.1. Seguridad en redes inalmbricas Aunque las redes inalmbricas han trado innumerables beneficios como la movilidad, la facilidad en el despliegue, la flexibilidad y el bajo costo de instalacin, tienen una gran desventaja: la inseguridad [1]. Las redes inalmbricas, al tratarse de ondas electromagnticas, se

propagan por el espacio libre [2], creando la oportunidad para que un intruso acceda a la red sin que tenga autorizacin o para que intercepte la comunicacin, comprometiendo informacin sensible. Tratada de forma correcta, dicha desventaja puede minimizarse, reduciendo la exposicin al riesgo. Una forma de hacerlo es implementar una funcin de autenticacin en la Capa 2 del modelo OSI [3] empleando el protocolo 802.1X. 1.2. Protocolo 802.1x Es un protocolo creado por la IEEE, para el control de acceso a la red que opera a nivel de puertos [4]. Se basa en la arquitectura cliente servidor, define claramente las entidades que actan en el proceso de conexin y el protocolo de autenticacin a usar (Extensible Authentication Protocol, EAP). Las entidades que participan en el proceso de conexin [5], definidas en el estndar 802.1x, son: Suplicante: Mquina del usuario que desea conectarse a la red. Servidor de autenticacin: Mquina que posee la informacin de los usuarios que pueden acceder a un recurso, o que sabe cul es el repositorio para buscarlos, con el fin de validar su identidad. Autenticador: es el dispositivo que recibe la peticin de conexin del suplicante, y solamente permite su acceso a la red cuando

24

recibe la notificacin por parte del servidor de autenticacin. El funcionamiento del protocolo se puede resumir de la siguiente manera: Al principio todos los puertos del autenticador se encuentran desautorizados [6], es decir que el trfico que no sirve para la autenticacin ser desechado. Slo existe un puerto que es utilizado para comunicarse con el suplicante. As, cuando ste desea conectarse a la red inalmbrica, se asocia, en primera instancia con el autenticador y le enva su peticin de autenticacin (Fase 1) [7]. El autenticador se encarga de retransmitir la peticin al servidor AAA, quien valida en el repositorio de usuarios si las credenciales son autnticas y si puede acceder a los recursos (Fase 2). En caso de que dicha respuesta sea afirmativa, notifica al autenticador quien gestiona la obtencin de los parmetros de red con el servidor DHCP (Dinamyc Host Configuration Protocol) y autoriza un puerto para que sea utilizado por el usuario (fase 3) [8]. En el siguiente grfico se ilustra el proceso anteriormente descrito. Figura 1. Esquema de autenticacin AAA.

Fuente: Elaboracin propia Llevar a cabo este proceso permite reducir la inseguridad de las redes inalmbricas porque: 1. Proporciona acceso controlado: Toda usuario (humano o mquina) que quiera acceder al recurso debe identificarse. 2. Permite autorizar el uso: A parte de saber quin intenta acceder a un recurso, se puede hacer un control de qu acciones puede ejecutar un usuario. 3. Permite el registro de actividades: Permite llevar logs o registros sobre cul es el comportamiento de los usuarios en la red, y tener datos estadsticos que orienten la toma de decisiones para desempear una mejor gestin de la red. Estos tres aspectos corresponden a tres palabras claves: Autenticacin, Autorizacin y Contabilidad, conocidos tambin como servicios AAA, por su nombre en ingls: Authentication, Authorization and Accounting. 1.3. Servicios AAA Los servicios AAA son actualmente una solucin completa para el control de

25

acceso a los recursos de red [9]. Se definen de la siguiente manera: Autenticacin: Es un proceso llevado a cabo entre dos entidades, donde una da a conocer su identidad y la otra verifica su autenticidad [10]. Este servicio responde a la pregunta Quin es el usuario?. Autorizacin: Es el proceso de determinar si un usuario autenticado tiene los permisos necesarios para acceder a un recurso [11], es decir otorgarle o denegarle permisos dependiendo del resultado de la evaluacin de autorizacin. Este servicio responde a la pregunta: A qu est autorizado el usuario?. Contabilidad: Es el seguimiento que se hace a los recursos [12], cuando se ha autorizado el uso a un usuario o grupo de usuarios. ste servicio proporciona una respuesta a la pregunta: Qu hizo el usuario con el recurso?. 2. ESTADO DEL ARTE Los protocolos AAA fueron una de las soluciones propuestas a los problemas de control de acceso presentados desde el nacimiento de internet [13] para prestar los servicios AAA anteriormente presentados. Entre los protocolos ms conocidos se encuentra TACACS, TACACS+, RADIUS y DIAMETER. El primero corresponde al protocolo pionero que supli la carencia de servicios AAA. Actualmente ha cado en desuso y, su creador, CISCO, le retir el

soporte [14]. Sin embargo, un protocolo nuevo entr a reemplazarlo. ste se llam TACACS+ y aunque hoy en da todava se usa, slo es implementado en una pequea porcin del mercado, debido al poco dinamismo de las soluciones comerciales. Adicionalmente, los anuncios de la llegada de un nuevo protocolo que vena desarrollndose por parte de Livingston Enterprises, fortaleci la decisin de observar detenidamente la nueva propuesta, que adems prometa nuevas funcionalidades [15]. Con las incipientes implementaciones del nuevo protocolo, llamado RADIUS, se logr vislumbrar el potencial que tena, convirtindose luego en un estndar de la IETF. Desde entonces se ha mantenido vigente a travs de muchas aplicaciones que implementan el protocolo y siguen siendo actualizadas y mejoradas. Actualmente se est desarrollando, DIAMETER, otro protocolo AAA, que pretende mejorar la especificacin de RADIUS y proveer nuevas funcionalidades [16]. Sin embargo, su calidad de estndar en construccin o borrador [17], no ha facilitado el desarrollo de aplicaciones que lo implementen [18], ocasionando que su incursin en ambientes de produccin sea mnima. En ste proyecto se escogi este protocolo debido a su popularidad, su vigencia en el mercado, su estatus de

26

estndar completo de la IETF [19], y la abundante documentacin sobre el tema. Localmente hay varios referentes de instituciones que cuentan con un servidor RADIUS integrado a su infraestructura, entre ellos la universidad Eafit. Esta entidad fue un referente para la realizacin de este proyecto y reporta, no slo buenas experiencias en cuanto al desempeo y mantenimiento del servidor, sino mayor nivel de seguridad y ms control sobre la red inalmbrica. 3. RADIUS RADIUS, como se mencion anteriormente es un protocolo AAA que permite prestar, de forma centralizada, los tres servicios AAA [20]. El funcionamiento del protocolo est completamente especificado en los RFC 2865 [21] y RFC 2866 [22]. Utiliza el puerto 1812 y 1813 UDP para establecer sus conexiones. Una de las caractersticas principales es su capacidad de manejar sesiones, determinando el inicio y fin de la conexin, datos que se pueden usar con propsitos estadsticos para administracin de red. Un servidor de este tipo es responsable de procesar la informacin provista por el usuario de la red inalmbrica, para introducir servicios AAA en el proceso de conexin. 4. SOLUCIN PROPUESTA La solucin propuesta en este plan piloto corresponde a la implementacin de un servidor RADIUS interconectado con los

dispositivos de red ya existentes en la universidad, pero funcionando en un ambiente de pruebas. De esta forma no se afectan los servicios actuales y el servidor podr ser puesto en produccin en cualquier momento por parte del personal del CTIC. El proceso de autenticacin actual, de cara a los usuarios, no cambia con la implementacin del servidor, pues se sigue usando un portal cautivo para el ingreso de las credenciales personales. Lo que s vara es la adicin de los procesos referidos a los servicios AAA en la conexin a la red. Para lograr esto, es necesario contar con un escenario como el descrito por el protocolo 802.1x, donde las mquinas de los usuarios sean los suplicantes, el Wireless LAN Controller (WLC) se convierta en un autenticador, y RADIUS sea el servidor de autenticacin que consulte a una mquina con servicio de Active Directory para validar la informacin del usuario. La solucin que se presenta, pretende configurar dicho ambiente, pero hace falta, en primer lugar, determinar las necesidades de la universidad para este montaje mediante un diagnostico a la red inalmbrica y posteriormente la eleccin del tipo de servidor RADIUS a usar, partiendo del abanico de opciones que existe actualmente, de forma tal que se satisfagan dichas necesidades.

27

5. DIAGNOSTICO DE RED Con el fin de conocer cul es la infraestructura de la red inalmbrica, los dispositivos que intervienen en ella y el nivel de seguridad que provee, se realiz un diagnstico a dicha red. Los resultados de los anlisis, mostraron que existe una muy buena infraestructura, con gran cobertura en el campus y proporciona suficiente ancho de banda a los usuarios. Sin embargo, es necesario fortalecer los controles de seguridad para acceder a la red y generar estadsticas de uso del recurso. Este diagnstico tambin permiti vislumbrar el impacto que tendra la inclusin de un servidor RADIUS en la plataforma existente, al convertirse en un punto cntrico para la integracin de usuarios y plataformas de la universidad. Pero el mayor beneficio se presenta al reducir la posibilidad de materializacin de una amenaza de seguridad informtica, donde la universidad resultara perjudicada por no tener mecanismos de seguridad apropiados que protejan los datos que circulan por la red inalmbrica.

requisitos mnimos de la universidad y supliera sus necesidades. La plataforma abierta, el soporte a los repositorios de usuarios con los que cuenta la universidad y la variedad de los mecanismos de autenticacin a los que da soporte, hicieron de FreeRADIUS la opcin escogida para usar en el desarrollo de ste proyecto.

7. IMPLEMENTACIN Una vez elegido FreeRADIUS como servidor AAA, se llev a cabo su configuracin y posterior implementacin en un ambiente de pruebas con las siguientes caractersticas: Servidor AAA: Maquina con procesador INTEL Pentium 4, de doble ncleo, a 3 GHz; disco duro SATA de 70 GB; 2 GB en RAM y 2 tarjetas de red, una para la comunicacin con el autenticador y otra para la comunicacin con el repositorio de usuarios. Su sistema operativo es CentOS 5.5., con una versin de FreeRadius: 2.1.7. Autenticador: CISCO Wireless LAN Controller (WLC) 4400 series. Suplicantes: computadores porttiles con sistemas operativos Windoes 7, y XP. Repositorio de usuarios: Active Directory instalado sobre un servidor Windows Server 2003.

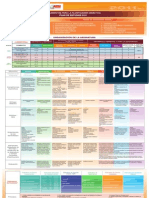

6. OPCIONES COMERCIALES Debido a que en el mercado existen muchas implementaciones de servidor RADIUS [23], se realiz un anlisis comparativo de las ms importantes (BSDRadius, FreeRADIUS, ACS, NPS) escogiendo la que cumpliera los

28

Autenticacin: WPA2-Enterprise Mecanismo de autenticacin: PEAP/MS-CHAPv2. Poblacin de prueba: usuarios pertenecientes al CTIC.

CONCLUSIONES Actualmente, la poltica de seguridad de la red inalmbrica universitaria representa un reto para las tareas de gestin, debido a su naturaleza dependiente de la buena fe de los usuarios. Ante esta infraestructura, se realiz un diagnstico para evidenciar las deficiencias en el esquema de seguridad vigente y proponer una solucin especializada. Como solucin a las deficiencias encontradas en el esquema de seguridad, se implement un servidor AAA FreeRADIUS en un ambiente de pruebas que, de acuerdo a las necesidades de la universidad, represent la mejor opcin. Esta solucin puede ser llevada a un ambiente de produccin gracias a las caractersticas de configuracin y escalabilidad del software seleccionado. La implementacin de un servidor RADIUS en conjunto con el protocolo WPA2-Enterprise permiti verificar la autenticidad de las identidades provistas, contra un repositorio de usuarios, con el fin de ofrecer el servicio de autenticacin. Una vez proporcionado el servicio de autenticacin se estableci en el servidor la evaluacin de permisos para el acceso a los recursos de red. As se garantiza una mejor prestacin del servicio de autorizacin mediante la implantacin de una estrategia de asignacin dinmica de VLANs frente a la solucin actual de segmentar la red mediante diferentes

8. RESULTADOS La integracin del servidor RADIUS al ambiente de pruebas, result exitosa, pues se obtuvo un escenario en donde se ofrecieron los servicios de autenticacin, autorizacin y contabilidad por medio de la validacin de credenciales personales. Dicha validacin es imprescindible para acceder a los recursos de red, establecindose a as un control de acceso estricto. Mediante los datos arrojados por las capturas de red realizadas, se evidenci la comunicacin efectiva entre los actores de red, en las diferentes capas del modelo OSI, as como el cumplimiento de las especificaciones propias del protocolo RADIUS. Los datos sobre el tiempo requerido para acceder a los recursos de red permitieron establecer un promedio de demora en el proceso de conexin de 0.27 segundos. Adicionalmente al monitoreo de los equipos de red se logr el registro de detalles de contabilidad en archivos especficos del servidor RADIUS donde se despliega informacin importante sobre el uso de recursos, por ejemplo cantidad de bytes transmitidos, inicio y fin de uso del servicio, etc.

29

SSID que dificultan las tareas de gestin de red. El servicio de contabilidad del servidor RADIUS entreg informacin valiosa para el seguimiento del uso de los recursos de red. El nivel de detalle que entregan los dispositivos de red con esta implementacin permite a la universidad realizar un anlisis ms concreto en relacin con la plataforma actual. Con la informacin de contabilidad que proporciona el servidor es posible proveer el servicio de no repudio en relacin al comportamiento de los usuarios en la red. Otro de los servicios de seguridad que presta en esta implementacin del servidor RADIUS es la confidencialidad, mediante el esquema de seguridad adoptado. Las pruebas realizadas permitieron comprobar la prestacin efectiva de los servicios de autenticacin, autorizacin y contabilidad. Esto se verific en un ambiente de pruebas, mediante el anlisis de la transmisin de informacin en las diferentes capas de red. Este proyecto no solamente permite mejorar el esquema de seguridad de la red inalmbrica, sino que tambin permite la futura incorporacin del servidor RADIUS, por pate del CTIC, a la red cableada para ofrecer servicios AAA en toda la red de datos de la universitaria.

BIBLIOGRAFA

[1]. GAST, Mathew. 802.11 Wireless Networks: The Definitive Guide. Estados Unidos: O'Reilly, 2002. p.6. [2]. VILA BURGUETE, Carlos Alberto. Simulacin de Zonas de Fresnel para Enlaces de Microondas Terrestres [En lnea] Mxico: Universidad de las Amricas Puebla, 2005. <http://catarina.udlap.mx/u_dl_a/tales/docume ntos/lem/vila_b_ca/capitulo1.pdf> [Consulta: Octubre 16 de 2010]. [3]. SCHWARTZKOPFF, Michael. Acceso Seguro a Redes con 802.1X, RADIUS y LDAP [En lnea] Espaa: 2005. <http://www.linuxmagazine.es/issue/05/Radius.pdf> [Consulta: Octubre 16 de 2010]. [4]. KWAN, Philip. WHITE PAPER: 802.1X AUTHENTICATION & EXTENSIBLE AUTHENTICATION PROTOCOL (EAP) [En lnea] Estados Unidos: Foundry Networks, Inc., 2003. <http://www.brocade.com/downloads/docume nts/white_papers/wp-8021x-authenticationeap.pdf> [Consulta: Octubre 15 de 2010]. [5]. GEIER, Jim. Implementing 802.1x security solutions for wired and wireless networks. Estados Unidos: Wiley Publishing Inc., 2008. p.66. [6]. SNCHEZ CUENCA, Manuel y CNOVAS REVERTE, scar. Una arquitectura de control de acceso a redes de rea local inalmbricas 802.11. [En lnea] Espaa: Universidad de Murcia, 2003. <http://ditec.um.es/~ocanovas/papers/802.1X. pdf> [Consulta: Octubre 16 de 2010]. [7]. GEIER, Jim. Op. Cit. p.60. [8]. SNCHEZ CUENCA, Manuel y CNOVAS REVERTE, scar. Op. Cit. [9]. SANTOS, Omar y CISCO PRESS. End to End Network security defense in depth. Estados Unidos: CISCO PRESS, 2008. p.23.

30

[10]. MIGGA KIZZA, Joseph. A guide computer to network security. Estados Unidos: Springer. 2009. p.48. [11]. NAKHJIRI, Madjid y NAKHJIRI, Mahsa. AAA and Network security for mobile access. Radius, Diameter, EAP, PKI and IP mobility. Inglaterra: John Wiley & Sons, Ltd., 2005. p.8. [12]. RIGNEY, Willens y otros. RFC 2865: Remote Authentication Dial In User Service (RADIUS). [En lnea] IETF Network Working Group, 2000. < http://www.ietf.org/rfc/rfc2865.txt > [Consulta: Junio 29 de 2010]. [13]. COHEN, Beth y DEUTSCH, Debbie. RADIUS: Secure Authentication Services at Your Service [En lnea] 2003. <http://www.esecurityplanet.com/prodser/artic le.php/2241831/RADIUS-SecureAuthentication-Services-at-Your-Service.htm > [Consulta: Octubre 16 de 2010]. [14]. WELCH-ABERNATHY, Dameon. Essential Check Point FireWall-1 NG. Estados Unidos: Addisson-Wesley, 2004. p.197. [15]. VOLLBRECHT, John. The Beginnings and History of RADIUS [En lnea] Estados Unidos: Interlink Networks, 2006. <http://www.interlinknetworks.com/app_notes /History%20of%20RADIUS.pdf> [Consulta: Octubre 15 de 2010.]

[16]. NAKHJIRI, Madjid y NAKHJIRI, Mahsa. Op. Cit. p.148. [17]. FAJARDO, V; ARKKO, J; LOUGHNEY, J. y ZORN, G. DIAMETER Base Protocol [En lnea] Estados Unidos: IETF - DIME, 2010. <http://tools.ietf.org/html/draft-ietf-dimerfc3588bis-25> [Consulta:Octubre 16 de 2010]. [18]. Anlisis de desempeo y evaluacin de requerimientos AAA en protocolos de seguridad sobre redes inalmbricas IEEE 802.1 . En: revista de Ingeniera Neogranadina, Bogot. Universidad Militar Nueva Granada. 2006. <http://redalyc.uaemex.mx/pdf/911/91116208. pdf> [Consulta: Octubre 16 de 2010]. [19]. RIGNEY, Willens y otros. Op. Cit. [20]. NAKHJIRI, Madjid y NAKHJIRI, Mahsa. Op. Cit. p.127. [21]. RIGNEY, Willens y otros. Op. Cit. [22]. RIGNEY, C. RFC 2866: RADIUS Accounting [En lnea] IETF Network Working Group, 2000. <http://www.ietf.org/rfc/rfc2866.txt> [Consulta: Octubre 16 de 2010]. [23]. FREERADIUS WIKI. Others RADIUS servers [En lnea] 2007. <http://wiki.freeradius.org/Other_RADIUS_Se rvers> [Consulta: Octubre 16 de 201

31

You might also like

- Tarea EcoeDocument5 pagesTarea Ecoeapi-543755536No ratings yet

- Procedimiento para La Matriz de Peligros y Prevencion de Riesgos.Document13 pagesProcedimiento para La Matriz de Peligros y Prevencion de Riesgos.VIVANA PATRICIA MARTINEZ CUARTASNo ratings yet

- NCH 3206 Excavaciones EntibacionesDocument22 pagesNCH 3206 Excavaciones EntibacionesJuanLuisOlivares100% (1)

- Fases Del Proceso ContableDocument4 pagesFases Del Proceso ContableMarisol Hernández100% (1)

- HistoriaDocument9 pagesHistoriaeduardo Alvarez50% (2)

- Me FeDocument60 pagesMe FeMalen SantosNo ratings yet

- Reanudacion de LaboresDocument1 pageReanudacion de Laboresfabian_garNo ratings yet

- Velneo Vadmin v7 74Document39 pagesVelneo Vadmin v7 74fabian_garNo ratings yet

- Manual SolcediDocument36 pagesManual SolcediJuan Gomez MNo ratings yet

- HONORESDocument2 pagesHONORESfabian_garNo ratings yet

- Reporte Avanzado Report ViewerDocument48 pagesReporte Avanzado Report ViewerDaniel GonzalezNo ratings yet

- Manual PHP5 BasicoDocument180 pagesManual PHP5 Basicozerojohnsoft100% (1)

- Me FeDocument60 pagesMe FeMalen SantosNo ratings yet

- Tutorial de PHP y MySQL Completo PDFDocument54 pagesTutorial de PHP y MySQL Completo PDFOmmar Ramírez AcostaNo ratings yet

- Me FeDocument60 pagesMe FeMalen SantosNo ratings yet

- Me FeDocument60 pagesMe FeMalen SantosNo ratings yet

- ResendizDocument35 pagesResendizfabian_garNo ratings yet

- Reporte Avanzado Report ViewerDocument48 pagesReporte Avanzado Report ViewerDaniel GonzalezNo ratings yet

- Cartel Elementos para La Planificacion PDFDocument1 pageCartel Elementos para La Planificacion PDFfabian_gar100% (2)

- Manual MsdosDocument28 pagesManual MsdosCarlos Bautista LopezNo ratings yet

- Alimentacion de Las IguanasDocument3 pagesAlimentacion de Las Iguanasfabian_garNo ratings yet

- READMEDocument1 pageREADMEAbiran SalasNo ratings yet

- Plantas MedicinalesDocument20 pagesPlantas Medicinalesfabian_garNo ratings yet

- Los OlmecasDocument6 pagesLos Olmecasfabian_garNo ratings yet

- Plan de Ahorro TeoriaDocument7 pagesPlan de Ahorro TeoriaJosé Pablo Perez MartinezNo ratings yet

- Curriculum GandelmanDocument59 pagesCurriculum GandelmanmgambettaNo ratings yet

- MÓDULO VII Movilidad Electrica V2Document53 pagesMÓDULO VII Movilidad Electrica V2Eli DelgadoNo ratings yet

- Presupuesto Analitico de Obra: Especifica Und Cant P. Unit Clasificado R de GastoDocument3 pagesPresupuesto Analitico de Obra: Especifica Und Cant P. Unit Clasificado R de GastoroberNo ratings yet

- Respuesta estado cuenta predialDocument2 pagesRespuesta estado cuenta predialJORGE JOAQUINo ratings yet

- 04 - BarridoDocument49 pages04 - BarridoJorge GalindoNo ratings yet

- Portafolio de Servicio Alas A La LibertadDocument13 pagesPortafolio de Servicio Alas A La LibertadCielo Blanco LopezNo ratings yet

- Proyecto de Materiales Peligrosos PDFDocument10 pagesProyecto de Materiales Peligrosos PDFElisa EstradaNo ratings yet

- IntelBras Modulare IDocument3 pagesIntelBras Modulare ILuis Miguel FloresNo ratings yet

- Material de Profundización - M5.ReparaciónDocument5 pagesMaterial de Profundización - M5.ReparaciónNas AsNo ratings yet

- Polaridad de Los Transformadores EléctricosDocument2 pagesPolaridad de Los Transformadores EléctricosPablo Daniel Noe AyalaNo ratings yet

- 20227091671011adrian Romanmayr DominguezDocument1 page20227091671011adrian Romanmayr DominguezAdrianNo ratings yet

- Control FinancieroDocument13 pagesControl FinancieroRamón Cruz SanchezNo ratings yet

- Acetileno LINDEGAS FDSDocument3 pagesAcetileno LINDEGAS FDSLenni Tatiana Corrales FernándezNo ratings yet

- Factoring y LeasingDocument18 pagesFactoring y LeasingLuis Kleyver Coveñas VilchezNo ratings yet

- Foro Colaborativo 2 RsDocument14 pagesForo Colaborativo 2 RsCarol SanchezNo ratings yet

- Qué Es La Cultura EcológicaDocument4 pagesQué Es La Cultura EcológicaManuel Medina ValdesNo ratings yet

- Ejercicios Semana2Document7 pagesEjercicios Semana2Luis Alejandro De Jesús SuárezNo ratings yet

- Manual Funcionamiento Sistema Antirrobo Condiciones Ubicacion Componentes Dispositivos Alarma Conexiones PDFDocument7 pagesManual Funcionamiento Sistema Antirrobo Condiciones Ubicacion Componentes Dispositivos Alarma Conexiones PDFhector salcedoNo ratings yet

- Casuistica de Cierre. P.E.A.T.colegio de Contadores Profesor BrownDocument43 pagesCasuistica de Cierre. P.E.A.T.colegio de Contadores Profesor Brownkimberly ramirezNo ratings yet

- Importancia del derecho constitucionalDocument10 pagesImportancia del derecho constitucionalNaomi Sayuri Gonzalez VargasNo ratings yet

- Resumén de 'El Mito Del Desarrollo Y La Crisis de Civilización'Document8 pagesResumén de 'El Mito Del Desarrollo Y La Crisis de Civilización'Beatriz DevidesNo ratings yet

- 2-Gestion de Memoria en Minix 3Document29 pages2-Gestion de Memoria en Minix 3Lino GHNo ratings yet

- Bodegon CA Lenovo PCDocument5 pagesBodegon CA Lenovo PCTellys Dalamis Sanchez AvilaNo ratings yet

- Batería de Ion de SodioDocument5 pagesBatería de Ion de SodioPatricio CatagñaNo ratings yet