Professional Documents

Culture Documents

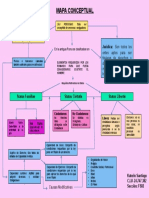

Normas de Seguridad Informatica

Uploaded by

Popez LopezCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Normas de Seguridad Informatica

Uploaded by

Popez LopezCopyright:

Available Formats

Analiza estndares internacionales de seguridad informtica BS 17799:

Es un estndar para la seguridad de la informacin publicado por primera vez como ISO/IEC 17799:2000 por la International Organization for Standardization y por la Comisin Electrotcnica Internacional en el ao 2000, con el ttulo de Information technology - Security techniques - Code of practice for information security management. Tras un periodo de revisin y actualizacin de los contenidos del estndar, se public en el ao 2005 el documento actualizado denominado ISO/IEC 17799:2005. El estndar ISO/IEC 17799 tiene su origen en el British Standard BS 7799-1 que fue publicado por primera vez en 1995.

Serie ISO 27000 La serie de normas ISO/IEC 27000 son estndares de seguridad publicados por la Organizacin Internacional para la Estandarizacin (ISO) y la Comisin Electrotcnica Internacional (IEC). La serie contiene las mejores prcticas recomendadas en Seguridad de la informacin para desarrollar, implementar y mantener Especificaciones para los Sistemas de Gestin de la Seguridad de la Informacin (SGSI). la mayora de estas normas se encuentran en preparacin e incluyen: ISO/IEC 27000 - es un vocabulario estandard para el SGSI. Se encuentra en desarrollo actualmente. ISO 27001 El estndar para la seguridad de la informacin ISO/IEC 27001 (Information technology - Security techniques - Information security management systems - Requirements) fue aprobado y publicado como estndar internacional en octubre de 2005 por International Organization for Standardization y por la comisin International Electrotechnical Commission.

Especifica los requisitos necesarios para establecer, implantar, mantener y mejorar un Sistema de Gestin de la Seguridad de la Informacin (SGSI) segn el conocido Ciclo de Deming: PDCA acrnimo de Plan, Do, Check, Act (Planificar, Hacer, Verificar, Actuar). Es consistente con las mejores prcticas descritas en ISO/IEC 17799 (actual ISO/IEC 27002) y tiene su origen en la norma BS 77992:2002, ISO 27002

ISO / IEC 27002 es un estndar de seguridad de la informacin publicada por la Organizacin Internacional de Normalizacin (ISO) y la Comisin Electrotcnica Internacional (IEC), titulada Tecnologa de la informacin - Tcnicas de seguridad -Cdigo de buenas prcticas para la gestin de seguridad de la informacin. BRA ISO / IEC 27002:2005 se ha desarrollado a partir de BS7799, publicado a mediados de la dcada de 1990. La norma britnica fue adoptada por la norma ISO / IEC comoISO / IEC 17799:2000, revisado en 2005, y pasa a ser (pero por lo dems sin cambios)en 2007 para alinear con la otra la norma ISO / IEC 27000 de la serie de normas.

ISO / IEC 27002 proporciona recomendaciones de mejores prcticas en la gestin de seguridad de la informacin para su utilizacin por los responsables de iniciar, implementar o mantener la seguridad de la informacin Sistemas de Gestin de la Informacin (ISMS). Seguridad de la informacin se define en el estndar en el contexto de la trada de la CIA

ISO 20000 La serie ISO/IEC 20000 - Service Management normalizada y publicada por las organizaciones ISO (International Organization for Standardization) e IEC (International Electrotechnical Commission) el 14 de diciembre de 2005, es el estndar reconocido internacionalmente en gestin de servicios de TI (Tecnologas de la Informacin). La serie 20000 proviene de la adopcin de la serie BS 15000 desarrollada por la entidad de normalizacin britnica, la British Standards Institution (BSI)

SEGURIDAD INFORMTICA La seguridad informtica es el rea de la informtica que se enfoca en la proteccin de la infraestructura computacional y todo lo relacionado con esta. Para ello existen una serie de estndares, protocolos, mtodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la informacin. La seguridad informtica comprende software, bases de datos, metadatos, archivos y todo lo que la organizacin valore en sus activos y signifique un riesgo si sta llega a manos de otras personas. Este tipo de informacin se conoce como informacin privilegiada o confidencial. La seguridad garantiza que los recursos informticos de una compaa estn disponibles para cumplir sus propsitos, es decir, que no estn daados o alterados por circunstancias o factores externos.

Seguridad en el rea de la informtica La seguridad son aquellas reglas tcnicas y/o actividades destinadas a prevenir, proteger y resguardar lo que es considerado como susceptible de robo, prdida o dao, ya sea de manera personal, grupal o empresarial. En este sentido, es la informacin el elemento principal a proteger, resguardar y recuperar dentro de las redes empresariales.

La evolucin de la Seguridad Informtica A lo largo de los aos, la seguridad informtica pas de ser una sub-especialidad oscura y exclusivamente tcnica dentro del campo de la informtica, a volverse un actor central en la vida de la organizacin.

La aparicin de los servicios en lnea, y la integracin vertical y horizontal de las organizaciones a travs de las TICs, generaron nuevas formas de hacer negocios, pero tambin nuevos riesgos para las organizaciones. Hoy en da, las organizaciones incorporan la gestin del riesgo como parte de sus prcticas de buen gobierno corporativo y, debido a su alta dependencia tecnolgica, el riesgo de tecnologa se vuelve especialmente relevante. En este sentido, una de las formas ms importantes de manejar el riesgo de tecnologa es a travs de la seguridad de la informacin. Por ello, la seguridad de la informacin tiene una gran importancia para las organizaciones modernas y est embebida en todos los aspectos de operaciones de un rea de tecnologa, siendo parte fundamental del conjunto de temas a entender y atender por parte de todo gerente de tecnologa; pero ms importante an, es discutida en mbitos de la alta gerencia organizacional, debido a su importancia estratgica para la supervivencia de la organizacin. Esta evolucin de la seguridad de la informacin no se dio de la noche a la maana, y se puede dividir en tres grandes etapas: La etapa de los Modelos Formales de Seguridad, La etapa de los Estndares y Mejores prcticas de Seguridad y La etapa de la Seguridad Estratgica Importancia de la Seguridad en el rea de la informtica, surge por la existencia de personas ajenas a la informacin, tambin conocidas como piratas informticos o hackers, que buscan tener acceso a la red empresarial para modificar, sustraer o borrar datos. Estas personas pueden incluso formar parte del personal administrativo o de sistemas, de cualquier compaa; de acuerdo con expertos en el rea, ms de 70 por ciento de las Violaciones e intrusiones a los recursos informticos se realiza por el personal interno, debido a que ste conoce los procesos, metodologas y tiene acceso a la informacin sensible de su empresa, es decir, a todos aquellos datos cuya prdida puede afectar el buen funcionamiento de la organizacin. Esta situacin se presenta gracias a los diseos ineficientes de seguridad con los que cuentan la mayora de las compaas a nivel mundial, y porque no existe conocimiento relacionado con la planeacin adecuada y eficiente que proteja los recursos informticos de las actuales amenazas combinadas.

Objetivo de la seguridad Informtica La seguridad informtica est concebida para proteger los activos informticos, entre los que se encuentran: * La informacin contenida Se ha convertido en uno de los elementos ms importantes dentro de una organizacin. La seguridad informtica debe ser administrada segn los criterios establecidos por los administradores y supervisores, evitando que usuarios externos y no autorizados puedan acceder a ella sin autorizacin. De lo contrario la organizacin corre el riesgo de que la informacin sea utilizada maliciosamente para obtener ventajas de ella o que sea manipulada, ocasionando lecturas erradas o incompletas de la misma. Otra funcin de la seguridad informtica en esta rea es la de asegurar el acceso a la informacin en el momento oportuno, incluyendo respaldos de la misma en caso de que esta sufra daos o prdida producto de accidentes, atentados o desastres.

* La infraestructura computacional Una parte fundamental para el almacenamiento y gestin de la informacin, as como para el funcionamiento mismo de la organizacin. La funcin de la seguridad informtica en esta rea es velar que los equipos funcionen adecuadamente y prever en caso de falla planes de robos, incendios, boicot, desastres naturales, fallas en el suministro elctrico y cualquier otro factor que atente contra la infraestructura informtica.

* Los usuarios Son las personas que utilizan la estructura tecnolgica, zona de comunicaciones y que gestionan la informacin. La seguridad informtica debe establecer normas que minimicen los riesgos a la informacin o infraestructura informtica. Estas normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad informtica minimizando el impacto en el desempeo de los funcionarios y de la organizacin en general y como principal contribuyente al uso de programas realizados por programadores.

Principios Bsicos de la Seguridad de la Informacin a) Integridad: Permite garantizar que la informacin no sea alterada, es decir, que sea ntegra. Estar ntegra: significa que est en su estado original sin haber sido alterada por agentes no autorizados. * El quiebre de la Integridad: - Ocurre cuando la informacin es corrompida, falsificada y burlada. - Cuando ocurren alteraciones del contenido del documento: insercin, sustitucin o remocin. - Cuando ocurren alteraciones en los elementos que soportan la informacin: alteracin fsica y lgica en los medios de almacenaje. b) Confidencialidad: Se encarga y se asegura de proporcionar la informacin correcta a los usuarios correctos. Toda la informacin no debe ser vista por todos los usuarios. * Perdida de Confidencialidad es igual a la Perdida de Secreto. * La informacin confidencial se debe guardar con seguridad sin divulgar a personas no autorizadas * Garantizar la confidencialidad es uno de los factores determinantes para la seguridad. c) Disponibilidad: La informacin debe llegar a su destino en el momento oportuno y preciso.

La disponibilidad permite que: La informacin se use cuando sea necesario. - Que est al alcance de los usuarios. - Que pueda ser accesada cuando se necesite.

Garantas de la disponibilidad: - Configuracin segura en el ambiente para una disponibilidad adecuada. - Planeacin de copias de seguridad, backups. - Definir estrategias para situaciones de contingencia. - Fijar rutas alternativas para el trnsito de la informacin.

Las Amenazas Una vez que la programacin y el funcionamiento de un dispositivo de almacenamiento (o transmisin) de la informacin se consideran seguras, todava deben ser tenidos en cuenta las circunstancias "no informticas" que pueden afectar a los datos, las cuales son a menudo imprevisibles o inevitables, de modo que la nica proteccin posible es la redundancia (en el caso de los datos) y la descentralizacin -por ejemplo mediante estructura de redes- (en el caso de las comunicaciones).

Estos fenmenos pueden ser causados por: * El usuario: causa del mayor problema ligado a la seguridad de un sistema informtico (porque no le importa, no se da cuenta o a propsito). * Programas maliciosos: programas destinados a perjudicar o a hacer un uso ilcito de los recursos del sistema. Es instalado (por inatencin o maldad) en el ordenador abriendo una puerta a intrusos o bien modificando los datos. Estos programas pueden ser un virus informtico, un gusano informtico, un troyano, una bomba lgica o un programa espa o Spyware.

* Un intruso: persona que consigue acceder a los datos o programas de los cuales no tiene acceso permitido (cracker, defacer, script kiddie o Script boy, viruxer, etc.).

* Un siniestro (robo, incendio, inundacin): una mala manipulacin o una malintencin derivan a la prdida del material o de los archivos. * El personal interno de Sistemas. Las pujas de poder que llevan a disociaciones entre los sectores y soluciones incompatibles para la seguridad informtica.

Tipos de amenazas * El hecho de conectar una red a un entorno externo nos da la posibilidad de que algn atacante pueda entrar en ella, con esto, se puede hacer robo de informacin o alterar el funcionamiento de la red. * Amenazas Internas: son ms serias que las externas.

* Amenazas externas: Son aquellas amenazas que se originan de afuera de la red Tipos de Seguridad Informtica 1) Seguridad Lgica: Es la proteccin de la informacin, en su propio medio contra robo o destruccin, copia o difusin.

En que Consiste: En la proteccin de barreras y procedimientos que resguarden el acceso a los datos y slo permitan acceder a ellos a las personas autorizadas para hacerlo. Se encarga de: * Controles de acceso para Salvaguardar la integridad de la informacin almacenada * Controlar y Salvaguardar la informacin generada. * Identificar individualmente a cada usuario y sus Actividades en el sistema.

Consecuencias de la falta de seguridad lgica * Cambio de los datos * Copias de programas y/o informacin * Cdigo oculto en el programa * Entrada de virus

2) Seguridad Fsica En que consiste: Consiste en la aplicacin de barreras fsicas y procedimientos de control, como medidas de prevencin y contra medidas ante amenazas a los recursos e informacin confidencial. Este tipo de seguridad se aplica colocando controles y mecanismos de seguridad dentro y alrededor del Centro de Cmputo as como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos. Este tipo de seguridad est enfocado a cubrir las amenazas ocasionadas tanto por el hombre como por la naturaleza del medio fsico en que se encuentra ubicado el centro. Principales amenazas que se prevn en la seguridad fsica * Desastres naturales, incendios accidentales tormentas e inundaciones. * Amenazas ocasionadas por el hombre. * Disturbios, sabotajes internos y externos deliberados.

Anlisis de riesgos El activo ms importante que se posee es la informacin y, por lo tanto, deben existir tcnicas que la aseguren, ms all de la seguridad fsica que se establezca sobre los equipos en los cuales se almacena. Estas tcnicas las brinda la seguridad lgica que consiste en la aplicacin de barreras y procedimientos que resguardan el acceso a los datos y slo permiten acceder a ellos a las personas autorizadas para hacerlo. Existe un viejo dicho en la seguridad informtica que dicta: "lo que no est permitido debe estar prohibido" y sta debe ser la meta perseguida.

Los medios para conseguirlo son: 1. Restringir el acceso (de personas de la organizacin y de las que no lo son) a los programas y archivos. 2. Asegurar que los operadores puedan trabajar pero que no puedan modificar los programas ni los archivos que no correspondan (sin una supervisin minuciosa). 3. Asegurar que se utilicen los datos, archivos y programas correctos en/y/por el procedimiento elegido. 4. Asegurar que la informacin transmitida sea la misma que reciba el destinatario al cual se ha enviado y que no le llegue a otro. 5. Asegurar que existan sistemas y pasos de emergencia alternativos de transmisin entre diferentes puntos. 6. Organizar a cada uno de los empleados por jerarqua informtica, con claves distintas y permisos bien establecidos, en todos y cada uno de los sistemas o aplicaciones empleadas. 7. Actualizar constantemente las contraseas de accesos a los sistemas de cmputo. 8. Anlisis de impacto al negocio

El reto es asignar estratgicamente los recursos para equipo de seguridad y bienes que intervengan, basndose en el impacto potencial para el negocio, respecto a los diversos incidentes que se deben resolver. Para determinar el establecimiento de prioridades, el sistema de gestin de incidentes necesita saber el valor de los sistemas de informacin que pueden ser potencialmente afectados por incidentes de seguridad. Esto puede implicar que alguien dentro de la organizacin asigne un valor monetario a cada equipo y un archivo en la red o asignar un valor relativo a cada sistema y la informacin sobre ella. Dentro de los Valores para el sistema se pueden distinguir: Confidencialidad de la informacin, la Integridad (aplicaciones e informacin) y finalmente la Disponibilidad del sistema. Cada uno de estos valores es un sistema independiente del negocio, supongamos el siguiente ejemplo, un servidor Web pblico pueden poseer los requisitos de confidencialidad de baja (ya que toda la informacin es pblica), pero de alta disponibilidad y los requisitos de integridad. En contraste, un sistema de planificacin de recursos empresariales (ERP),s istema puede poseer alta puntaje en los tres variables. Los incidentes individuales pueden variar ampliamente en trminos de alcance e importancia. Consideraciones Generales

* Consideraciones de software Tener instalado en la mquina nicamente el software necesario reduce riesgos. As mismo tener controlado el software asegura la calidad de la procedencia del mismo (el software obtenido de forma ilegal o sin garantas aumenta los riesgos). En todo caso un inventario de software proporciona un mtodo correcto de asegurar la reinstalacin en caso de desastre. El software con mtodos de instalacin rpidos facilita tambin la reinstalacin en caso de contingencia. Existe un software que es conocido por la cantidad de agujeros de seguridad que introduce. Se pueden buscar alternativas que proporcionen iguales funcionalidades pero permitiendo una seguridad extra.

* Consideraciones de una red Los puntos de entrada en la red son generalmente el correo, las pginas web y la entrada de ficheros desde discos, o de ordenadores ajenos, como porttiles. Mantener al mximo el nmero de recursos de red slo en modo lectura, impide que ordenadores infectados propaguen virus. En el mismo sentido se pueden reducir los permisos de los usuarios al mnimo. Se pueden centralizar los datos de forma que detectores de virus en modo batch puedan trabajar durante el tiempo inactivo de las mquinas. Controlar y monitorizar el acceso a Internet puede detectar, en fases de recuperacin, cmo se ha introducido el virus. El fraude en informtica * Fraude informtico Cualquier cambio no autorizado y malicioso de datos o informaciones contenidos en un sistema informtico * Robo informtico * Delito contra el patrimonio, consistente en el apoderamiento de bienes ajenos usando sistemas informticos * Empresas y clientes * El nico sistema que est seguro es el que se encuentra debidamente apagado y dentro de una caja de seguridad (ignifuga: ofrecen la mxima proteccin contra fuego, robo, humedad, gases inflamables y campos magnticos.)

Clasificacin de atacantes Segn el tipo de persona:

* Personal interno * Ex-empleados * Timadores * Vndalos * Mercenarios * Curiosos

Segn el tipo de ataque: * Hacker * Cracker * Crasher * Pheacker * Phishers * Sniffers

Segn el objetivo del ataque: * Dinero * Informacin confidencial * Beneficios personales * Dao * Accidente

Tipos de ataques ms comunes Ataques organizativos: Hay una organizacin que entra en la red para intentar tener acceso a informacin confidencial con el fin de obtener una ventaja empresarial Hackers: disfrutan demostrando sus habilidades para intentar eludir las protecciones de seguridad y lograr un acceso ilegal a la red Los ataques automatizados: utilizan software para examinar posibles vulnerabilidades de la red o para implementar un ataque electrnico violento, en estos ataques violentos o ataques por fuerza bruta se

intenta usar muchos nombres de usuario y contraseas diferentes u otro tipo de credenciales para obtener acceso a los recursos. Los ataques por denegacin de servicio: desbordan un servidor con solicitudes lo que hace que el mismo no sea capaz de ofrecer su servicio normal. Los virus, caballos de Troya, gusanos, son programas peligrosos que actan explotando algunas vulnerabilidades conocidas para instalarse a si mismos en un equipo, muchas veces entran como datos adjuntos de un mensaje de correo electrnico; una vez all distribuyen copias de si mismos a otros equipos conectados y estas copias tambin se replican a s mismas produciendo una rpida infeccin de toda la red informtica. Las infracciones accidentales de seguridad suelen ser consecuencia de prcticas o procedimientos deficiente, por ejemplo si queda expuesta pblicamente cierta informacin de seguridad como nombre de usuario y contrasea un atacante puede aprovechar dicha informacin para tener acceso a la red

Auditoria de seguridad. La auditora de seguridad informtica analiza los procesos relacionados nicamente con la seguridad, sta puede ser fsica, lgica y locativa pero siempre orientada a la proteccin de la informacin. Es este el punto de mayor diferencia, la seguridad informtica se preocupa por la integridad y disponibilidad de la informacin mientras la auditoria de sistemas incluye otras caractersticas ms administrativas. Es importante establecer claramente cul es el papel que juega el auditor informtico en relacin con la deteccin y minimizacin de la ocurrencia de delitos informticos dentro de la organizacin a que presta sus servicios. Para lograr establecer dicho rol se debe examinar la actuacin del auditor frente a la ocurrencia de delitos, estrategias para evitarlos, recomendaciones adecuadas, conocimientos requeridos, en fin una serie de elementos que definen de manera inequvoca el aporte que ste brinda en el manejo de los casos de delitos informticos.

10

Rol del Auditor Informtico El rol del auditor informtico solamente est basado en la verificacin de controles, evaluacin del riesgo de fraudes y el diseo y desarrollo de exmenes que sean apropiados a la naturaleza de la auditora asignada, y que deben razonablemente detectar: * Irregularidades que puedan tener un impacto sobre el rea auditada o sobre toda la organizacin. * Debilidades en los controles internos que podran resultar en la falta de prevencin o deteccin de irregularidades. Deteccin de delitos Puesto que la auditoria es una verificacin de que las cosas se estn realizando de la manera planificada, que todas las actividades se realicen adecuadamente, que

los controles sean cumplidos, etc.; entonces el auditor informtico al detectar irregularidades en el transcurso de la auditoria informtica que le indiquen la ocurrencia de un delito informtico, deber realizar los siguiente: 1. 2. 3. 4. 5. Determinar si se considera la situacin un delito realmente; Establecer pruebas claras y precisas; Determinar los vacos de la seguridad existentes y que permitieron el delito; Informar a la autoridad correspondiente dentro de la organizacin; Informar a autoridades regulatorias cuando es un requerimiento legal.

Es importante mencionar que el auditor deber manejar con discrecin tal situacin y con el mayor profesionalismo posible; evitando su divulgacin al pblico o a empleados que no tienen nada que ver. Puesto que de no manejarse adecuadamente el delito, podra tener efectos negativos en la organizacin, como los siguientes:

* Se puede generar una desconfianza de los empleados hacia el sistema; * Se pueden generar ms delitos al mostrar las debilidades encontradas; * Se puede perder la confianza de los clientes, proveedores e inversionistas hacia la empresa; * Se pueden perder empleados clave de la administracin, an cuando no estn involucrados en la irregularidad debido a que la confianza en la administracin y el futuro de la organizacin puede estar en riesgo.

11

Resultados de la auditoria Si por medio de la auditoria informtica realizada se han detectado la ocurrencia de delitos, el auditor deber sugerir acciones especficas a seguir para resolver el vaco de seguridad, para que el grupo de la unidad informtica pueda actuar. Dichas acciones, expresadas en forma de recomendacin pueden ser como las siguientes: * Recomendaciones referentes a la revisin total del proceso involucrado; * Inclusin de controles adicionales; * Establecimiento de planes de contingencia efectivos; * Adquisicin de herramientas de control, etc. Adems de brindar recomendaciones, el auditor informtico deber ayudar a la empresa en el establecimiento de estrategias contra la ocurrencia de delitos, entre las que pueden destacarse: * Adquisicin de herramientas computacionales de alto desempeo; * Controles sofisticados; * Procedimientos estndares bien establecidos y probados.

* Revisiones continuas; cuya frecuencia depender del grado de importancia para la empresa de las TI; as como de las herramientas y controles existentes. Si bien es cierto las recomendaciones dadas por el auditor, las estrategias implementadas por la organizacin minimizan el grado de amenaza que representa los delitos informticos, es importante tomar en cuenta que an cuando todos los procesos de auditora estn debidamente diseados y se cuente con las herramientas adecuadas, no se puede garantizar que las irregularidades puedan ser detectadas. Por lo que la verificaciones la informacin y de la TI juegan un papel importante en la deteccin de los delitos informticos. Perfil del Auditor Informtico El auditor informtico como encargado de la verificacin y certificacin de la informtica dentro de las organizaciones, deber contar con un perfil que le permita poder desempear su trabajo con la calidad y la efectividad esperada. Para ello a continuacin se establecen algunos elementos con que deber contar:

Conocimientos generales. * Todo tipo de conocimientos tecnolgicos, de forma actualizada y especializada respecto a las plataformas existentes en la organizacin; * Normas estndares para la auditora interna; * Polticas organizacionales sobre la informacin y las tecnologas de la informacin. * Caractersticas de la organizacin respecto a la tica, estructura organizacional, tipo de supervisin existente, compensaciones monetarias a los empleados, extensin de la presin laboral sobre los empleados, historia de la organizacin, cambios recientes en la administracin, operaciones o sistemas, la industria o ambiente competitivo en la cual se desempea la organizacin, etc. * Aspectos legales;

12

Herramientas. * Herramientas de control y verificacin de la seguridad; * Herramientas de monitoreo de actividades, etc.

Tcnicas. * Tcnicas de Evaluacin de riesgos; * Muestreo; * Clculo pos operacin; * Monitoreo de actividades;

* Recopilacin de grandes cantidades de informacin; * Verificacin de desviaciones en el comportamiento de la data; * Anlisis e interpretacin de la evidencia, etc.

Tipos de Auditor La responsabilidad del auditor externo para detectar irregularidades o fraude se establece en el prefacio de las normas y estndares de auditora. En este prefacio se indica que aunque el cometido de los auditores externos no exige normalmente la bsqueda especfica de fraudes, la auditora deber planificarse de forma que existan unas expectativas razonables de detectar irregularidades materiales o fraude. Si el auditor externo detecta algn tipo de delito deber presentar un informe detallado sobre la situacin y aportar elementos de juicio adicionales durante las investigaciones criminales posteriores. El auditor externo solamente puede emitir opiniones basado en la informacin recabada y normalmente no estar involucrado directamente en la bsqueda de pruebas; a menos que su contrato sea extendido a otro tipo de actividades normalmente fuera de su alcance. El cometido y responsabilidad de los auditores internos vienen definidos por la direccin de la empresa a la que pertenecen. En la mayora de ellas, se considera que la deteccin de delitos informticos forma parte del cometido de los auditores internos. Delimitacin del rea a auditar y condiciones del ambiente. Al auditar cualquier sistema informtico se debe delimitar claramente su espacio de accin, donde termina su mbito de accin e inicia el exterior. Las condiciones del ambiente estn delimitadas por los recursos humanos que intervienen en el proceso de auditoria as como tambin el espacio fsico y departamentos de la organizacin.

13

Conclusin Las tecnologas de la informacin son herramientas indispensables para las Organizaciones, sin embargo las mismas pueden verse afectadas por situaciones o amenazas que pueden poner en riesgo la continuidad operativa del negocio. Estas amenazas pueden ser tanto externas como internas, como: * La ingeniera social * El phishing * Introduccin de software malicioso * Hacking / cracking * Infidelidad del personal

* Adulteracin, prdida o sustraccin de la informacin Podemos incluir tambin dentro de los riesgos, la no previsin de planes contingentes que cubran tanto el procesamiento de la informacin como el resguardo de los sistemas y datos

Si las Organizaciones toman conciencia de estos riesgos y de las problemticas que produciran, deberan iniciar conforme a sus necesidades, tamao de la organizacin y limitaciones, el desarrollo de normas o polticas de seguridad que posibiliten minimizar los riesgos que pueden sufrir sus activos.

Es entonces donde se comienza a pensar en la Seguridad Informtica al conjunto de metodologas o polticas de alto nivel cubriendo la seguridad de los sistemas y de la informacin que en ellos se procesa, a fin de preservar la confidencialidad, integridad y disponibilidad.

Bibliografa * Autor: arcert.gov.ar, Manual de Seguridad, Ao de Publicacin: 2010, http://www.arcert.gov.ar/webs/manual/manual_de_seguridad.pdf,[Consulta: Sbado, 21 de Mayo del 2011]. * Autor: auditoriasistemas.com, Seguridad Informtica, Ao de Publicacin: 2009,http://auditoriasistemas.com/auditoria-informatica/seguridad-informatica/, [Consulta: Sbado, 21 de Mayo del 2011].

14

Tema: Estndares internacionales de seguridad informtica.

Estndares internacionales de seguridad informtica. El estndar para la seguridad de la informacin ISO/IEC 27001 (Information technology - Security techniques - Information security management systems - Requirements) fue aprobado y publicado como estndar internacional en octubre de 2005 por International Organization for Standardization y por la comisin International Electrotechnical Commission.

Especifica los requisitos necesarios para establecer, implantar, mantener y mejorar un Sistema de Gestin de la Seguridad de la Informacin (SGSI) segn el conocido Ciclo de Deming: PDCA acrnimo de Plan, Do, Check, Act (Planificar, Hacer, Verificar, Actuar). Es consistente con las mejores prcticas descritas en ISO/IEC 17799 (actual ISO/IEC 27002) y tiene su origen en la norma BS 77992:2002, desarrollada por la entidad de normalizacin britnica, la British Standards Institution (BSI). BS 17799 BS 17799 es un cdigo de prcticas o de orientacin o documento de referencia se basa en las mejores prcticas de seguridad de la informacin, esto define un proceso para evaluar, implementar, mantener y administrar la seguridad de la informacin.

Caractersticas BS 17799 se basa en BS 7799-1 de control consta de 11 secciones, 39 objetivos de control y controles de 134 no se utiliza para la evaluacin y el registro de esta tarde fue rebautizado con la norma ISO 27002OBJETIVO. Objetivo El objetivo es proporcionar una base comn para desarrollar normas de seguridad dentro de las organizaciones, un mtodo de gestin eficaz de la seguridad y para establecer transacciones y relaciones de confianza entre las empresas.

Alcance -Aumento de la seguridad efectiva de los Sistemas de informacin. - Correcta planificacin y gestin de la Seguridad - Garantas de continuidad del negocio. Auditora interna - Incremento de los niveles de confianza de los clientes y socios de negocios. - Aumento del valor comercial y mejora de la imagen de la organizacin.

Enfoque * Responsabilidad de la direccin. * Enfoque al cliente en las organizaciones educativas. * La poltica de calidad en las organizaciones educativas. * Planificacin: Definir los objetivos de calidad y las actividades y recursos necesarios.

15

Para alcanzar los objetivos * Responsabilidad, autoridad y comunicacin. * Provisin y gestin de los recursos. * Recursos humanos competentes. * Infraestructura y ambiente de trabajo de conformidad con los requisitos del proceso.

Educativo * Planificacin y realizacin del producto. * Diseo y desarrollo. * Proceso de compras.

* Control de los dispositivos de seguimiento y medicin. * Satisfaccin del cliente. * Auditoria Interna ISO. * Revisin y disposicin de las no conformidades. * Anlisis de datos. * Proceso de mejora.

Serie ISO 27000 En fase de desarrollo; su fecha prevista de publicacin es Noviembre de 2008. Contendr trminos y definiciones que se emplean en toda la serie 27000. La aplicacin de cualquier estndar necesita de un vocabulario claramente definido, que evite distintas interpretaciones de conceptos tcnicos y de gestin. Esta norma est previsto que sea gratuita, a diferencia de las dems de la serie, que tendrn un coste.

ISO 20000 La norma ISO 20000 se concentra en la gestin de problemas de tecnologa de la informacin mediante el uso de un planteamiento de servicio de asistencia - los problemas se clasifican, lo que ayuda a identificar problemas continuados o interrelaciones. La norma considera tambin la capacidad del sistema, los niveles de gestin necesarios cuando cambia el sistema, la asignacin de presupuestos financieros y el control y distribucin del software. La norma ISO 20000 se denomin anteriormente BS 15000 y est alineada con el planteamiento del proceso definido por la IT Infrastructure Library (ITIL - Biblioteca de infraestructuras de tecnologa de la informacin) de The Office of Government Commerce (OGC).

16

Modelo de la seguridad En los tiempos modernos, los computadores se integran cada vez ms a las actividades diarias que realizamos, facilitndonos tareas que antes eran lentas y repetitivas, haciendo el trabajo ms fcil, mejorando no solamente la calidad de nuestros resultados, sino nuestro nivel de vida. Estas virtudes de rapidez, confiabilidad, flexibilidad y conectividad que tienen estas mquinas traen adicionalmente ciertos riesgos y es responsabilidad nuestra, no solamente como funcionarios de esta entidad, sino como beneficiarios de las virtudes de estas mquinas, ser parte integral de lo que es llamado Seguridad Informtica.

El objetivo del Modelo de Seguridad Informtica es mejorar la Seguridad de nuestra informacin y de nuestros equipos, buscando asegurar que el trabajo que hemos hecho durante todos estos aos perdure para nuestro bien, el de la Entidad y el de Colombia en general.

La Seguridad Informtica empieza en cada uno de nosotros y con nuestro compromiso lograremos mantenernos como una de las mejores empresas de este pas. ITIL Desarrollada a finales de 1980, la Biblioteca de Infraestructura de Tecnologas de la Informacin (ITIL) se ha convertido en el estndar mundial de facto en la Gestin de Servicios Informticos. Iniciado como una gua para el gobierno de UK, la estructura base ha demostrado ser til para las organizaciones en todos los sectores a travs de su adopcin por innumerables compaas como base para consulta, educacin y soporte de herramientas de software. Hoy, ITIL es conocido y utilizado mundialmente. Pertenece a la OGC, pero es de libre utilizacin. ITIL fue desarrollada al reconocer que las organizaciones dependen cada vez ms de la Informtica para alcanzar sus objetivos corporativos. Esta dependencia en aumento ha dado como resultado una necesidad creciente de servicios informticos de calidad que se correspondan con los objetivos del negocio, y que satisfagan los requisitos y las expectativas del cliente. A travs de los aos, el nfasis pas de estar sobre el desarrollo de las aplicaciones TI a la gestin de servicios TI. La aplicacin TI (a veces nombrada como un sistema de informacin) slo contribuye a realizar los objetivos corporativos si el sistema est a disposicin de los usuarios y, en caso de fallos o modificaciones necesarias, es soportado por los procesos de mantenimiento y operaciones. A lo largo de todo el ciclo de los productos TI, la fase de operaciones alcanza cerca del 70-80% del total del tiempo y del coste, y el resto se invierte en el desarrollo del producto (u obtencin). De esta manera, los procesos eficaces y eficientes de la Gestin de Servicios TI se convierten en esenciales para el xito de los departamentos de TI. Esto se aplica a cualquier tipo de organizacin, grande o pequea, pblica o privada, con servicios TI centralizados o descentralizados, con servicios TI internos o suministrados por terceros. En todos los casos, el servicio debe ser fiable, consistente, de alta calidad, y de coste aceptable.

17

Cobit COBIT es una metodologa aceptada mundialmente para el adecuado control de proyectos de tecnologa, los flujos de informacin y los riesgos que stas implican. La metodologa COBIT se utiliza para planear, implementar, controlar y evaluar el gobierno sobre TIC; incorporando objetivos de control, directivas de auditora, medidas de rendimiento y resultados, factores crticos de xito y modelos de madurez. Permite a las empresas aumentar su valor TIC y reducir los riesgos asociados a proyectos tecnolgicos. Ello a partir de parmetros generalmente aplicables y aceptados, para mejorar las prcticas de planeacin, control y seguridad de las Tecnologas de Informacin. COBIT contribuye a reducir las brechas existentes entre los objetivos de negocio, y los beneficios, riesgos, necesidades de control y aspectos tcnicos propios de un proyecto TIC; proporcionando un Marco Referencial Lgico para su direccin efectiva.

ISM3 ISM3 pretende alcanzar un nivel de seguridad definido, tambin conocido como riesgo aceptable, en lugar de buscar la invulnerabilidad. ISM3 ve como objetivo de la seguridad de la informacin el garantizar

la consecucin de objetivos de negocio. La visin tradicional de que la seguridad de la informacin trata de la prevencin de ataques es incompleta. ISM3 relaciona directamente los objetivos de negocio (como entregar productos a tiempo) de una organizacin con los objetivos de seguridad (como dar acceso a las bases de datos slo a los usuarios autorizados)...

Algunas caractersticas significativas de ISM3 son: Mtricas de Seguridad de la Informacin - "Lo que no se puede medir, no se puede gestionar, y lo que no se puede gestionar, no se puede mejorar" - ISM3 v1.20 hace de la seguridad un proceso medible mediante mtricas de gestin de procesos, siendo probablemente el primer estndar que lo hace. Esto permite la mejora continua del proceso, dado que hay criterios para medir la eficacia y eficiencia de los sistemas de gestin de seguridad de la informacin. Niveles de Madurez ISM3 se adapta tanto a organizaciones maduras como a emergentes mediante sus cinco niveles de madurez, los cuales se adaptan a los objetivos de seguridad de la organizacin y a los recursos que estn disponibles. Basado el Procesos - ISM3 v1.20 est basado en procesos, lo que lo hace especialmente atractivo para organizaciones que tienen experiencia con ISO9001 o que utilizan ITIL como modelo de gestin de TIC. El uso de ISM3 fomenta la colaboracin entre proveedores y usuarios de seguridad de la informacin, dado que la externalizacin de procesos de seguridad se simplifica gracias a mecanismos explcitos, como los ANS y la distribucin de responsabilidades. Adopcin de las Mejores Prcticas Una implementacin de ISM3 tiene ventajas como las extensas referencias a estndares bien conocidos en cada proceso, as como la distribucin explcita de responsabilidades entre los lderes, gestores y el personal tcnico usando el concepto de gestin Estratgica, Tctica y Operativa. Certificacin Los sistemas de gestin basados en ISM3 pueden certificarse bajo ISO9001 o ISO27001, lo que quiere decir que se puede usar ISM3 para implementar un SGSI basado en ISO 27001. Esto tambin puede ser atractivo para organizaciones que ya estn certificadas en ISO9001 y que tienen experiencia e infraestructura para ISO9001. Accesible Una de las principales ventajas de ISM es que los Accionistas y Directores pueden ver con mayor facilidad la Seguridad de la Informacin como una inversin y no como una molestia, dado que es mucho ms sencillo medir su rentabilidad y comprender su utilidad.

18

Fuentes: http://tutoriales.conalepqro.edu.mx/APLICASION%20DE%20LA%20SEGURIDAD%20INFORMATICA/Templates/SERIE%20ISO%202700 0.htm http://tutoriales.conalepqro.edu.mx/APLICASION%20DE%20LA%20SEGURIDAD%20INFORMATICA/Templates/BS%2017799%20.htm http://portal.aerocivil.gov.co/portal/page/portal/Aerocivil_Portal_Intranet/seguridad_informatica/mejore_seguridad_informacio n/proteccion_informacion/propiedad_informacion/modelo_seguridad_informatica http://tutoriales.conalepqro.edu.mx/APLICASION%20DE%20LA%20SEGURIDAD%20INFORMATICA/Templates/ITIL.htm http://tutoriales.conalepqro.edu.mx/APLICASION%20DE%20LA%20SEGURIDAD%20INFORMATICA/Templates/COBIT.htm http://tutoriales.conalepqro.edu.mx/APLICASION%20DE%20LA%20SEGURIDAD%20INFORMATICA/Templates/ISM3.h

You might also like

- 7 Cosechadora A8000Document30 pages7 Cosechadora A8000carlos fajardo g.100% (1)

- Semana 2-DOE-05-05-2020Document16 pagesSemana 2-DOE-05-05-2020Adriano MartinezNo ratings yet

- Rúbrica para Informe de Trabajo Final de Estadística DescriptivaDocument2 pagesRúbrica para Informe de Trabajo Final de Estadística DescriptivaEsther MariaNo ratings yet

- Tractores agrícolas e implementos para la cosecha de cultivosDocument43 pagesTractores agrícolas e implementos para la cosecha de cultivosEuler Portilla CarrascoNo ratings yet

- Capacitación A.chs - EClassDocument7 pagesCapacitación A.chs - EClassRoberto SantanaNo ratings yet

- Emolumentos para Socios y AccionistasDocument2 pagesEmolumentos para Socios y AccionistasDerek MacsNo ratings yet

- Pr-Pe-04 Procedimiento de Seguridad VialDocument4 pagesPr-Pe-04 Procedimiento de Seguridad VialBertha Restrepo75% (4)

- Riesgo de Liquidez Anexo 2 - L03t03c01a02Document1 pageRiesgo de Liquidez Anexo 2 - L03t03c01a02Valeria IriarteNo ratings yet

- R.M. 116-2022-Vivienda Ugm UltimoDocument3 pagesR.M. 116-2022-Vivienda Ugm UltimoIsabel Huarca CruzNo ratings yet

- Mapa ConceptualDocument1 pageMapa ConceptualLorena GalatiNo ratings yet

- Finanzas III - InvestigacionDocument30 pagesFinanzas III - Investigacionnelson xarNo ratings yet

- Elaboración de Galletas Enriquecidas Con SoyaDocument11 pagesElaboración de Galletas Enriquecidas Con SoyaYersy BravoNo ratings yet

- PR. Modifica Res. 3753 de 2015 PRORROGA Reglamento Tecnico Vehiculos de PasajerosDocument6 pagesPR. Modifica Res. 3753 de 2015 PRORROGA Reglamento Tecnico Vehiculos de PasajerosEduardo FlorezNo ratings yet

- Delahuerga Gracielaisabel Unidad 7 PARTE BDocument5 pagesDelahuerga Gracielaisabel Unidad 7 PARTE BgdelahuergaNo ratings yet

- Las Políticas LaboralesDocument3 pagesLas Políticas LaboralesAnilexis GrangerNo ratings yet

- Manual Gestion y Facturación XLDocument134 pagesManual Gestion y Facturación XLextradamesNo ratings yet

- Triptico Importancia Al ClienteDocument2 pagesTriptico Importancia Al ClienteFrank Jeffrey Pillpe RiverosNo ratings yet

- Preguntas Del Caso NetlfixDocument7 pagesPreguntas Del Caso NetlfixErickson Eduardo Landaverde MuñozNo ratings yet

- Novedades Prescom - 2011Document8 pagesNovedades Prescom - 2011Danny Quispe TapiaNo ratings yet

- Ficha Tecnica Cabina SonoamortiguadaDocument3 pagesFicha Tecnica Cabina Sonoamortiguadaclaudia gomezNo ratings yet

- ARRENDAMIENTOS Seccion 20Document25 pagesARRENDAMIENTOS Seccion 20Camila SingoNo ratings yet

- Trabajo Final BCP 1Document52 pagesTrabajo Final BCP 1Alina Perales45% (11)

- RetoDocument3 pagesRetoCharly CalderónNo ratings yet

- Regimen DisciplinarioDocument11 pagesRegimen DisciplinarioNaomi Kiara Lazo CampanaNo ratings yet

- Cuestionario de Unidad 3 Ingenieria de ProyectosDocument8 pagesCuestionario de Unidad 3 Ingenieria de ProyectosCynthiaMirandaNo ratings yet

- PlanillaDocument2 pagesPlanillaMiguel Ángel Hernández PérezNo ratings yet

- Control Difuso Temperatura de Un HornoDocument6 pagesControl Difuso Temperatura de Un HornoBERNARDO OVALLESNo ratings yet

- Guía N°9 Mat 8°Document3 pagesGuía N°9 Mat 8°mariaNo ratings yet

- Ing Mecánico Electricista JJohnJimmy Portugal exp 10+ añosDocument7 pagesIng Mecánico Electricista JJohnJimmy Portugal exp 10+ añosTorikus DepredadorNo ratings yet

- Curriculum VITAEDocument1 pageCurriculum VITAEEMINTEC VIRTUALNo ratings yet