Professional Documents

Culture Documents

Memoire Audit de Securite

Uploaded by

Joom LACopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Memoire Audit de Securite

Uploaded by

Joom LACopyright:

Available Formats

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

DEDICACE

Je ddie, ce prsent mmoire, ma FAMILLE. Cest grce votre soutien infaillible que jai russi progresser dans mes tudes.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page1

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

REMERCIEMENTS

Ce mmoire, qui marque le couronnement de mes tudes en licence professionnelle, me donne l'occasion d'adresser mes remerciements, les plus sincres, tous ceux qui d'une manire ou d'une autre ont contribu sa ralisation. Je remercie, tout particulirement et en premier, le bon Dieu pour la paix et la sant quil a toujours pourvu pour la bonne russite de mes tudes et autres activits extra scolaires. J'exprime galement, ma profonde reconnaissance au Directeur de KRISTICCONSULTING M.ATTEKI FREDERIC et lensemble du personnels et en particulier M.KONAN KOFFI Erneste pour leur accueil si chaleureux et pour nous avoir accord un stage au sein de leur entreprise. Mes remerciements sont adresss mon professeur, M. NGUESSAN-BL Stphane, dont les remarques ont permis de mieux organiser lallure gnrale de ce travail et de lapprofondir. Par ailleurs, il a bien voulu accepter de suivre ce mmoire, malgr ses nombreuses occupations, qu'il trouve ici l'expression de ma profonde gratitude. Je remercie ensuite tous les Professeurs et corps administratif de PIGIER Cte dIvoire pour leurs conseils et leurs disponibilits auprs des tudiants. Et enfin, Je remercie trs vivementmes amis et connaissances pour leurs encouragements.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page2

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

AVANT-PROPOS

Une bonne formation professionnelle doit allier les enseignements thoriques classiques une exprience pratique, notamment par l'entremise d'un stage au sein d'une entreprise. Cette confrontation de la thorie et de la pratique doit permettre l'tudiant de mesurer ses comptences, de corriger ses insuffisances et dapprofondir ses connaissances afin dtre plus oprationnel. Au Groupe PIGIER, structurede formationprofessionnelle,en cequi concerneles Master2 lemmoire estla preuvecritede

tudiantsenLicence professionnelle et

laccomplissementdu cyclede formation et reprsentepournousunephaseimportantepour notre candidature auDiplmede Licence Professionnelleoption Rseaux et Gnie Logiciel. Cest donc une opportunit pour nous de porter une rflexion profonde la fois thorique et pratique sur notre thme : AUDIT DE

LOCAL DENTREPRISE SECURITE INFORMATIQUE DUN RESEAUX

Laconduiteet l'excutiondecetravailnousa permisdemobiliserdes connaissancestechniques enmatiredepromotiondesactivits daudit et de scurit dansledomainede rseaux informatiques dentreprises.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page3

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

RESUME

Dans l'entreprise, la scurit du systme dinformations et des donnes reprsentent un grand capital, considrer au mme niveau que le capital financier. Il faut les grer convenablement. Matriser ce facteur permet aujourd'hui aux entreprises de limiter les risques de vulnrabilits et dattaques. Par consquent le dfi est lanc, la gestion de scurit de systmes dinformations et des documents confidentiels des entreprises. Par ailleurs la scurit du systme dinformation est devenue plus quune proccupation pour toutes entreprises voluant dans un monde en perptuel conomiquement et technologiquement. En effet, malgr des normes budgets que cela confre, une entreprise se voit dans lobligation de scuris ses donnes afin dtre labri de menaces. C'est dans ce cadre que se situe notre projet, qui consiste Auditer la scurit et maintenir en bon tat le systme dinformation de la socit KRISTIC CONSULTING.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page4

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

SUMMARY

Soas pre-view, we have had to realize in the frame of our assignment of training followed tasks: - Parses him needs of system of information of the enterprise ; - The audit of the physical logical working of the computer network of the enterprise ; To form staves of the enterprise to the good manipulation of the computer tool ;

- The faults detection in the working of the computer network of the enterprise; - To elaborate records technical flat working journeymen ; - Detection different types of attacks ; - To offer adequate solutions for the good management of the computer network of the enterprise.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page5

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

INTRODUCTION

Le rseau informatique de tout tablissement ou de toute entreprise est le premier maillon dune grande chane quun utilisateur rencontre ds quil veut bnficier des services en ligne qui lui sont proposs localement ou distance par le biais dInternet. Laccs un rseau est un service qui peut tre convoit dans un but malveillant. Cependant la Scurit des Systmes dinformations (SSI) est aujourdhui un sujet important parce que le systme dinformation (SI) est pour beaucoup dentreprises un lment absolument vital.

Vu limportance et lobligation de llaboration dun audit de scurit, chaque organisme doit tablir un audit de scurit informatique priodiquement afin didentifier ses sources de menace et ses dgts informationnels, alors que la scurit des syst mes dinformation tait un produit de luxe, elle tend aujourdhui devenir un moyen dapporter la confiance au cur des affaires.

Cest ainsi que la socit KRISTIC CONSULTING nous a demand de travailler sur le thme intitul AUDIT DESECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE. Ce mmoire est scind en trois parties primordiales : la premire partie prsente le cadre de rfrence de notre tude, la seconde partie est axe sur ltude pralable du thme qui nous a t soumis et la troisime partie dtaille de faon pratique la mise en uvre des solutions retenues.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page6

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

PREMIERE PARTIE : CADRE DE REFERENCE

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page7

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

I) PRESENTATION DE LENTREPRISE KRISTICCONSULTING

1. HISTORIQUE

Cre en 2004, lagence KRISTIC Consulting est une socit Anonyme Responsabilit Limite (SARL). Elle a son sige social Treichville, rue des selliers. Lagence est ne de la volont de professionnels ivoiriens de rvolutionner la publicit en Cte dIvoire et en Afrique. La ractivit et linnovation caractrisent lagence KRISTIC Consulting. Reprsentation africaine de Basile Boli Evnements France(BBE), lagence KRISTIC Consulting joue un rle prpondrant dans lconomie ivoirienne travers sa participation active au dveloppement de la publicit en gnral et la promotion du marketing sportif en particulier. Certaines de ses ralisations telles des missions tlvises et des vnements sportifs ont contribu au meilleur positionnement de certaines entreprises ivoiriennes et africaines. Aujourdhui, cest en toute confiance que KRISTIC Consulting envisage se positionner comme leader dans son domaine dactivit.

2. SERVICES ET SECTEUR DACTIVITE

2.1. Secteur dactivit KRISTIC Consulting est une socit Anonyme Responsabilit Limite (SARL) qui exerce dans le secteur tertiaire c'est--dire, une entreprise qui est charge la vente des biens et services. Elle a son sige social Treichville, rue des selliers. 2.2. Services KRISTIC Consulting est une socit qui offre plusieurs services dont voici quelques uns : a) Marketing sportif Le marketing sportif (ou marketing du sport) est l'ensemble des principes et des stratgies marketing appliqus au domaine du sport. Il concerne la fois les produits, les services et les organisations. Il existe une autre dfinition du marketing sportif. Dans ce diffrent point de vue, le marketing du sport est le marketing de l'offre. Il est un outil de gestion de

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page8

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

la consommation sportive, des produits et services drivs. Le marketing sportif est un outil du management des Organisations sportives et/ou sportives professionnelles (nationales [Fdrations, Ligues, Clubs, etc.] et/ou internationales F.I.F.A., U.E.F.A., FIF etc.). Dans ce domaine KRISTIC CONSULTING sillustre par lorganisation des vnements tels que :

-

-Le 1er tournoi en Afrique du football de plage du 04 au 06 dcembre 2006 (Flag Beach soccer). -La clbration de la fte Didier DROGBA le 09 juin 2006. b) Marketing social

Le marketing social est lapplication des techniques et des outils du marketing commercial des milieux relevant des problmatiques sociales, environnementales ou culturelles. Il correspond une segmentation, un ciblage. On procde ensuite une valuation des actions engages. En la matire KRISTIC CONSULTING sidentifie par lorganisation des actions telles que : Le 1er salon Ivoirien du bien tre familial (Expo Sant et Bien-tre Familial) du 04 au 06 avril 2006 ; Djeuner dner gala (la main sur le cur de Maman) mai 2004. c) Cration Il sagit de : Llaboration de chartes graphiques, Affiches de tous formats, Cartes de visite, Calendriers, Chevalets, Semainiers, Objets Publicitaires, Cadeaux dentreprise, Edition de mensuel (magazine chos MATCA).

d) Production audiovisuelle

Elle consiste en la runion et en la mise en uvre de talents, de moyens techniques et humains, de financements ncessaires la ralisation de programmes audiovisuels (tlvision, cinma).

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page9

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

En termes de production audiovisuelle, KRISTIC consulting en coproduction avec Basile Boli Evnements (BBE) a ralis des missions de fidlisation et de cration de valeur ajoute pour certaines marques. Il sagira entre autre de : -Match par Match Orange : du 08 au 09 avril2008 (Orange CI) -En route vers la gloire : du 31 mars au 12 juin 2006 (Flag) -Au cur des Elphanteaux : les 20,23et 26 juin 2006 (CI Telecom) Ces supports ont contribu efficacement au positionnement des entreprises mais

galement et surtout la fidlisation et laccroissement de la clientle de celles-ci.

3. ORGANIGRAMME

KRISTIC Consulting est dirige par un Directeur Gnral. Lensemble de son personnel est aid dans ses tches quotidiennes par des collaborateurs extrieurs ou consultants. Organigramme schmatis

Direction Gnrale

Secrtariat

Service Production Audiovisuelle et Cration

Direction Commerciale et Marketing

La Comptabilit

Service Administratif

Service informatique

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page10

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

II) INTERET DE LETUDE

1. Intrt personnel

Cette tude nous a permis de se familiariser avec lenvironnement rseaux de lentreprise, notamment par son administration et sa scurisation. Elle nous a galement donne loccasion de bien matriser les techniques de bases pour la gestion dun rseau local dentreprise.

2. Intrt scientifique

Nousvoulons travers cettetude montrerlimportancedesstratgies adopter pour

auditer et scuris un rseau dentreprise afin de dceler les risques auxquels sexposent le rseau. Elle peut permettre une entreprise de bien revalorisersesactivits de contrle et de scurit.

3. Intrt social

Lintrt social de ce projet vise Formerauxtechniquesdadministration et de lesjeunes

scurisation dun rseau local dentreprisedanslensemble du personnel, malgr toutconfrontsunproblme dinsertion.

stagiaire qui veulent sinstallercommeadministrateur systmeenpleintemps et qui sont

4. Intrt pour lentreprise

Ce thme a un intrt trs capital pour lentreprise, car sa mise en vidence devrait permettre lentreprise ,notamment lensemble du personnel informatique de celle-ci de bien maitriser les techniques de bases daudit informatique et lutter contre toute utilisation frauduleuse des donnes importantes de lentreprise et de renforcer ainsi les mesures de scurit de lentreprise afin daccrotre sa comptitivit et ses revenus dans le paysage des affaires ola concurrence bas son plein.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page11

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

III) PROBLEMATIQUE

La bonne marche dune entreprise ne peut se faire que, si elle dtient un minimum dinformations relatives son environnement , mais aussi lutilisation optimale de son systme d information. Cependant de nos jours, le paysage des affaires est heurt des nombreuses difficults dordres scuritaires de rseaux informatiques d aux attaques de tous genres, qui parfois occasionnent la fermeture de certaines dentre elles. En effet la scurit des rseaux informatiques des entreprises est devenue plus quune proccupation de toutes les entreprises, qui voluent dans un environnement de plus en plus incertain et qui veulent protger leurs donnes sensibles contre les pirates informatique. La question ici est de mettre en vidence la stratgie que lentreprise prconise pour pouvoir tre labri de ces menaces afin de protger ses donnes.

IV) HYPOTHESES

Eu gard de la vulnrabilit de donnes importantes de lentreprise pour sa bonne sant et de la dfaillance scuritaire du systme dinformation de lentreprise, cela nous a permis de fonder nos hypothses sur les points suivants :

-

La scurit du systme dinformation de Kristic-Consulting est dfaillante ; La licence de lAnti-virus de lentreprise est expire ; les administrateurs de lentreprise nentreprennent pas assez les actions daudit du rseau de lentreprise ; Manque de sensibilisation la scurit informatique aux utilisateurs ; Linsuffisance des stratgies de scurit rond le rseau dentreprise de plus en plus vulnrable aux attaques de tout genre. La scurit du systme nest pas fiable 100% Le systme est vulnrable aux attaques.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page12

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

V) MISSIONS DU STAGIAIRE

1. Les activits ralises et taches confies.

Il sagit de lensemble de tches qui nous ont t confies, et que nous avons eu le devoir daccomplir dans le cadre de notre mission de stagiaire. Cet ainsi, Les activits ralises ont t nombreuses. Ds le dpart nous avons proposs et prsents un planning provisoire des diffrentes actions mener pendant le stage. Ce qui a t bien accueilli par l'entreprise. Ensuite nous avons eu faire la visite complte de l'entreprise et des ateliers afin d'analyser l'immobilier et l'implantation de l'entreprise, le matriel et l'quipement, les stocks de l'entreprise, l'organisation de la gestion de son systme dinformation, de la production. Nous avons galement men les missions suivantes :

-

Identifier les besoins internes de lentreprise en terme fonctionnel ; Diagnostiquer le systme dinformation existant de lentreprise et proposer des solutions idoines; Produire des rapports journaliers et les transmettent au suprieur hirarchique ; Elaborer des fiches techniques pour le suivi des activits quotidiennes ; Assister les personnels de lentreprise dans la manipulation de loutil informatique ; Former les utilisateurs profanes lutilisation de loutil informatique ; Maintenir en bon tat le systme informatique de lentreprise ; Promouvoir les actions de surveillance, de scurisation et dadministration du rseau informatique de lentreprise ;

2. Nouvelles acquisitions professionnelles

Ce stage nous a permis de se familiariser avec lenvironnement de lentreprise, i l nous a permis en plus de matriser les techniques de base de la gestion dun rseau informatique dentreprise. Il nous a galement donn loccasion de bien matriser llaboration dun cahier de charge pour la surveillance dun rseau informatique dentreprise.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page13

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

DEUXIEME PARTIE:

ETUDE PREALABLE

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page14

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

I) APPROCHE METHOLOGIQUE

Le but de la mthode utilise est de mettre disposition des rgles, modes de prsentation et schmas de dcision.

1. DEFINITION

Une mthodologie est une dmarche rigoureuse et standardise sappuyant sur des outils tels que des questionnaires, des logiciels spcialiss et permettant de faire lanalyse de scurit du systme dinformation dans ce contexte.

2. DIFFERENTES METHODES

Plusieurs mthodes globales se prsentent, citons comme exemples :

-

La mthode COBIT (control objectifs for information and technology). La mthode EBIOS (Expression des Besoins et Identification des Objectifs de Scurit). La mthode MARION (Mthodologie dAnalyse de Risques Informatiques Oriente par Niveaux). La mthode MEHARIE (Mthode Harmonise dAnalyse Risques).

3. CHOIX DE LA METHODE

La mthodologie adopte pour llaboration de notre projet est COBIT. 3.1. Prsentation de COBIT COBIT est d'information.

-

un modle de rfrence utilis pour l'audit et la matrise des systmes

Le rfrentiel COBIT peut tre utile: Comme source d'ides sur les meilleurs pratiques, processus, rles et livrables D'acclrer l'amlioration en suggrant les priorits, la cible et les solutions possibles

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page15

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

De comparer le niveau de maturit d'une organisation informatique De donner des rgles du jeu, de "gouverner" De pouvoir atteindre et de dmontrer la conformit une norme.

3.2. Intrt de COBIT Le modle COBIT est centr sur la gouvernance des processus de gestion d'une direction informatique. "La Gouvernance des Technologies de l'Information contient une structure de relations et processus pour diriger et contrler l'entreprise dans le but d'atteindre les objectifs de l'entreprise en ajoutant de la valeur tout en quilibrant le risque." La Gouvernance des TI permet de rpondre aux questions suivantes:

-

Comment sont prises les dcisions? Qui prend les dcisions? Qui est tenu pour responsable? Comment le rsultat des dcisions est-il mesur et suivi? Quels sont les risques?

La Gouvernance des TI est un cercle vertueux permettant d'orienter et de contrler les processus de gestion en:

-

Donnant les orientations stratgiques des diffrents processus de gestion, Utilisant les processus mtier pour fournir les services demands, Chaque processus mtier doit rendre compte de l'accomplissement de ses objectifs De contrler le bon droulement des processus et de les amliorer au besoin en dfinissant de nouvelles orientations.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page16

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Le cercle vertueux de la Gouvernance d'un systme d'information La clef de la gouvernance est le Contrle permettant d'atteindre des objectifs dans une des catgories suivantes:

-

Effectivit et efficacit des oprations Fiabilit des informations, notamment financires Conformit avec les lois, rglements et engagements contractuels applicables

3.3. Les phases daudit La mthodologie suivre se dcompose en quatre phases :

-

phase prparatoire. Evaluation de la qualit des services. Audit de lexistant. Expression des besoins de scurit " solutions." 3.3.1. Phase prparatoire

La dfinition du domaine couvert qui consiste dlimiter le primtre de ltude et prciser les cellules qui le composent.

La dfinition du rseau en prcisant les points de forces et de faiblesses.

page17

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

3.3.2. Evaluation de la qualit des services

-

Le questionnaire daudit : cest un questionnaire prenant en compte les services satisfaire.A chaque service correspond un lot de questions auxquelles il est

demand de rpondre par oui ou par non. "Annexe 2."

-

La mesure globale de la qualit des services : une mesure globale de la qualit ou la performance densemble dun service de scurit est labore automatiquement par la mthode partir des rponses au questionnaire daudit correspondant. Les rsultats de laudit de lexistant sont galement utiliss pour tablir une image consolide de laudit des mesures de scurit. 3.3.3. Audit de lexistant

Laudit de lexistant est dtermin en suivant la dmarche dun plan bien organis et dtaill labor par une autre socit "SONAIDE" 3.3.4. Expression des besoins de scurit

-

Lexpression des besoins de mesures spcifiques de scurit : proposer des solutions de scurit, oprer une slection des mesures, rpondre aux risques majeures dcoulant de ltude des menaces les plus graves. lexpression des besoins de mesures gnrales de scurit : rduire les consquences des risques majeurs (graves.)

II) DEFINITION DU PROJET DETUDE

Un projet est un processus unique qui consiste en un ensemble dactivit coordonnes et matrises comportant des dates de dbut et de fin entrepris dans le but datteindre un objectif prcis des exigences spcifiques.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page18

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

1. OBJECTIF

Cette tude a pour objectif principal de renforcer la scurit du rseau de lentreprise travers son audit.Ltude se donne galement lobjectif dapporter la lanterne de faon gnrale sur les lments essentiels du rseau dont il faut protger.

2. Nature du projet

Il sagit dun projet soft car lextrant principal est totalement intangible.

3. Dure et cout du projet

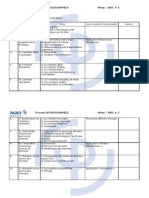

3.1. Dure du projet Ce projet a pour dure de 6 mois 2.1. Cout estimatif du projet Aprs tude, nous avons dtermin un cout estimatif totalde : 1. 938700 FCFA qui stablissent comme suit : REAPPROVISIONNEMENT DES EQUIPEMENTS Dsignation Ordinateurs Cbles Rseaux Anti virus Climatiseurs Attaches Connecteurs Rj45 Commutateur Dsignation Quantit Prix Unitaire 4 20 5 2 70 50 1 350.000 FCFA 750 FCFA 45.000 FCFA 90.000 FCFA 100 FCFA 520 FCFA 92.000 FCFA Total Montant 1400000 FCFA 15 000 FCFA 45.000 FCFA 90.000 FCFA 100 FCFA 520 FCFA 92.000 FCFA

1. 938700 FCFA

page19

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

TROISIEME PARTIE : ETUDE DETAILLEE

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page20

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

I. AUDIT DU RESEAU INFORMATIQUE DE KRISTICCONSULTING

1. Phase prparatoire Il sagit de mettre en place les lments essentiels pour le contrle physique (matriels) et logique (logiciels) de notre rseau. Cependant dans cette phase les oprations effectuer sont les suivantes :

-

la description du matriel prsent ; dfinition du primtre de ltude ; lanalyse fonctionnelle du rseau ; llaboration de la fiche de contrle. La dfinition du primtre de ltude

2. Dfinition du primtre de ltude

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page21

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Architecture du rseau actuel

3. Les quipements et matriels rseau 4. Description Le rseau actuel de la socit KRISTIC-CONSULTING est constitu des quipements prsentsdans le tableau suivant: Equipements Nombre Marque Ordinateurs de Bureau Ordinateurs Portables Imprimante Serveur Hub Switch Routeur Modem

-

Processeur

Intel 3Ghz 2 Ghz

Mmoire RAM

Modle 6087CTO 1908JTA JT 12400

Os client

Windows Xp professionnel Windows 7

Os serveur

Windows serveur 2003

13 03 04 03 01 02 01 01

DELL

P4 512 Mo 4 Go

HP

DELL

Cisco

Plage dadresse IP

La Socit KRISTIC-CONSULTING dispose de plage dadresse IP routables allous au routeur et aux postes de travail connects au rseau. Topologie du rseau Tous les postes de travail connects au rseau sont placs sur le mme segment. Des Switchs en cascade sont utiliss dont les diffrents postes de travail leurs sont connects.

-

Equipements existants - Des PC de bureau et portables : Pentium IV, Dual Core - Un serveur HP proliant pour de base de donnes

-

Un serveur Dell qui gre diffrents applications Un serveur dimpression qui gre diffrentes impressions Un modem pour laccs Internet et pour la connexion VPN Un Firewall pour contrer les intrusions de lextrieur 2 Switch de 24 Ports et un Hub de 5 ports Des Imprimantes monoposte et rseau.

page22

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

(01)

TOSHIBA Dual Core

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

II. AUDIT DE LEXISTANT

1. Faiblesse du rseau actuel La situation actuelle souffre de dfaillances du fait que le rseau nobit pas en effet aux normes dexploitation. Nous citons si aprs titre dexemple certains problmes du rseau : - Absence de stratgie claire de protection des attaques virales (Anti spam par exemple) venant des messageries lectroniques depuis les ordinateurs qui ont un accs internet. - Absence dun dtecteur dintrusion contre tout accs non autoris de lextrieur vers le rseau local. - Absence dune politique pour la mise jour de lantivirus et des correctifs de Windows. - Absence dun mcanisme de filtrage des paquets entrant/sortant. -Absence dune stratgie centralise comme Active directory pour grer des ressources lies la gestion du rseau (domaines, comptes utilisateurs, groupe de travail, stratgies de scurit, ...). 2. Point Fort du rseau Mme avec les faiblesses cites plus haut, le rseau de KRISTIC-CONSULTING prsente un ensemble de points forts quil faut prserver, voire renforc Citons titre dexemple : Lexistence dun responsable informatique amliore la qualit du travail et offre aux employs lopportunit de travailler dans les meilleures conditions. La construction du local dot dun cblage obissant aux normes en matire d e cblage informatique. Prise en compte de la scurit contre les risques physiques (les dgts deau, de feu ou dlectricit).

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page23

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

La connexion internet et aux ressources du rseau local est rapide offrant un confort daccs. Existence dun Firewall qui permet la protection des rseaux informatiques internes de l'entreprise contre les intrusions du monde extrieur, en particulier les piratages informatiques. 3. Les enjeux de la scurit Au fil des dernires dcennies, loutil informatique a pris une grande importance pour les entreprises. Quel que soit le secteur dactivit de lentreprise, linformatique joue un rle prpondrant devenant peu peu loutil de rfrence. Limportance accorde aux systmes informatiques par lentreprise en fait la cible dattaque. Le risque dattaque est accru avec louverture de lentreprise linternet. A ces nouveaux risques sajoutent aussi les risques dits classiques comme les sinistres, les dfaillances matrielles, le manque de vigilance. Nglig limportance des risques pesant sur le systme informatique peut conduire lentreprise dposer le bilan.

III. LES SERVICES DE SECURITE

Un service de scurit est une rponse un besoin de scurit, exprim en terme fonctionnel dcrivant la finalit du service, gnralement en rfrence certains types de menaces En Plus, un service de scurit peut ainsi lui-mme tre constitu de plusieurs autres sousservices de scurit pour rpondre un besoin. Nous avons dfinit des domaines de responsabilit, numrots de 1 16, qui abordent dans la socit, du point de vue de la scurit :

1 2 3 4 5

Scurit des locaux Scurit rseau tendu Scurit du rseau local La sensibilisation et la formation la scurit Contrle daccs applicatif

page24

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

6 7 8 9

Contrle de lintgrit des donnes Confidentialit des donnes Disponibilit des donnes La scurit logique des quipements

10 Les plans de secours 11 Les plans de sauvegarde 12 Authentification 13 Contrle daccs 14 Configuration des logiciels 15 La maintenance 16 La gestion des incidents

1. Fonction informatique de scurit

La qualit de lorganisation gnrale de la fonction informatique dpend essentielle ment de principaux facteurs : le positionnement de la fonction informatique, la sparation des fonctions et la gestion du personnel informatique. 2. Rle des directions dans le systme informatique Le systme dinformation est considre comme un sous -systme de lentreprise li au systme oprant qui ralise les activits, et au systme de dcision qui fixe les objectifs et effectue les choix. La socit KRISTIC-CONSULTING est une filiale dAGE-CONSULTING, ainsi la direction Informatique est centralise au sige. Lorganigramme du systme dinformation est comme suit Architecte Base de donnes

Direction Informatique

Administration Application

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page25

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Service Bureautique Organigramme du systme Informatique Selon un Budget, les nouveaux projets informatiques qui sont proposs suite un besoin exprim par la direction informatique, sont transmis directement vers la direction gnrale pour acceptation ou refus. Apprciation Lexistence de procdures de suivi fournit un avantage trs imp ortant dans le bien tre de lentreprise car ces procdures permettent :

-

Lvaluation du patrimoine existant Le suivi de la situation actuelle Le dveloppement bien structur des projets Prsence de planification pour lapplication informatique

3. Rledun administrateur dans une entreprise Trois grandes familles de tches incombent l'administrateur d u n rseau informatique dentreprise : grer le systme, les services et la scurit. Surveilleretassurerlabonnemarchedusystmeauquotidien: -surveiller les ressources (disque, mmoire, CPU, etc.); -planifierl'ajoutderessources. Administrerlesservicesdploys: -grerlesutilisateurs; - installeretconfigurerlesapplications; -planifierlesmigrations. Prvoir et grer les incidents et les intrusions (tches transversales): - installerlescorrectifsdescurit; -durcirlesystmeetlesapplications; -mettreenuvreunplandesauvegarde;

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page26

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

-superviserlesystmeetlesapplications.

4. Existence de politiques, de normes et de procdures Lexistence de politique, mthode, normes et procdures informatiques permettent de justifier que la fonction informatique est bien organise et quelle respecte les rgles de travail, et ce afin davoir un service de qualit et bien dvelopp. Actuellement, le service informatique fonctionne selon une politique informatique de scurit claire et formalise mais ne suit pas :

-

Une mthode clairement dfinie Une norme de scurit informatique standard Une procdure informatique formalise

Apprciation Linexistence de mthode de dvaluation des risques et de la gestion de la scurit informatique a pour consquence : - Le manque de garantie de lharmonisation et de la qualit des applications.

-

Le manque de maitrise de la gestion des projets informatiques Difficult dvaluation du personnel informatique

- Linexistence de procdure informatique formalise relative la scurit peut

engendrer:

-

Difficults de la mise jour des applications informatiques

- Absence de formation et de sensibilisation des utilisateurs - Absence dun guide de scurit aux utilisateurs

Recommandation Chaque direction peut suivre des fiches techniques ou des manuels de politique, de norme et de procdures servant la planification, lorganisation, au contrle et lvaluation de la direction informatique concernant :

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page27

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Les normes de management de la scurit du systme informatique ;

Les procdures par la mise jour des applications informatiques etllaboration dun guide de scurit aux utilisateurs. Existence de toute documentation relative aux politiques, normes et procdures informatiques.

5. Responsabilit de la direction informatique Les responsabilits de la direction informatique doivent tre justifies par les lments suivants :

-

Dfinition claire des responsabilits de la direction informatique ; Equilibre entre les pouvoirs et les responsabilits de la direction informatique ; Le service informatique joueun rle moteur dans la circulation de linformation dans la socit, il est suivi par des responsables spcialistes : Administrateur Rseau Maintenance quipement informatique Apprciation

La sparation des fonctions des responsables informatiques diminue les daccumulation des fonctions.

risques

La prsence dune structure ddie la planification et le suivit des travaux informatiques offre une souplesse lors de :

-

Lexploitation ; La gestion du parc informatique ; La gestion du rseau LAN et WAN.

Recommandation La direction Informatique doit instaurer une structure qui sera charg la planification et au suivit des travaux afin de :

-

Suivre la productivit du personnel informatique ;

page28

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Satisfaire les besoins des dcideurs et des utilisateurs ; Assurer lexistence de la veille technologique dans le secteur informatique.

6. Existence de dispositif de contrle interne La ralisation des objectifs du contrle interne ncessite la mise en uvre par lentreprise des dispositifs suivants :

-

Un systme adquat de dfinition des pouvoirs et des responsabilits ; Une documentation satisfaisante dcrivant les procdures de la socit ; Des procdures efficaces permettant de respecter une structure daudit interne efficace.

IV. PROCESSUS DES TRAITEMENTS

1. Gestion des configurations Actuellement, larchitecture applique par la plupart des postes KRISTICCONSULTING, est une architecture client/serveur deux niveaux appel aussi 2-tiers . Cela signifie que les machines clientes contactent un serveur de base de donnes, qui leur fournit des services de donnes. Ces services sont exploits par des programmes, appels programme client, sexcutant sur les machines clientes. En plus, on constate seulement quelques postes appliquent une architecture trois niveaux (appel architecture 3-tiers). Cela signifie quil ya un niveau intermdiaire, c'est -dire il existe une architecture partage entre trois ressources :

-

Premirement, un client lordinateur demandeur de ressources quip dune interface utilisateur charge de la prsentation. Deuximement, un serveur dapplication est charg de fournir la ressource mais faisant appel un autre serveur. Troisimement, un serveur de base de donnes, fournissant au serveur dapplication les donnes dont il a besoin.

page29

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Apprciation On constate quune architectureclient/serveur 2 tiers est volutive, car il est facile dajouter ou denlever des clients sans perturbation et modification du fonctionnement du rseau En plus larchitecture 2 tiers interroge un seul serveur pour valuer un service demand. Mais, en cas de panne, seul ce serveur fait lobjet dune rparation, et non le PC client, cela signifie que ce serveur est le seul maillon faible du rseau client/serveur, tant donn que tout le rseau est architectur autour de lui. Recommandation Limplmentation dune architecture multi tiers est plus efficace pour la socit. Cette architecture qui se base sur la technologie du Web met en vidence au moins 3 niveaux 2. Analyse des demandes arrivant au helpdesk Il nexiste aucun guide daide aux utilisateurs pour les applications utilises. Recommandation Afin dtablir une mthode de scurit, il est important de dvelopper un guide daide utilisateur pour les services de la scurit applique dans la socit et bien analyser les demandes arrivant ce guide. 3. Procdures dachat Les achats Informatiques sont initis gnralement par le responsable du informatique et ralis par le chef du service financier.

-

service

Le rle du responsable informatique

Lutilisateur final informe sur un problme qui sest produit lors de son utilisation dun tel quipement. Une consultation dcrit si cet quipement a besoin dun entretien ou il est inutilisable, do une demande dachat qui doit tre labore par le responsable informatique.

-

Le rle du chef de service financier

Ce dernier reoit la demande dachat manant du responsable informatique, labore les consultations et procde au choix du fournisseur en concertation avec les acteurs concerns, en suite labore un bon de commande selon le budget accord.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page30

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Enfin reoit le bon de livraison et la facture aprs leur prise en charge par le responsable concern

Apprciation

Linformatisation du systme de gestion et dorganisation relatif la gestion de lapprovisionnement constitue un point fort envers lamlioration du fonctionnement de ce domaine. Cela a pour consquence de bien contrler : - La gestion des commandes et des fournisseurs ; - La tenue et le suivi du stock ; - Prise en charge automatiquement des entres et sorties ; - Contrle du stock ; - Gestion des inventaires ;

V. EQUIPEMENTS INFORMATIQUE

1. Inventaires des quipements informatiques 1.1. Les Units Centrales De rfrences, Dell, HP, la configuration est gnralement comme suit :

-

Processeur : Dual Core Mmoire Minimale de 512 MO Espace disque minimal de 160 GO

Apprciation

On constate que la configuration matrielle rpond aux exigences minimales pour la configuration des applications et pour une exploitation facile et assurer une rapidit des traitements 1.2. Les Switch et les Hubs Les diffrents postes de travail sont interconnects via des Switch cascade.

Apprciation page31

et des hubs en

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Les Switch envoient directement le trafic seulement la destination, contrairement aux hubs qui envoient le trafic tous les ports et non seulement la destination Lutilisation des hubs augmente le risque dintrus obtenant laccs au rseau et menan t une attaque dcoute.

Recommandation Il est conseill de remplacer tous quipements passifs par des quipements actifs 1.3. Le cblage Informatique Le systme de cblage informatique install au btiment KRISTIC-CONSULTING est conu pour fonctionner de faon optimale pour permettre des volutions futures. Tous quipements informatiques existent dans la socit sont cblage de type paire torsad catgorie 5 interconnects via le

Les boitiers des prises muraux sont reprs par des tiquettes portant un numro unique sur le rseau et qui est repr facilement dans le panneau de brassage pour linterconnexion avec les commutateurs prise Rj45 . Apprciation Le systme de cblage install fonctionne selon les besoins en termes de bande passante et de dbit disponible Le Schma de conception de cblage pour linterconnexion des diffrents quipements nest pas bien gr : les extrmits des cblages interconnects aux commutateurs ne sont pas bien organises. Labsence dun suivi dentretien de cblage peut tre un point faible pour la scurit du cblage. 1.4. Les Imprimantes Chaque service possde une imprimante configure et partage sur un poste utilisateur

Apprciation

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page32

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

La prsence de ce type dimprimante est un avantage pour la socit du point de vue de cot dune part, mais aussi cest une vulnrabilit vu que tout e panne du PC ou est configur limprimante engendre une panne gnrale pour tous les connects .

Recommandation

Prvoir lutilisation des imprimantes rseaux, ou la configuration est gre par ladministrateur rseau, et ou lattribution daccs est selon le paramtre IP de limprimante et non dun PC. 2. Environnement du matriel 2.1. Les dfauts de climatisation Il ny a pas une salle informatique pour hberger le matriel informatique. Les serveurs, modem sont placs dans un bureau bien climatis, laccs ce bureau nest pas restreint. Larmoire informatique se situe dans un emplacement qui nest pas climatis. Apprciation Les quipements informatiques sont conus pour travailler dans un environnement spcifique pour respecter les conditions normales de fonctionnement. Alors que ces conditions sont partiellement respectes. Recommandation Il est recommand de

-

Spcifier un local protg et bien amnag comme salle informatique. Placer un climatiseur dans le local ou se trouve larmoire informatique.

2.2. Dtection des dgts deau La socit ne possde pas un dtecteur contre lhumidit et les dgts deau. Apprciation Il ya risque de propagation de leau dans la salle connectique ce qui peut causer des incidents citer :

-

Divers cours-circuits entrainant la rupture de service des quipements ; Dtrioration des quipements ;

page33

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Corrosion des cbles et connecteurs ;

Recommandation Il est conseill dutiliser des tubes isols pour le cblage dalimentation, ainsi que pour le cblage rseaux.

2.3. Dtection des dgts du feu Il ya une prsence physique contre les dgts de feu. Apprciation Ce type dincident peut mener la destruction partielle de la socit et particulirement des quipements informatiques. Recommandation Il est recommand de Eviter le stockage de produits inflammables dans le bureau ou se trouve le matriel informatique - Vrifier rgulirement les circuits lectriques 2.4. Les dgts dlectricit Les deux serveurs, les Switch, ainsi que quelques postes utilisateurs sont protgs par des onduleurs contre les coupures lectriques Apprciation. Lutilisation dun onduleur est un point fondamental pour protger le matriel informatique contre : - Coupure lectrique ; - Surtension, c'est--dire une valeur nominale suprieure la valeur maximale prvue pour le fonctionnement normal ; - Sous-tension, c'est--dire une valeur nominale infrieure la valeur maximale prvue pour le fonctionnement normal. Recommandation

-

Il est recommand de brancher les onduleurs avec tous les quipements informatiques, afin de commander proprement lextinction de donnes en cas de coupure de courant.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page34

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

3. Environnement des logiciels de base Les systmes dexploitation installs au niveau des diffrents postes de travail sont :

-

Windows XP Windows Vista Windows 7 Windows 2003 Server

3.1. Les Patchs Les patchs de scurit service Pack ne sont pas installs au niveau des postes de travail. - La majorit des patchs de scurit relatifs au systme dexploitation ne sont pas appliqus. Cette faille offre aux intrus la possibilit dexploiter les vulnrabilits non corriges. Recommandation Il est conseill dinstaller un serveur de mise jour Windows afin de distribuer les patchs sur le rseau vers les postes de travail. 3.2. Les systmes de fichier Le systme de fichier dtect au niveau des postes utilisateurs est le FAT et le NTFS. Apprciation Le systme de fichier FAT noffre pas de mcanisme de scurit qui peuvent tre appliqus aux fichiers stocks sur le disque tel que : - La scurit des fichiers : les droits daccs peuvent tre assigns aux fichiers et rpertoires. - Le cryptage : les fichiers peuvent tre stocks sur le disque sous forme crypt. Recommandation Il vaut mieux rinstaller les postes utilisateurs en FAT par le systme de fichier en NTFS, ceux ci peut offrir - Une scurit au niveau des fichiers et des dossiers ; - Une compression des fichiers ; - Un quota des disques; - Un cryptage de fichiers. 3.3. Services inutilisables Des services non ncessaires sont en excution sur les postes de travail. Apprciation

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page35

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Le dmarrage de certains services non ncessaire augmente le risque dune intrusion au systme, si jamais une vulnrabilit lie ce service apparait. Le service daccs distance au registre est activ, ce service permet de manipuler distance la base de registre Recommandation Il faut arrter et dsactiver le dmarrage automatique desservices non ncessaires pour les postes utilisateurs, exemple vous pouvez dsactiver le Netmeeting le partagede bureau distance Netmeeting .

VI. RESEAUX ET COMMUNICATIONS

1. Dfinition des rseaux informatiques Par dfinition un rseau informatique est linterconnexion physique et logique des ordinateurs qui se partagent des ressources. 2. Dfinition de la communication La communication est la transmission des faits, dopinions, dides par le biais dun canal dun rcepteur un metteur. 3. La connexion externe et interne 3.1. Accs internet A partir du LAN d'une entreprise, quelque soit la station qui dsire accder la toile, il est possible d'exploiter l'une des trois mthodes ci aprs : - Connexion directe (sans NAT) : dans cette mthode, la station interne qui fait office de passerelle d'accs au rseau externe doit disposer d'une adresse IP officielle (publique) qui lui permettra de l'identifier sur internet. - Connexion directe avec NAT : dans ce cas, la station interne se contentera d'une adresse IP prive, ses requtes passeront par un NAT qui lui a une adresse IP public. La NAT se chargera de traduire l'adresse de la station locale puisque celle-ci n'est pas routable autrement dit autorise sur internet du fait qu'elle n'est pas unique. Ce mcanisme de NAT permet notamment de faire correspondre une seule adresse externe publique visible sur internet toutes les adresses d'un rseau prive, et pallie ainsi l'puisement des adresses IPV4.

-

Proxy-cache web : la station interne a une adresse prive et est configure pour utiliser le serveur proxy lorsqu'elle met une requte web ; c'est donc au tour du proxy d'envoyer la requte sur le serveur web externe. Cet tat des fait ouvre deux sessions TCP (http) : station-proxy et proxy-serveur web, conserve une cache web en interne, permet un gain de la bande passante. De ces trois mthodes, la plus scurise est la dernire ; elles sont ainsi numres suivant le degr de scurit le moins lev.

3.2. Accs depuis l'internet

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page36

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Dans une architecture rseau o certains services tels la messagerie, le web sont parfois utiliss hors du rseau local, il convient de placer les serveurs hbergeant ces services dans Ks-serveur Web (zone dmilitarise) qui doit tre semi ouverte find'autoriser les accs externes. A dfaut d'hberger ce service dans la zone dmilitarise, l'entreprise peut opter galement solliciter les services d'un fournisseur d'accs ou d'un hbergeur. Les stations de Ks-serveur Web doivent tre des stations ddies c'est--dire rserves pour des tches prcises fin de limites les risques d'attaques du rseau local. En matire de scurit, vu les nombreuses failles de scurit que prsentent l'environnement Windows (serveur web IIS en l'occurrence), il est prfrables d'utiliser les logiciels libres (ex : apache) et les systmes Unix car ils prsent moins de vulnrabilit ; tout en prvoyant un mcanisme de mise jour. En gnral, accder partir de L'Internet au rseau local de l'entreprise concerne les tches telles que : - La consultation de la messagerie et l'mission des messages, - L'accs (interactif) aux stations interne, - Le transfert de fichiers - L'accs global toutes les ressources de l'Intranet (rseau interne) de manire scurise (absence de mot de passe en clair sur le rseau) Pour rduire la vulnrabilit du rseau local, il convient de scuriser les moyens d'accs ses tches. L'accs interactif aux stations internes (Telnet), POP, IMAP,... prsente une vulnrabilit leve, ainsi il est ncessaire de les coupler avec le protocole de scurisation des changes SSL, qui assure la scurit (confidentialit, intgrit et authentification) des transactions sur internet. Au niveau applicatif, on peu galement scuriser l'accs interactif et le transfert de fichiers en utilisant SSH ; penser intgrer un garde-barrire dans la chane de scurit. Un accs complet toutes les ressources internes requiert davantage de scurit. De ce fait l'entreprise peut opter pour l'implmentation d'un VPN qui est une bonne alternative aux liaisons spcialises qui bien qu'tant plus fiables sont onreuses. Le VPN utilise le principe de tunneling pour la communication entre le deux points distants via les protocoles tels que PPTP, L2TP, IPSec. Tous ces mcanismes de scurit requirent des comptences pointues pour ne pas crer des trous de scurit dans la configuration ; ils ne garantissent pas une scurit 100% contre des attaques et des vols d'informations, d'o il est primordial de prvoir des sauvegardes. 3.3. Segmentation Absence de sparation logique au niveau du rseau. Tous les postes connects sont placs sur le mme segment. Apprciation

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page37

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Les donnes changes par le personnel (administratif, technique etc...) dispose du mme niveau de confidentialit ce qui augmente le risque de perdre la confidence dans des donnes changes. Recommandation Il faut appliquer une sparation physique du rseau local en utilisant les commutateurs entre les quipements interconnects selon le degr de confidentialit.

3.4. Laffectation des adresses IP Les adresses IP des quipements du rseau sont attribues de faon statique 3.5. Plan dadressages IP Architecture du rseau : client/serveur Adresse rseau : 192.168.10.0 Adresse routable : la mise en place de la Nat savre ncessaire pour rpondre cette question Plage dadresseslocale : 192.168.10.65 192.168.10.126 Masque sous rseau : 255.255.255.0 Adressage des machines : Nomination des postes Ks-serveur dapplications (base de donnes) Ks-serveur dimpressions Ks-serveur Web Ks -client01 Ks -client02 Ks -client03 Ks -client04 Ks -client05 Ks -client06 Ks -client07 Adresses IP 192.168.10.65 192.168.10.66 192.168.10.67 192.168.10.68 192.168.10.69 192.168.10.70 192.168.10.71 192.168.10.72 192.168.10.73 192.168.10.74

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page38

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Ks -client08 Ks -client09 Ks -client010 Ks -client011 Ks -client012 Ks -client013 Ks -client014 Ks -client015 Ks -client016

192.168.10.75 192.168.10.76 192.168.10.77 192.168.10.75 192.168.10.76 192.168.10.77 192.168.10.78 192.168.10.79 192.168.10.80

Apprciation Un attaquant, laide doutils spcifique, peut facilement identifier ladresse IP de lquipement dsign, pour accder ces ressources. Recommandation Il est conseill dintgrer un serveur DHCP qui permet dattribuer automatiquement des adresses IP la station de travail. 3.6. Les Postes utilisateurs

Caractristiques des postes

Ordinateurs Marque Processeur Mmoire RAM Disque dur Systme dexploitation

16

DELL

Intel P4 3Ghz

512 Mo

80 Go

Windows serveur 2003 (01)

Windows XP 3

03 portables

Toshiba

Dual Core 2 Ghz

4 Go

160 Go

Windows 7

a- Squence de dmarrage La squence de dmarrage actuellement dfini pour plusieurs postes de travail est le suivant

-

Disquette/CDROM

page39

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Disque Dur Apprciation

Lutilisation de cette squence de dmarrage offre lintrus, obtenant laccs physique au poste de travail, le lancement dun systme dexploitation pour mener ces attaques.

Recommandation La squence de dmarrage qui doit tre applique est la suivante :

-

Disque Dur CD ROM/Disquette

b- Session La plus part des postes utilisateurs ne possdent pas de session, mais il ya dautres qui possdent la configuration de deux sessions : Une pour ladministrateur informatique, et lautre pour lutilisateur. Apprciation Labsence de session offre lintrus la possibilit de collecter un ensemble dinformation sur la cible (nom dutilisateur, partage). Laudit des postes de travail connects au rseau a relev la vulnrabilit pour plusieurs postes. Recommandation Lexigence davoir au moins deux sessions pour chaque poste, une pour lutilisateur avec privilge restreint de prfrence pour ne pas modifier la configuration initiale et la deuxime pour ladministrateur qui est le seul pouvoir modifier les paramtres de base. Une authentification par Login et Mot de passe est obligatoire. C- Active directory prsence de cette

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page40

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Les postes client sont intgrs dans le WORKGROUP, ou le compte daccs par dfaut est administrateur sur les postes client ce qui provoque des nombreuses requtes en provenance des postes clients qui veulent devenir le "maitre de Workgroup"

Apprciation

Active directory fournit des services centraliss de Gestion des ressources et de la scurit, il permet galement l'attribution et l'application de stratgies. Recommandation Une intgration des postes de travail au domaine spcifi est ncessaire. Cette tape donne ladministrateur un droit de contrler des utilisateurs en leurs attribuant les droits biens spcifis et de grer les diffrentes ressources, aussi il ya un gain de temps pour ladministrateur et pour lutilisateur. 4. Identification des risques 4.1. Les risques humains La socit na pas pu parfaitement lutter contre les risques humains :

-

Les risques de malveillance ; Les risques de maladresse et dinconscience des utilisateurs ; Effacer involontairement les donnes ou des programmes ; Excuter un traitement non souhait ; Introduire des programmes malveillants sans le savoir.

Apprciation

La majorit des failles et incidents de scurit sont dus des erreurs humains, des utilisateurs sont encore inconscient ou ignorant des risques quils encourent lors de lutilisation dun programme malveillant.

Recommandation

Une formation des utilisateurs est ncessaire la scurit informatique. Il faut sassurer galement que les utilisateurs sont sensibiliss aux risques informatiques et adhrents aux exigences de scurit des systmes dinformation.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page41

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

4.2. Les risques techniques 4.2.1. Les Virus La majorit des postes de travail disposent dun antivirus install (Kaspersky) qui vrifie en permanence les fichiers de lordinateur, mais il ya quelques un qui sont mal configurs et qui ont une mise jour ancienne.

Apprciation

La mise jour de lantivirus est paramtre et se fait automatiquement chaque 2 heures et un scan se fait automatiquement chaque dmarrage.

Recommandation

Il faut reconfigurer le programme antivirus convenablement pour quelques postes afin davoir une protection fiable, une mise jour automatique et un scan rgulier. 4.2.2 Attaque sur le rseau On note labsence dun systme de dtection dintrusion contre tout accs non autoris depuis lextrieur.

Apprciation

Le systme de dtection dintrusion sera un composant primordial pour les mcanismes de scurit des rseaux. Grace lui on peut dtecter les tentatives dattaques de lextrieur de lentreprise. Recommandation - NIDS : (Network Intrusion Dtection System): est un dtecteur dintrusion rseau qu i dtecte les attaques rseau en se basant sur une base de signatures trs jour. - HIDS : (Host Intrusion Dtection System) : Ces ondes sincrent entre les applications et le cur du systme dexploitation pour protger des applications ou des serveurs critiques. Les solutions IDS (Intrusion Dtection System) pour rseau garantie une surveillance permanente du rseau. 4.2.3 Attaque sur le mot de passe Aucun mcanisme nest pris en considration pour lutter contre les attaques sur les mots de passe. Apprciation Un intrus peut mener une attaque pour collecter les mots de passe afin daccder aux ressources matriels mises en question.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page42

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Recommandation

Ladministrateur doit respecter les exigences de la stratgie de mot de passe - Dure limite de la conservation de lhistorique est conseille dimplanter un systme de dtection dintrusion scuris : - Dure limite de la conservation de lhistorique ; - Dure de vie maximale ; - Dure de vie minimale ; - Exigence de complexit ; - Longueur minimale ; - Cryptage.

VII. PRESENTATION DE ACTIVE DIRECTORY

1. Introduction Vu les vulnrabilits quon a rencontrpendant ltude de laudit de la scurit informatique du rseau de la Socit KRISTIC-CONSULTING et vu laugmentation des services (messagerie, serveur fichiers), nous proposons le passage du Workgroups au domaine et linstallation de lannuaire Active directory afin de centraliser la gestion des ressources et la mise en place des rgles de scurit. Le facteur temps et scurit sont des facteurs importants pour les socits, ceci pousse les dcideurs avoir des solutions centralises de gestion des ressources informatiques. 2. Prsentation Active Directory est le nom du service d'annuaire de Microsoft apparu dans le systme d'exploitation Microsoft Windows Server 2000. Le service d'annuaire Active Directory est bas sur les standards TCP/IP, DNS, LDAP, Kerberos, etc.

Fig. 1 : structure Active Directory

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page43

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

2.1. Structure dActive Directory 2.2. Domaines Un domaine Active Directory (AD) est la principale frontire logique dans un annuaire. Pris sparment, un domaine Active Directory ressemble beaucoup un domaine NT. Les utilisateurs et les ordinateurs sont tous stocks et grs dans les limites qu'il dfinit. Les domaines Active Directory servent de limites de scurit pour les objets et contiennent leurs propres stratgies de scurit. Un domaine regroupe des ordinateurs, des priphriques, des utilisateurs. Cest une sorte de zone scurise, sur laquelle on ne peut pntrer que quand on a t authentifi par le Contrleur de Domaine. 2.3. Arbres de domaines Un arbre Active Directory est compos de plusieurs domaines relis par le biais d'approbations transitives bidirectionnelles, qui partagent un schma et un catalogue global communs. 2.4. Contrleur de domaine Un contrleur de domaine est une machine physique qui centralise et contrle toutes les ressources logiques du rseau.Ce sont des serveurs sur lesquels on a install Active Directory et qui soccupent de lauthentification des utilisateurs dans un domaine. 3. Annuaire Le service d'annuaire Active Directory doit tre entendu comme tant un ensemble dobjets rfrenant les personnes (nom, prnom, numro de tlphone, etc.) mais galement toute sorte d'objets, dont les serveurs, les imprimantes, les applications, les bases de donnes, etc. 3.1. Authentification des utilisateurs Processus de vrification de la nature relle ou prtendue d'une entit ou d'un objet (utilisateur). L'authentification consiste par exemple confirmer la source et l'intgrit des informations, vrifier une signature numrique ou l'identit d'un utilisateur par un mot de passe et un login ou d'un ordinateur. 3.2. Forts Une fort est un groupe d'arbres de domaines interconnects. Des approbations implicites existent entre les racines des arbres d'une fort. Si tous les domaines et arbres de domaines ont en commun un mme schma et un mme catalogue global, ils ne partagent en revanche pas le mme espace de noms.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page44

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

La structure d'Active Directory lui permet de grer de faon centralise des rseaux pouvant aller de quelques ordinateurs des rseaux d'entreprises rpartis sur de multiples sites. 3.3. Sites Un site est la reprsentation physique et logique des ordinateurs connects en un lieu gographiquement bien dtermin dont le but est dchanger les informations.

VIII. INSTALLATION ET DEPLOIEMENT DACTIVE DIRECTORY

Or il faut bien spcifier les plages dadressage IP pour les diffrents matriels , nous avons:

-

Pour les postes de travail : de 192.168.10.68 192.168.10.80 Pour les serveurs : de 192.168.10.65 192.168.10.67 Pour les routeur/lments actifs : de 192.168.10.81 192.168.10.84 Pour les Imprimantes : de 192.168.10.85 192.168.13.88

Toutes les tapes de linstallation sont prsentes en Annexe 4. 1. Utilisateurs Chaque utilisateur a un certain nombre dattributs et son propre UID (User Identity : Un numro de code qui lui permet dtre identifi sur le domaine 2. Groupes Qui contiennent les utilisateurs, des ordinateurs et d'autres groupes. Les groupes simplifient la gestion d'un grand nombre d'objets. Toute personne faisant partie du domaine se connecte avec un compte utilisateur cre au niveau active directory. Le compte utilisateur contient les informations sur lutilisateur, ses appartenances aux groupes et les informations concernant la politique de scurit. Les services ajouts grce Active directory sont :

-

Centralisation de la gestion des comptes Windows Absence de comptes locaux sur les postes clients grer Une base unique de comptes, dlais validit. Centralisation de la gestion des PC Windows

page45

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Prise en main distance : accs aux disques, base de registre, services Mise en place de rgles de scurit Les modalits d'accs aux ordinateurs et lutilisation des logiciels Authentification unique Partages des ressources simplifis

IX. SECURISATION DU RESEAU INFORMATIQUE DE KRISTIC-CONSULTING

1. Introduction La scurit des SI fait trs souvent l'objet de mtaphores. L'on la compare rgulirement une chaine en expliquant que le niveau de scurit d'un systme est caractris par le niveau de scurit du maillon le plus faible. Ainsi, une porte blinde est inutile dans un btiment si les fentres sont ouvertes sur la rue. Cela signifie qu'une solution de scurit doit tre aborde dans un contexte global et notamment prendre en compte les aspects suivants : La sensibilisation des utilisateurs aux problmes de scurit ; La scurit logique, c'est--dire la scurit au niveau des donnes, notamment les donnes de l'entreprise, les applications ou encore les systmes d'exploitation ; La scurit des tlcommunications : technologies rseaux, serveurs de l'entreprise, rseaux d'accs, etc. La scurit physique, soit la scurit au niveau des infrastructures matrielles : salles scurises, lieux ouverts au public, espaces communs de l'entreprise, stations de travail des personnels, etc. Etant donn les enjeux financiers qu'abritent les attaques, les SI se doivent de nos jours d'tre protgs contre les anomalies de fonctionnement pouvant provenir soit d'une attitude intentionnellement malveillante d'un utilisateur, soit d'une faille rendant le systme vulnrable. Du fait du nombre croissant de personnes ayant accs ces systmes par le billet d'Internet, la politique de scurit se concentre gnralement sur le point d'entre du rseau interne.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page46

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

La mise en place d'un pare-feu est devenue indispensable fin d'interdire l'accs aux paquets indsirables. On peut, de cette faon, proposer une vision restreinte du rseau interne vu de l'extrieur et filtrer les paquets en fonction de certaines caractristiques telles qu'une adresse ou un port de communication. Bien que ce systme soit une bastille, il demeure insuffisant s'il n'est pas accompagn d'autres protections, entre autres : La protection physique des informations par des accs contrls aux locaux, La protection contre les failles de configuration par des outils d'analyse automatique des vulnrabilits du systme, La protection par des systmes d'authentification fiables pour que les droits accords chacun soient clairement dfinis et respects, ceci afin de garantir la confidentialit et l'intgrit des donnes. Implmenter la scurit sur les SI, consiste s'assurer que celui qui modifie ou consulte des donnes du systme en a l'autorisation et qu'il peut le faire correctement car le service est disponible. Toujours est il que mme en mettant en place tous ces mcanismes, il reste beaucoup de moyens pour contourner ces protections. A fin de les complter, une surveillance permanente ou rgulire des systmes peut tre mise en place savoir: Les systmes de dtections d'intrusions ayant pour but d'analyser tout ou partit des actions effectues sur le systme afin de dtecter d'ventuelles anomalies de fonctionnement. L'utilisation de lantivirus professionnel accompagn de leurs mises jour rgulire. L'utilisation d'un serveur proxy dont le but est d'isoler une ou plusieurs machines pour les protger. De plus le proxy possde un avantage supplmentaire en termes de performance. L'utilisation de la technologie RAID qui signifie ensemble redondant de disques indpendants qui permet de constituer une unit de stockage partir de plusieurs disques et d'y effectuer des sauvegardes rgulires partir de plusieurs disques durs. L'unit ainsi constitue (grappe) a donc une grande tolrance aux pannes ou une plus grande capacit et vitesse d'criture. Une telle rpartition de donnes sur plusieurs disques permet d'augmenter la scurit et de fiabiliser les services associs. 2. Mthodes de scurit conseilles (voir Annexe 3) 3. Reprage des actifs informationnels Les systmes dinformation comme ensemble de processus valeurs ajoutes tiennent compte des donnes entrantes et sortantes Lintranet Les services fournis par lintranet : - Une base de donnes qui hberge toutes donnes informationnelles (Financier, Personnel, scientifique..) dont les utilisateurs ont besoin. - Le partage : la plupart des utilisateurs utilise le partage de fichiers comme tant une source dchange de donnes.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page47

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Messagerie Interne entre Utilisateur Extranet Les services fournis par lextranet sont : - Les courriers lectroniques - Lutilisation de linternet

-

Apprciation Lintranet constitue un moyen essentiel pour moderniser la communication entre les utilisateurs, partager linformation. Recommandation Il faut bien administrer le partage et laccs aux fichiers en utilisant lannuaire Active directory pour bien prserver les droits daccs et centraliser la gestion des ressources. 4. Gestion des impacts 4.1 Intgrit des donnes Faible intgrit pour les donnes traites par les logiciels bureautique Excel, Word, Excel Moyenne intgrit pour les donnes traites par le logiciel OCTAL et une intgrit totale sur le logiciel SAGE et DECEMPRO .

Apprciation

Lintgrit des donnes peut tre potentiellement en danger car aucun test formalis na t ralis contre leffacement accidentel des donnes et les pannes matrielles sur les divers supports dinformation.

Recommandation

Pour protger les donnes contre les erreurs de manipulation des utilisateurs ou contre les catastrophes naturelles, il faut prendre compte : - RAID Redondant Array of Independant Disq dsigne une technologie permettant de stocker les donnes sur de multiples disques durs - Contrle de la saisie des donnes : les donnes sensibles doivent tre autocontrles par une personne assurant la vrification des donnes saisies. - Intgration dun outil de vrification dintgrit.

X. SOLUTIONS DE SECURITE

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page48

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

1. Dploiement complet d'Active Directory Grace Active Directory la scurit est entirement intgre dans la gestion des ressources rseau, il permet de grer de faon centralis les donnes sensibles de lentreprise. Le contrle d'accs peut tre dfini non seulement sur chaque objet de l'annuaire, mais aussi sur chaque proprit de chacun des objets. Active Directory fournit la fois le magasin et l'tendue de l'application pour les stratgies de scurit. Une stratgie de scurit peut inclure des informations de compte, telles que des restrictions de mot de passe applicables sur l'ensemble du domaine ou des droits pour des ressources de domaine spcifiques. Les stratgies de scurit sont mises en place par le biais des paramtres de Stratgie de groupe. Ainsi les avantages de Active directory est : - Amlioration de la productivit des utilisateurs - Rduction des tches d'administration informatique - Amlioration de la tolrance de pannes pour rduire les priodes d'indisponibilit - Amlioration de la scurit 2. Solution Antivirale La protection antivirale consiste appliquer une solution antivirus client/serveur Cette solution consiste installer un serveur antivirus sur le rseau, et de dployer sur chaque machine le client associ. Une telle solution permet de centraliser la tache dadministration (mise jour des fichiers de signature et dploiement automatiquement sur les postes clients). Lantivirus propos implmente au moins les fonctionnalits suivantes : excution en tche de fond, dtection automatique, rcupration des fichiers importants aprs une suppression accidentelle, filtrage du courrier lectronique indsirable et mise jour automatique. 3. Le serveur de mise jour Microsoft software update services (SUS) est un maillon essentiel dans la nouvelle politique de scurit de Microsoft 3.1. Principe de fonctionnement Le fonctionnement de SUS est relativement simple. Pour dployer, deux modules doivent tre mis en place, un client et un serveur.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page49

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Le module serveur tlcharge les informations partir du cite Windows update de Microsoft et vous laisse choisir les mises jour installer sur les postes clients.

Le module client quand lui communique priodiquement avec le serveur pour savoir si des mises jour sont disponibles, si oui il les installe.

Cette solution offre un avantage de rduction de la bande passante internet et une simplification dadministration et de dploiement. 4. Systme de dtection dintrusion Les IDS (Intrusion Dtection System) sont des quipements logiciels ou matriels qui permettent de mettre en place des mcanismes de dtection dintrusion. On distingue principalement deux catgories de dtection dintrusion : - Host-based IDS (HIDS : Host intrusion Detection System) - Network-based IDS (NIDS: Network Intrusion Detection System). 5. Systme de dtection dintrusion dhte Cette catgorie (HIDS) a pour objectif la surveillance de lactivit dune machine en utilisant les fichiers de log du systme et en contrlant lintgrit de celui -ci avec des outils comme AIDE (Advanced Intrusion Dtection Environment) qui est un logiciel qui permet de contrler lintgrit du systme de fichier sur un serveur. 6. Systme de dtection dintrusion rseau Un NIDS travaille sur les donnes transitant sur le rseau. Il peut dtecter en temps rel une attaque seffectuant sur lune des machines. Il contient une base de donnes avec tous les codes malicieux et peut dtecter leurs envois sur une des machines. On peut citer par exemple un NIDS appel Snort.

XI. SOLUTION FIREWALL

La solution de filtrage consiste dployer trois niveaux consiste dployer trois niveaux de filtrage sur les ressources du rseau, comme crit ci-dessous :

1. Firewall filtrage de paquets

La majorit des quipements de routage actuels disposent dune fonctionnalit de firewalling bas sur le filtrage de paquets. Cette technique permet de filtrer les protocoles, les sessions, les adresses sources, les ports sources et destination et mme ladresse MAC. 2. Firewall Statefull Inspection

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page50

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Cette solution sera implmente par un quipement firewall matriel qui agit en tant que passerelle, afin de garantir la scurit entre le trafic du rseau interne, public et dmilitaris. La technologie stateful Inspection permet de contrler les couches applicatives, sans ncessit de proxy applicatif pour chaque service, en cherchant une session correspondante pour les paquets analyss. La solution Firewall propose supportera de plus les fonctionnalits suivantes : - Module dinterconnexion des rseaux virtuels

-

Authentification, autorisation dadresse NAT Journalisation et support du service SYSLOG

Au niveau architecture du rseau, le firewall propos dfinira trois domaines de scurit : - Zone interne : Reprsente le rseau local de lorganisme. Cette zone contient le plus haut niveau de scurit

-

Zone externe : reprsente la zone publique par laquelle passe tout le trafic de destination internet.

Zone dmilitarise : reprsente la zone contenant les serveurs visibles lextrieur dont laccs est public.

de

3. Firewall Applicatif Un Firewall applicatif sera install sur tous les postes client et les serveurs afin de protger en premier lieu des tentatives dintrusion interne. En deuxime lieu, lutilisation dun firewall applicatif permet de contrler les connexions depuis et vers ces machines, de renforcer la confidentialit des donnes et de se protger contre les programmes malveillants. 4. SOLUTION VPN Le VPN, Virtual Private Network (en anglais) ou rseau priv virtuel (en franais) est bas sur un protocole appel "protocole de tunneling". Ce protocole permet de faire circuler les informations de l'entreprise de faon crypte d'un bout l'autre du tunnel. Ainsi, les utilisateurs ont l'impression de se connecter directement sur le rseau de leur entreprise. Le principe de tunneling consiste construire un chemin virtuel aprs avoir identifi l'metteur et le destinataire. Par la suite, la source chiffre les donnes et les achemine en empruntant un chemin virtuel. Afin d'assurer un accs scuris et peu coteux aux intranets ou aux extranets d'entreprise, le rseau priv virtuel d'accs simule un rseau priv, alors qu'il utilise en ralit une infrastructure d'accs partage, commeInternet.

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page51

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Les donnes transmettre peuvent tre prises en charge par un protocole diffrent d'IP. Dans Ce cas, le protocole de tunneling encapsule les donnes en ajoutant un en-tte. Le tunneling est l'ensemble des processus d'encapsulation, de transmission et de dsencapsulation.

5. Prsentation du rseau aprs scurisation

Bilan des lments misent en jeu pour la scurit du rseau : - Logiciel de dtection des erreurs de configuration et vulnrabilits - Logiciel Anti-virus - Mot de passe - Contrle daccs

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel page52

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

Audit de systme Systme de dtection dintrusion Politique de scurit Protection physique (Local ferm clef) Mise en place dun VPN (Virtual personnel network)

Mmoire de fin de cycle, licence professionnelle rseaux et gnie logiciel

page53

PIGIER Cte dIvoire AUDIT

DE SECURITE INFORMATIQUE DUN RESEAU LOCAL DENTREPRISE

CONCLUSION